Cylance的研究员报道称网络攻击者在利用一个核心路由器针对一些基础设施进行攻击,美国指责这一攻击的实施者为俄罗斯。主要针对能源、核、商业设施、水、建筑、航空及重要制造部门的多个组织实施攻击。Cylance的研究人员称,这一发现的重要性远远超过它的大小,因为控制核心路由器比控制个人电脑更难检测、分析和修补。

概述

3月15日,美国国土安全部(DHS)和联邦调查局(FBI)发布了一份警告,指责俄罗斯政府针对美国的关键基础设施进行网络攻击。该警告称,美国政府部门公布了一项名为“由俄罗斯政府网络攻击者发起的多阶段入侵行动,他们针对小型商业设施,在攻击的网络中使用鱼叉式网络钓鱼和恶意软件,并获得了进入能源部门网络的远程接入。”一旦获得访问权,俄罗斯政府的网络攻击者就可以进行网络侦查、横向移动,并收集有关工业控制系统的信息。

虽然针对路由器的入侵并不新鲜,但这种方法相对比较少见,因为针对路由器的攻击很可能牵涉到路由器固件,调查人员很难通过工具进行检测。这背后的攻击者主要是之前安全行业调查过的Dragonfly(蜻蜓,也称Energetic Bear)、Crouching Yeti、 DYMALLOY、和Group 24。研究人员说“2015年,在将目光投向美国之前,该集团也针对其他国家(可能包括爱尔兰和土耳其)的核能和能源公司实施过攻击。

这个活动包括两类不同的受害者:临时目标和预定目标。最初的受害者是一些外围组织,比如受信任的第三方供应商,他们的网络不那么安全,被称为“临时目标”。威胁行为者在锁定最终目标受害者时,使用了临时目标网络作为枢纽点和恶意软件储存库,最终目标是破坏组织网络,也称其为“预定目标”。

详细分析

在这个活动中攻击者使用了一系列策略和技术,包括:

鱼叉式钓鱼邮件(利用合法的账户);

水坑攻击域;

收集凭证;

开源和网络侦查;

基于主机的利用;

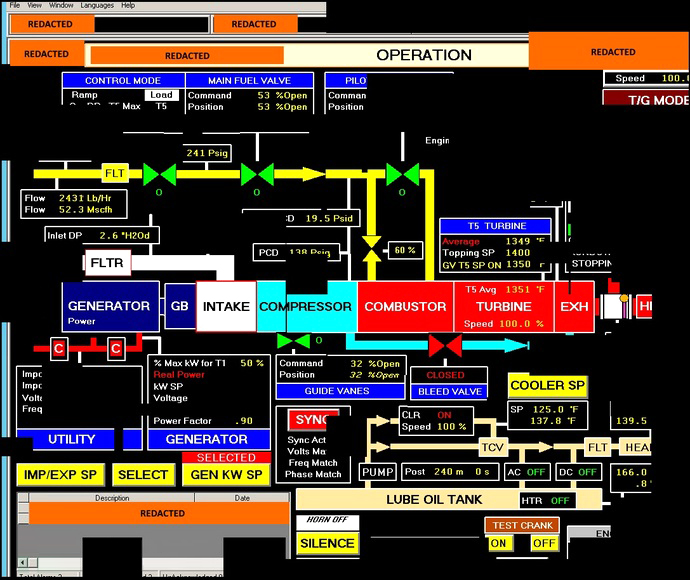

锁定工业控制系统(ICS)基础设施。

Lockheed-Martin Cyber Kill Chain模型分析:

DHS利用Lockheed-MartinCyber Kill Chain模型对恶意活动进行深度剖析。他们发现攻击者预先已经选定好目标,在整个网络钓鱼活动中,攻击者使用电子邮件附件来利用合法的Microsoft Office功能,使用服务器消息块(SMB)协议从远程服务器检索文档。在获取凭据的Hash值之后,攻击者使用密码破解技术获取明文密码,然后通过有效的凭证,可以在单因素身份验证的环境中伪装成授权用户。

其中部分攻击者会发展水坑攻击域,他们使用合法的凭证访问和直接修改网站内容,通过修改JavaScript和PHP文件来修改这些网站,以请求使用来自威胁参与者控制的IP地址的文件图标。当危及到目标网络时,攻击者使用与之前不同的鱼叉式钓鱼邮件,邮件使用一个通用的主题(AGREEMENT & Confidential)的PDF文件,名为”document.PDF”。PDF文件不包含任何恶意代码,但包含一个短URL,点击时,用户会被引导到一个网站,提示用户输入电子邮件地址和密码。(注意:PDF中没有启动下载的代码。)

在开发预期目标时,攻击者使用.docx恶意文件来捕获用户凭证,通过TCP端口445或者139,利用“文件://”连接来检索文件,连接到一个命令控制服务器(C2)。当用户试图对域进行身份验证时,会向C2服务器提供密码的Hash值,然后本地用户会有一个GUI界面提示输入用户名和密码,通过445或139端口接收这个信息。

为了在受害网络中长久存在,攻击者会在分段目标中创建本地管理员账户,并将恶意文件放置在预期目标中。(详细分析查看这个网站)

DHS和FBI提出的建议

国土安全部和联邦调查局鼓励网络用户和管理员使用以下的检测和预防方法来防御这项活动。

(1)DHS和FBI建议网络管理员审查IP地址、域名、文件hash、YARA和Snort签名,并将IPs添加到他们的监视列表中,以确定其组织内是否存在恶意活动,查看网络流量否有可疑的活动。

(2)用户和管理员可以通过比较IOC包中列出的所有IP地址和域名来检测鱼叉式钓鱼、水坑、webshell和远程访问活动。如查看防火墙日志、Web内容日志、代理服务器日志、域名服务解析日志及工作站互联网浏览历史记录等。

(3)通过阻断TCP端口139和445和相关的UDP端口137,防止在网络边界的所有版本的SMB和相关协议的外部通信。

除了以上建议外,也可通过下面这些方式进行网络保护:设置应用程序目录白名单;建立最小特权控制;减少活动目录域和企业管理员帐户的数量;对所有身份验证使用双重身份验证,特别强调任何外部接口和高风险环境等方法。

(责任编辑:安博涛)