Morphisec警告称,有人利用香港电信公司网站进行攻击,攻击开始使用最近的Flash漏洞,该漏洞自2017年11月中旬以来一直被朝鲜利用。

韩国互联网与安全局(KISA)发布警告提到CVE-2018-4878漏洞,并表示漏洞被朝鲜黑客利用后,Adobe在一周内修补了漏洞。

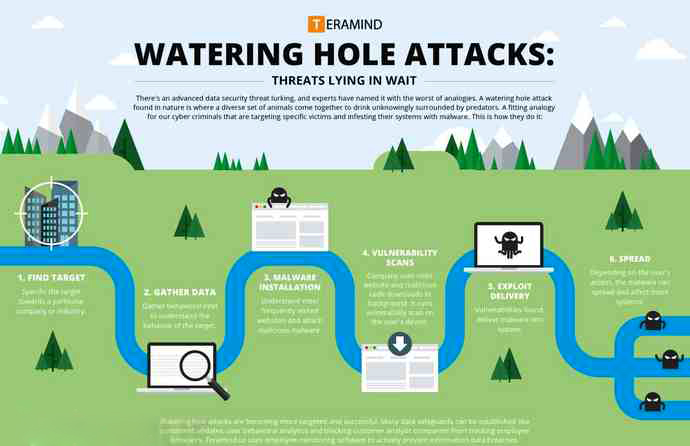

Morphisec指出,最近观察到的事件是教科书式的水坑攻击。攻击者在受害者可能访问的网站上植入恶意软件。

由于新的攻击手法没有生成文件,也没有在硬盘中留下痕迹,因此具备更强的隐蔽性。另外它还在没有过滤的端口使用了定制的协议

安全研究人员指出:“一般来说,这种先进的水坑攻击本质上是高度针对性的,应该有一个非常先进的组织在进行支持。”

隐蔽性增强

这次攻击中使用的Flash漏洞与先前CVE-2018-4878漏洞分析中详述的漏洞非常相似,尽管他们使用了不同的shellcode。

攻击中的shellcode执行rundll32.exe并用恶意代码覆盖其内存。这段恶意代码的目的是将其他代码直接下载到rundll32进程的内存中。

安全研究人员还发现,命令和控制(C&C)服务器通过443端口使用自定义协议与受害者进行通信。

下载到rundll32内存的附加代码包括Metasploit Meterpreter和Mimikatz模块。大多数模块在2月15日编译,攻击在不到一周的时间里开始。

尽管有这些先进的隐蔽功能,但这次攻击使用了基本的Metasploit框架组件,这些组件在攻击之前编译,并且没有混淆,这对攻击的溯源造成了困难。

Morphisec表示,这次攻击针对几周前的CVE-2018-4878,而攻击又来自具有国家背景的组织,这些都造成了某种似曾相识的感觉。

(责任编辑:安博涛)