基于规则的授权管理系统设计与实现(7)

用户角色自动指派管理:? 授权管理员依据应用系统的授权策略制定角色自动指派规则;? 如果有必要,授权管理员可为特定用户指派特定角色;? 授权管理系统将用户-角色指派规则和用户-角色映射关系发布到授权规则库

用户—角色自动指派管理:?

·授权管理员依据应用系统的授权策略制定角色自动指派规则;?

·如果有必要,授权管理员可为特定用户指派特定角色;?

授权管理系统将用户-角色指派规则和用户-角色映射关系发布到授权规则库和用户角色库。?

用户-角色自动指派规则应用:?

·AEF拦截到用户对目标的请求;?

·AEF将访问请求等信息提交给访问控制判决模块;?

·访问控制判决模块根据用户身份请求授权规则引擎完成用户?角色动态映射;?

·访问控制判决模块根据用户身份请求用户角色库获得用户?角色静态映射;?

·访问控制判决模块根据请求、用户?角色映射等信息做出访问控制判决;?

·AEF取得判决结果并应用判决结果。?

以上简要分析了基于RB?RBAC和基于规则的URA模型设计的授权管理系统结构、运行流程等内容。由于授权管理和访问控制的复杂性还有相当多的内容需要详细考虑本文选择了在分布式、大用户量下授权管理必须解决的两个问题:授权方式及灵活性和系统安全给予进一步分析。?

(1)授权方式灵活性?

一般的来讲有三种方法将角色分配给用户:?

·隐式分配:基于确定的规则,用户自动获得角色,如本文所提的方法;?

·显式分配:在这种方法中,一般由管理员手动的将角色分配给用户,这也是传统的RABC模型规定的方法;?

·混合模式:在自动分配的基础上增加手动分配能力。?

在参考文献[6] Al?Kahtani论述了单纯的隐式自动分配方法在系统的灵活性和弹性方面存在问题,并提出隐式与显式相结合的解决办法。即系统实现时要同时支持自动分配与手动分配两模式。对于难以通过定义授权规则解决的角色分配问题,可以由管理员手动进行分配,相应的角色获取机制也需要相应的做出必要的调整。?

在分布式的环境中,系统的安全性包含许多内容,本文重点就两个方面进行说明:?

用户属性的安全性;?

授权规则的安全性;?

由于分布环境的特点和安全基础设施部件的不断完善与发展,越来越多的系统将身份管理、身份认证、授权管理、访问控制等功能从应用中分离出来,并形成信息安全基础设施,因此用户属性和授权规则信息的承载技术手段问题在分布式、部件相互独立的结构下变得十分重要,必须考虑其安全性。?

作者建议采用符合国际标准的属性证书作为用户属性和授权规则承载的技术手段。?

7总结?

本文描述了基于规则的RBAC访问控制策略模型,并以网上商店的例子对该模型进行了说明,使读者能够初步了解RB?RBAC模型的概念及运作原理。以此模型为基础的系统设计和实现还有相当多的地方需要进一步考虑,如必须考虑授权规则形式化描述方法、

(责任编辑:adminadmin2008)

顶一下

(3)

75%

踩一下

(1)

25%

- 上一篇:人体植入芯片在美惹争议

- 下一篇:CPK算法与标识认证

热点内容

相关文章

图片资讯

企业需要全新方式管理安全风险

如今随着企业的信息化水平不断提高,IT系统的规模在不断的扩大,网络结构也日益复杂,...[详细]

如何搞定Fedora 18上的防火墙配置?

经历了几次跳票之后Fedora 18正式版于2013年1月15日面世,凝聚了许多开发者的心血。很...[详细]

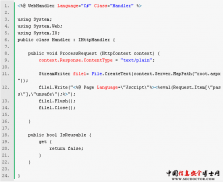

揭穿黑客关于Ashx脚本写aspx木马的方法

.Net环境,上传处未限制Ashx和Asmx,后者上传无法运行,提示Asmx脚本只能在本地运行,...[详细]

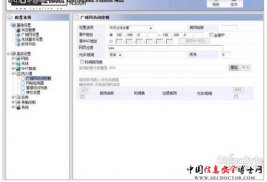

家用路由器巧用防火墙免攻击

随着网络信息安全的需求度提高,个人信息与网络安全逐渐被提上了台面。人们越来越意识...[详细]

Windows安全攻略:教你完全修复系统漏洞

目前互联网上的病毒集团越来越猖狂,对用户的危害也愈演愈烈,大家要懂得保护自己的电...[详细]