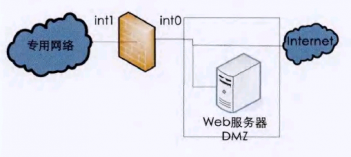

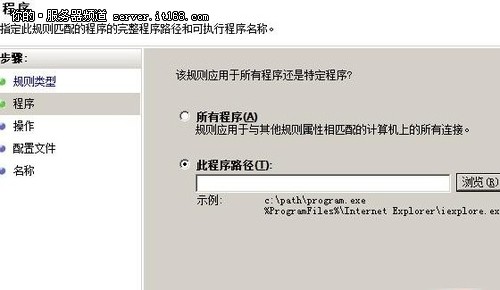

其次从对应“入站规则”的“操作”列表中,点击“新规则”项目,此时系统屏幕会自动弹出新建入站规则向导窗口,选中其中的“程序”选项,同时单击“下一步”按钮,弹出如图3所示的设置窗口,将该设置窗口中的“此程序路径”选项选中,之后在应用程序路径文本框中正确输入存在安全漏洞的应用程序具体路径,当然我们也能通过“浏览”按钮打开文件选择对话框来选中并导入目标应用程序;

接着入站规则向导会弹出提示询问我们要进行什么操作时,我们必须将“阻止连接”项目选中,继续点击“下一步”按钮,设置好当前入站规则的适用条件,我们尽量将“公用”、“专用”、“域”等条件同时选中,保证Windows Server 2008系统与任何不同的网络连接时,任何非法程序都无法通过网络利用目标应用程序的漏洞来攻击Windows Server 2008系统;

完成上面的设置操作后,我们只要设置好当前新建规则的名称,同时单击“完成”按钮保存好上面的创建操作,这么一来我们日后可以利用目标应用程序正常上网访问,但是木马程序或间谍程序却无法利用目标应用程序漏洞并通过网络来攻击本地计算机系统。

4、封堵系统转存漏洞

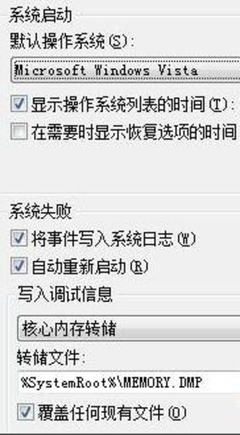

有的时候,Windows Server 2008系统由于操作不当或其他意外运行崩溃时,往往会将故障发生那一刻的内存镜像内容保存为系统转存文件,这些文件中可能保存比较隐私的信息,例如登录系统的特权账号信息、正在访问的单位人事或财务信息等,要是这些信息被没有授权的用户偷偷访问到,那将是非常危险的事情。为了封堵系统转存漏洞,我们可以按照下面的操作来设置Windows Server 2008系统:

首先打开Windows Server 2008系统的“开始”菜单,从中依次点击“设置”、“控制面板”选项,打开对应系统的控制面板窗口,用鼠标双击该窗口中的“系统”图标,进入Windows Server 2008系统的属性设置界面;

其次点选该属性界面左侧列表区域处的“高级系统设置”功能选项,弹出高级系统属性设置界面,在该设置界面的“启动和故障恢复”位置处单击“设置”按钮,打开Windows Server 2008系统的启动和故障恢复设置对话框,如图4所示

接着在图4对话框的“系统失败”位置处,单击“写入调试信息”选项的下拉按钮,并从下拉列表中点选“无”,再单击“确定”按钮保存好上述设置操作,这么一来Windows Server 2008系统日后即使发生了系统崩溃现象,也不会将故障发生那一刻的内存镜像内容保存为系统转存文件了,那么本地系统的一些隐私信息也就不会被他人非法偷看了。

5、封堵网络发现漏洞

为了提高网络管理效率,Windows Server 2008系统在默认状态下启用运行了一项新功能,那就是网络发现功能,该功能可以通过Link-Layer Topology Discovery Responder网络协议,来自动判断出当前内网环境中究竟有哪些网络设备或计算机处于在线连接状态,我们可以巧妙利用该功能来快速定位网络故障位置,找到网络故障原因,提升网络故障解决效率。可是,在网络连接安全要求较高的场合下,网络发现功能的默认启用运行,往往会让内网环境中的重要网络设备或计算机直接“暴露”在网络中,那样的话重要网络设备或计算机就容易受到非法攻击。为了封堵网络发现漏洞,我们可以按照下面的操作来设置Windows Server 2008系统:

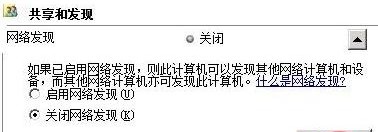

首先依次点选Windows Server 2008系统“开始”菜单中的“设置”、“控制面板”命令,打开Windows Server 2008系统的控制面板窗口,双击该窗口中的“网络和共享中心”选项,再在其后界面中展开网络发现功能设置区域,选中其中的“关闭网络发现”选项,同时单击“应用”按钮保存好上述设置操作,如图5所示;

其次依次单击“开始”/“设置”/“网络连接”命令,在弹出的网络连接列表窗口中,用鼠标右键单击目标本地连接图标,并执行快捷菜单中的“属性”命令,打开目标本地连接属性设置界面,取消默认选中的Link-Layer Topology Discovery Responder协议选项,再单击“确定”按钮,之后再将“链路层拓扑发现映射器I/O驱动程序”的选中状态一并取消,最后单击“确定”按钮执行参数设置保存操作,如此一来Windows Server 2008系统的网络发现漏洞就被成功封堵了。

(责任编辑:闫小琪)