在谈到企业信息安全建设时,人们首要想到问题的可能就是购买杀毒软件。在单机时代还可以这样考虑,随着计算机技术的迅速发展,在计算机上处理的业务也由基干单机的数学运算、文件处理,基于简单连接的内部网络的内部业务处理、办公自动化等发展到基于复杂的内部网(Intranet)、企业外部网(Extranet)、全球互联网(Internet)的企业级计算机处理系统和世界范围内的信息共享和业务处理。在系统处理能力提高的同时,系统的连接能力也在不断地提高。但在连接能力信息、流通能力提高的同时,基于信息安全的问题也日益突出,整体的网络安全主要表现在以下几个方面:网络的物理安全、网络拓扑结构安全、网络系统安全、应用系统安全和网络管理的安全等。

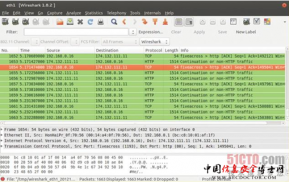

计算机安全问题,应该像每家每户的防火防盗问题一样,做到防范于未然。现今,信息安全控制已经成为了一个系统工程,不是说装个杀毒软件就控制得了系统安全,在单机时代信息安全所面临的压力远小于如今,企业电脑应用有如下特点,数据交换量大,文件种类复杂,电脑性能差别大,操作系统平台单一。现今病毒特点是,种类众多,更新速度快,破坏力强。事实上,除了杀毒软件,还有许许多多的安全软件值得企业用户投资。IDC曾在一份报告中指出,在未来几年内,安全软件这一领域的增长将为安全管理、访问授权、识别技术、安全内容管理、加密技术、防火墙/VPN技术、入侵检测,以及风险管理等几个产品领域分享。安全管理、访问授权、识别技术三种软件简称3A软件,用于保护计算机系统安全及企业网络应用的过程中的安全防范;安全内容管理软件用于扫描电子邮件、在线下载文件,管理Web内容安全;加密软件保护企业的重要信息不被盗窃、泄密;防火墙NPN技术是通过识别威胁与附截通道以保护数据及应用;入侵检测产品主要用于及时监控并发现网络进出流量的异常与攻击行为点,实施主动防御;风险管理软件用于进行漏洞扫描和风险评估。

国内企业不仅对安全软件繁多的种类知之甚少,就连在杀毒软件的使用上也存在着问题。赛迪网做过一项调查,发现在被调查的近千家企业中,约有80%以上的中小企业把单机版杀毒软件当作网络版使用,这些企业网络安全防范意识非常混乱,大部分联网计算机被病毒入侵过,网络服务器更是因频频遭病毒袭击而带来重大经济损失。单机版杀毒软件在功能和适用范围上与网络版杀毒软件存在着较大差异,企业用户不能为了节约成本而用单机版杀毒软件代替网络版。有报道指出,我国企业在信息安全方面的投入(主要是安全软件产品)相当有限,在国外,安全投入通常占到企业基础投入的5-20%,而在国内却很少有企业超过2%。

追根溯源,我国企业的信息安全意识普遍较差,主要是因为企业领导不重视。在激烈的市场竟争中,企业领导通常把主要精力集中在产品的生产、宣传、销售上,对信息安全建设这类看不到效益的后台项目往往不理不问,更不愿意多花钱,他们也许知道有必要购买杀毒软件,但要再添加其它安全产品,恐怕就难以赞同了。他们忘了,倘若企业机密信息泄露,造成的损失将不可估量,而如果竞争对手在自家电脑里装了木马程序,那么自己的一举一动都会为他人掌握,在市场竞争中败北在所难免。

企业信息安全的建设在现今状态下,应注意从如下几个方向进行设计分析。

一、引入标准化安全评估

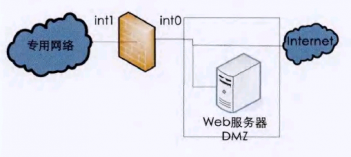

安全评估是对企事业单位的网络拓扑结构、重要服务器的位置、带宽、协议、硬件、与Internet的接口、业务系统的配置、防火墙的策略配置等进行全面的安全分析,并提出安全风险分析报告和改进建议书。通过对信息系统的安全评估,企事业单位可以了解门前信息系统的安全状况以及系统中存在的各种安全风险,并以此为依据有针对性地制定安全解决方案,对整个业务系统的安全进行统一的规划和建设,并根据安全评估的结果指导下一步的建设。

安全评估中可以参考的主要信息安全标准为ISO13335。该标准提出了以风险为核心的安全模型:企事业单位的资产面临很多威胁(包括来自内部的威胁和来自外部的威胁);威胁利用信息系统存在的各种漏洞(如:物理环境、网络服务、主机系统、应用系统、相关人员、安全策略等),对信息系统进行渗透和攻击。如果渗透和攻击成功,将导致企事业单位资产的暴露;资产的暴露(如系统高级管理人员由于不小心而导致重要机密信息的泄露),会对资产的价值产生影响;风险就是威胁利用漏洞使资产暴露而产生的影响的大小,这可以为资产的重要性和价值所决定;对企事业单位信息系统安全风险的分析就得出了系统的防护需求;根据防护需求的不同制定系统的安全解决方案,选择适当的防护措施,进而降低安全风险,并抗击威胁。该安全模型阐述了安全评估的思路,对企事业单位的安全评估工作具有指导意义。

信息安全策略是指为保证提供一定级别的安全保护所必须遵守的规则。实现信息安全,不但靠先进的技术,而且也得靠严格的安全管理,法律约束和安全教育:

先进的信息安全技术是网络安全的根本保证。用户对自身面临的威胁进行风险评估,决定其所需要的安全服务种类,选择相应的安全机制,然后集成先进的安全技术,形成一个全方位的安全系统;

严格的安全管理。各计算机网络使用机构,企业和单位应建立相应的网络安全管理办法,加强内部管理,建立合适的网络安全管理系统,加强用户管理和授权管理,建立安全审计和跟踪体系,提高整体网络安全意识;

制订严格的法律、法规。计算机网络是一种新生事物,它的许多行为无法可依,无章可循,导致网络上计算机犯罪处于无序状态。面对日趋严重的网络上犯罪,必须建立与网络安全相关的法律、法规,使非法分子慑于法律,不敢轻举妄动。

安全操作系统。给系统中的关键服务器提供安全运行平台,构成安全WWW服务,安全FTP服务,安全SMTP服务等,并作为各类网络安全产品的坚实底座,确保这些安全产品的自身安全。

(责任编辑:闫小琪)