从对专业技术掌握的角度分析,用户的自身技术条件也会带来对此类安全问题在理解上或程度上的一定影响和限制,特别是政府性质的用户单位。所以对于用户来说,最终只会关心一件事,那就是:“既然存在这样的风险和威胁,那么是否有一套能够解决问题和针对应用层安全的解决方案”?!这才是核心关键点的所在。

安全建设原则

结合传统网络层基础防护体系的新型应用层安全解决方案主要遵循以下几个原则:

对安全产品要采取硬、软结合的方针;

完整性:应用安全建设必需保证整个防御体系的完整性。一个较好的安全措施往往是多种方法适当综合的应用结果。单一的安全产品对安全问题的发现处理控制等能力各有优劣,从安全性的角度考虑需要不同安全产品之间的安全互补,通过这种对照、比较,可以提高系统对安全事件响应的准确性和全面性。

动态性:随着WEB应用脆弱性的改变和威胁攻击技术的发展,使WEB应用安全变成了一个动态的过程,静止不变的产品根本无适应WEB应用安全的需要。所选用的安全产品必须及时地、不断地改进和完善,及时进行技术和设备的升级换代,只有这样才能保证系统的安全性。

专业性:攻击技术和防御技术是信息安全的一对矛盾体,两种技术从不同角度不断地对系统的安全提出了挑战,只有掌握了这两种技术才能对系统的安全有全面的认识,才能提供有效的安全技术、产品、服务,这就需要从事安全的公司拥有大量专业技术人才,并能长期的进行技术研究、积累,从而全面、系统、深入的为用户提供服务。

易用性:安全措施要由人来完成,如果措施过于复杂,对人的要求过高,一般人员难以胜任,有可能降低系统的安全性。

安全实施策略

安全解决方案的重点是对用户的安全提出合理、有效的安全建议。因此,拟从以下两个方面着手:

从如何全面掌握用户的安全问题,制定合理的风险规避措施的角度出发;

从如何确保用户的安全运行、实时阻挡来自恶意者的攻击、降低网站及内部WEB应用运行风险的角度出发;

通过以上的几个指导原则,我们在实际实施的时候采用如下策略:

使用不同等级的安全产品进行集成,根据网站和应用系统的不同安全等级需求,选用合适的安全产品,可以有效的减少系统投资。

在产品选型时,需要厂家可以提供客户化支持服务产品。只有这样才能保证系统的安全是可以用户化的,才能有针对的为用户的应用和业务提供安全保证。国内具有自主知识产权的安全产品可以随时根据用户的要求对产品进行相应的改进。使产品更加适合用户的实际需要,而不是一般的通用性产品。

采用可提供本地化服务的厂家的产品。可以提供本地化服务产品对用户的安全至关重要,可以及时提供应急安全响应服务,如在黑客入侵事件发生的时候,可以在第一时间进行响应,最大程度的保护用户利益。

在选择产品时需要保证符合相应的国际、国内标准,尤其是国内相关的安全标准。

产品在使用上应具有友好的、全中文支持的用户界面,使用户在管理、使用、维护上尽量简单、直观。

Web安全防御建议

针对以上分析的内容和客户需求并结合实际情况,安恒公司提出以下建议方案:

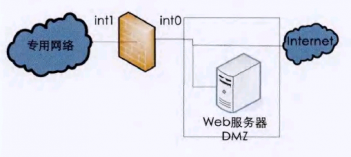

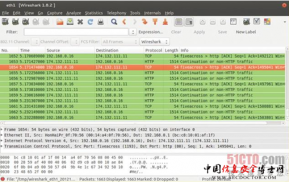

1、建议部署例如安恒信息WEB应用防火墙(WAF)对用户服务器进行保护,即对网站的访问进行7X24小时实时监控。通过WEB应用防火墙的部署,可以解决用户所面临的各类网站安全问题,如:SQL注入攻击、跨站攻击(XSS攻击,俗称钓鱼攻击)、恶意编码(网页木马)、缓冲区溢出、应用层DDOS攻击等等。防止网页篡改、被挂木马等严重影响用户形象的安全事件发生。

2、建议部署例如安恒信息WEB应用弱点扫描器软件,定期对WEB应用及服务器和相关网站的页面进行安全检查,从而及时发现WEB应用类相关安全问题及隐患,根据软件所提出的建议进行修补,能够实现最大化保障用户的安全性。

3、建议部署例如安恒信息数据库审计与风险控制系统。通过部署数据库审计系统能够实现所有对用户数据库进行访问的行为进行全面的记录,以及包括对数据库操作的:“增、删、改、查等”全方位细粒度的审计。同时支持过程及行为回放功能,能够还原并回放所有对数据库的操作行为,包括:“访问的表、字段、返回信息、操作等”。从而使安全问题得到追溯,提供有据可查的功能和相关能力。

(责任编辑:闫小琪)