安全问题的解决是关系到云服务能否得到用户认可的关键要素,云安全也是阻碍当前云计算应用的主要障碍之一。除了可能发生的大规模计算资源的系统故障外,云计算安全隐患还包括缺乏统一的安全标准、适用法规以及对于用户的隐私保护、数据主权、迁移、传输、安全、灾备等问题。

云安全从性质上可以分为两大类,一类是用户的数据隐私保护,另一类是针对传统互联网和硬件设备的安全。

在数据隐私保护方面,用户信息存储于自己的电脑中时,任何人需要这些信息都要经过允许,黑客入侵则触发了法律。但是,当用户信息存储于云上之时,还没有明确的法律规定云服务提供商或者其他官方机构不能够查看这些信息,这些隐私的泄漏会受到什么样的处罚。

云怎样才安全?

随着IT法律法规的逐步完善,云计算用户就可以把云服务提供商当做银行来放心地合作,敢于在银行存钱,就敢于在云服务提供商存数据。

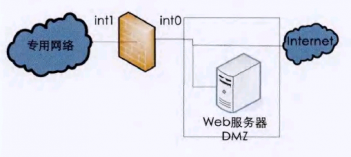

在技术安全方面,首先是多租户带来的安全问题。不同用户之间相互隔离,避免相互影响。云时代,需要通过一些技术防治用户有意或无意识地"串门"。

其次,采用第三方平台带来的安全风险问题。提供云服务的厂商不是全部拥有自己的数据中心,一旦租用第三方的云平台,那么这里面就存在服务提供商管理人员权限的问题。

第三,服务连续性问题。传统互联网服务也存在单点故障的问题,所以,才会有双机备份:主服务器停止服务,备用服务器在短时间内启动并提供正常服务。

在传统方式下,一组服务停止工作只会影响到自己的业务和用户,但是在云环境下,云服务提供商的服务终止了,影响的就不是一个用户,而是一大片用户,范围可能非常巨大。

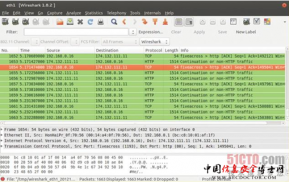

第一,数据安全:云环境下,用户数据直接在云端计算与存储,数据的所有权与管理权相分离,带来了云环境下的数据安全问题。现阶段,云中数据安全防护技术主要有:增强加密技术、密钥管理、数据隔离、数据残留。

第二,虚拟化安全:虚拟化技术加强了基础设施、软件平台、业务系统的扩展能力,同时也使得传统物理安全边界逐渐缺失,以往基于安全域/安全边界的防护机制已经难以满足虚拟化环境下的多租户应用模式,用户的信息安全、数据隔离等问题在共享物理资源环境下显得更为迫切。

由于虚拟化技术的引入,云环境中涉及虚拟化软件安全和虚拟服务器安全两个问题。虚拟化带来的安全问题也只是才刚刚起步,虚拟环境中的安全机制与传统物理环境中的安全措施相比,仍有较大差距。所以,想要迁移至云计算环境中的用户需详细了解用户与云服务提供商所要承担的安全责任,安全的云计算环境需要用户与云服务商共同来维护。

第三,终端安全:随着云计算的发展,云终端得以出现。目前可以从终端安全基础设施、终端硬件芯片可信技术、操作系统安全机制、终端应用安全更新机制等四个方面进行终端安全防护。

第四,应用安全:由于云环境的灵活性、开放性以及公众可用性等特性,给应用安全带来了很大挑战。云服务提供商在部署应用程序时应当充分考虑可能引发的安全风险。对于使用云服务的用户而言,应提高安全意识,采取必要措施,保证云终端的安全。例如,用户可以在处理敏感数据的应用程序与服务器之间通信时采用加密技术,以确保其机密性。云用户应建立定期更新机制,及时为使用云服务的应用打补丁或更新版本。

总结,中国的云计算产业发展必须在数据迁移、备份、加密以及位置控制方面进行深入的研究,保证云服务的易用性、可用性、稳定性、安全性等。安全问题的解决还包括云计算相关法律法规的不断完善,增强用户使用云计算的信心。除了技术问题之外,用户自我保护的意识也必须加强。虽然,现在逐渐有各种安全措施加以保护,甚至未来还将不断推出完善的法律法规,但是最终数据的安全与否很大程度还是掌握在用户手中。

(责任编辑:闫小琪)