任何带有计算芯片的设备都可能被黑客入侵,但在这个每年都会有数百万计算机被恶意软件感染,几乎每家企业的网络都曾经被黑客攻击过的世界上,真正具有创新性、发人深省的入侵事件却很少。

这些终极的黑客活动远远超于普通平常的黑客行为之上,因为它们针对的是非同寻常的目标,或者使用了先前未知、未经使用的高级技术手段。它们扩大了安全专家们对可能性边界的认知,让我们对新型威胁和系统性漏洞的认识打开了新的窗口,也赢得了信息安全圈的尊重。

没有什么是安全的。以下列出的黑客入侵事件突破了一般人的想象。

1、ATM入侵

大多数自动取款机(ATM)都基于运行着流行操作系统的计算机。在大多数情况下,它们运行Windows操作系统,有少部分则使用某些版本的Linux。此外,ATM操作系统一般包括Java的某些应用,这是全世界已知漏洞最多、最容易入侵的软件之一。

更糟糕的是,ATM通常从来不打补丁。就算打了,也不是按照每月一次的传统更新周期,而是零零散散地进行。

运行在操作系统最顶层的ATM软件本身也包含安全漏洞,其中很多都是存在了几年的老漏洞。ATM制造商在将ATM配送给用户(银行及其它机构)时,可能会使用共享的默认密码,以及常见的远程访问方式。当然,他们会告诉客户更改默认密码,但很少有客户这样做。所有这些情景都只会导致一个后果:装满现金的ATM经常被黑客攻击,不管是使用物理方式,还是通过远程管理端口进行。

影响最大、最有趣的ATM黑客是巴纳比·杰克,他已经在2013年去世。杰克在安全大会上是这么取悦观众的:将一两台常见的ATM机放在台上,在几分钟之内让它们开始吐出事先准备好的假币。他使用的技巧多种多样,但其中一个最可靠的方法是在ATM的物理USB端口上插入一个装有恶意软件的USB存储设备。ATM的物理端口并不总是存在访问授权保护的,尽管ATM制造商会建议客户这样做。杰克的自制软件会通过远程访问控制台已知的网络端口进行连接,并利用公开、已知的漏洞,然后彻底入侵一台ATM。最后杰克会输入几条ATM管理命令,指示机器吐钱。

杰克的攻击演示往往会引来人群的欢呼,他进行入侵的方法被称为“中大奖”。他演示入侵的视频可以在互联网上很容易地找到。(相关阅读:发短信掏空取款机钞票……)

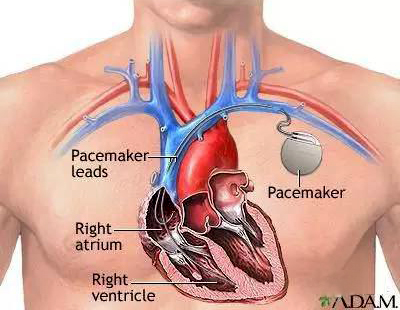

2、令人震惊的起搏器

巴纳比·杰克还将他的技术用在了医疗设备上。在他一次演示中,他能够从远程位置发送未经授权的信息,让心脏起搏器进行足以致死的跳动,或者让自动注射器释放达到致死剂量的胰岛素,均可杀死患者。

大多数医疗设备都经过了5到10年的开发、测试、批准认证的流程才能够用于人类患者。不幸的是,这意味着设备装配的软件都有五年或以上没打过补丁了。更糟的是,医疗器械开发商往往通过不公开设备的一部分信息,对患者提供某种人为的保护。这种思想称之为:“模糊即安全”(Security by Obscurity)。

但实际上却事与愿违。许多安全圈内的专业人士都知道入侵医疗设备很容易,很大程度上是因为这些设备都基于硬编码,不能改变默认密码。

当然,医疗设备必须易于使用,也必须保持“不开放”。也就是说,哪怕安全系统已经被突破,它们也必须保持能够继续运作。这使得保护它们的工作非常具有挑战性。冗长、复杂多变的默认密码可能会和易于使用的要求相抵触,因此通常并不会被使用。另外,几乎所有医疗设备间的通讯都是未经认证的,也没有经过加密。

因此,任何找到正确通讯端口的黑客都可以读取数据并改变它们,而不会导致设备本身、管理软件、如电子病历之类的其它接口系统停止运作。事实上,大多数医疗设备的通讯缺乏基本的完整性校验,黑客可以很容易地抓住数据,进行恶意篡改。

针对医疗设备的黑客攻击已经存在了至少十年。白帽子黑客经常在主流的黑客大会上利用医疗设备进行演示,美国食品和药品管理局(FDA)也已经对此发布了一次漏洞预警。医疗设备开发商正尽力修补那些容易导致入侵的漏洞,但漫长的开发期仍使得他们很难即时解决新出现的问题。

事实上,恶意黑客并不需要很大精力就可以通过入侵医疗设备杀人。这告诉我们,尽快加强对医疗设备的防御措施是多么重要。(相关阅读:远程外科手术安全性令人堪忧)

(责任编辑:安博涛)