4)分析取证,黑客别想逃!

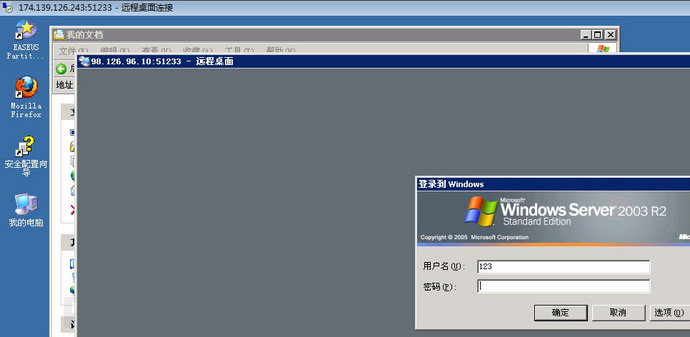

当我们链接到黑产团伙的一台服务器上时,我们发现了一个有趣的东西,在服务器里有一个 Default.rdp远程链接,于是我们理所当然的知道了另外一台3389服务器:

IP为98.126.96.10,端口也是51233,用户名默认为:123

调查到这里我们知道了原来黑产团伙还有多台服务器,事情这样才有趣:)

之后我们抓取了174.139.126.243管理员Hash,看看他们的密码?

123 的密码为:6tfcvgy7

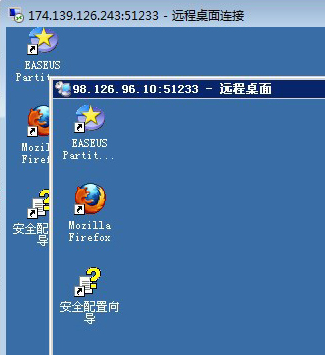

我们链接第二台服务器:98.126.96.10:51233

之后我们成功进入了174.139.126.243、98.126.96.10、98.126.96.11、98.126.96.12等五六台服务器,开始着手相关文件、日志、IP记录的取证:

1、服务器日志的取证

2、wwwroot的取证

3、恶意U盾劫持EXE的取证

故事远远还没有结束,好戏在后面:D

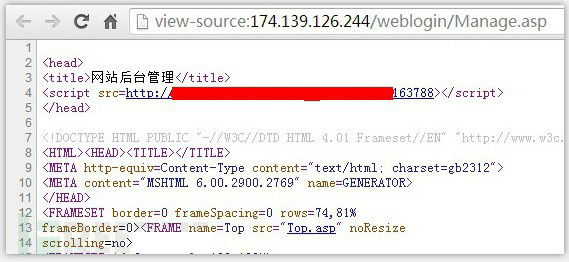

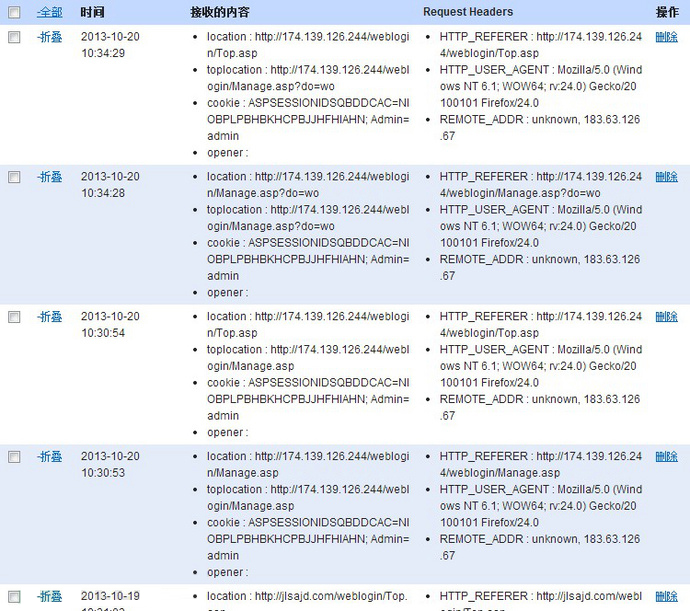

相应取证完成,我们又在钓鱼后台嵌入了JS追踪代码:

于是我们在短短一天内收到了上十封对方Cookie等信息的邮件:

5)尾声概述

1.电话诈骗用户登录网站

2.引导用户下载恶意程序(远控,U 盾证书劫持病毒)安装

3.诱骗用户输入银行卡号以及 U 盾密码等信息

4.劫持用户财产

以上就是黑产团伙的手法,下面就是这些黑客们的IP:

115.58.103.83 – 河南省商丘市 联通

113.57.115.20 – 湖北省武汉市 联通

14.222.67.68 – 广东省东莞市 电信

125.89.62.155 – 广东省珠海市 电信

183.63.126.67 – 广东省广州市 电信

剩下的事情我们就转交给了警察叔叔去做了:)

对于优秀的黑客来说:“也许没有能与不能,只有想与不想”

整个钓鱼诈骗事件,尽管黑产团伙精心布局也终会遭到法律的制裁,切记天网恢恢疏而不漏。

(责任编辑:安博涛)