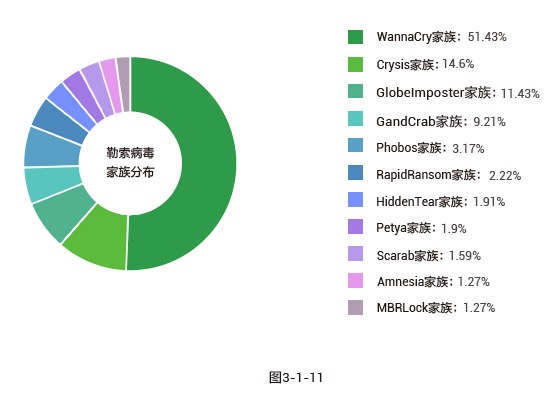

图 3-1-11 展示了上半年勒索病毒家族分布情况。非常值得关注的是,WannaCry 病毒已爆发两年之久,但目前依然是给企业带来危害最大的家族,这说明依然有很多企业没有修复 WannaCry 利用的 “永恒之蓝” 漏洞。不得不说,对于每个企业来说,有时候安全不仅仅是技术问题,而是意识问题。

1.6.AccessKey 泄露问题

API 凭证,在阿里云被称为 AccessKey,简称 AK,作为用户访问内部资源最重要的身份凭证,被外部人员恶意获取或被内部员工无心泄露的案例时有发生,其导致的数据泄露非常严重,因此如何做好 API 凭证管理和监测就显得非常重要。在大多数 AK 泄露的案例中,都是开发者不小心将自己的AK提交到了任何人都可以访问的公共代码托管平台,导致安全防线毁于一旦。

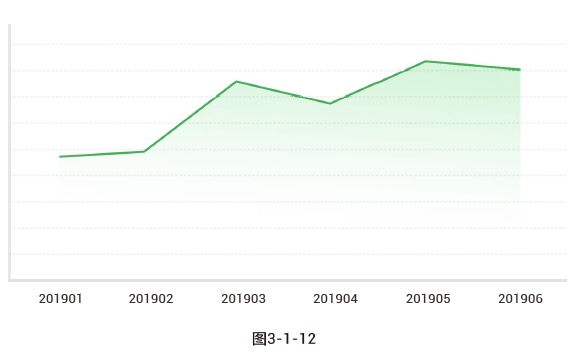

图 3-1-12 是上半年企业AK泄漏的数量趋势,虽然泄露数量的绝对值不算大,但是 AK 作为访问企业内部资源最重要的身份凭证,一旦外泄可能造成的损失将难以想象。

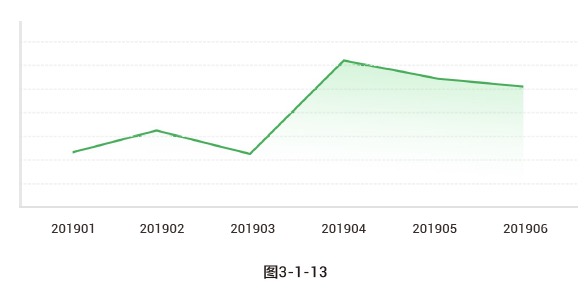

图 3-1-13 是上半年 AK 调用异常的告警数量,这表示被泄漏的 AK 很有可能已经被攻击者成功利用来调用企业的服务,以达到获取企业重要数据的目的。

阿里云率先和最大的开源代码托管服务商 Github 合作,引入 Token 扫描机制。整个流程完全自动化,可以实现高效且精准的检测到在 Github 上泄漏的 AK。实际场景中,阿里云能够做到在含有 AK 的代码提交到 Github 的数秒之内就通知用户,尽可能减少对用户产生的负面影响。

2.网络威胁

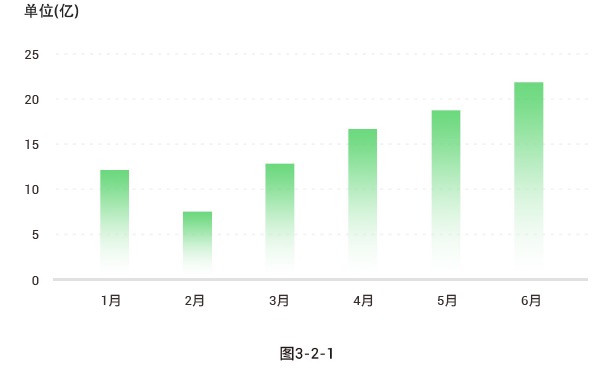

Web 应用攻击依然是互联网安全的最大威胁来源之一,从攻击的时间趋势来看,2019 年上半年除了 2 月份春节以外,每个月的攻击次数都成递增趋势,到 5 月每个月拦截的攻击超过 19 亿,6 月份拦截的攻击突破 20 亿,如图 3-2-1 所示。

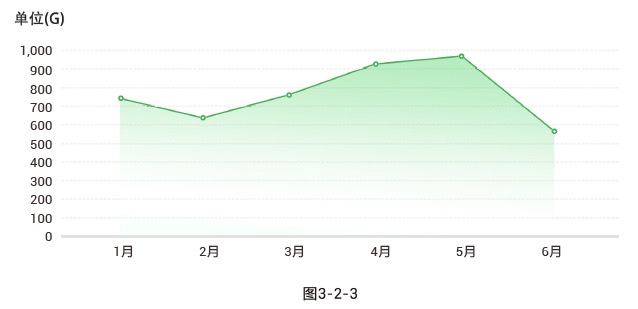

从图 3-2-3 看到,2019 年的第二季度,连续两个月 DDoS 攻击流量接近 Tb 级,6 月份稍有下降。

据阿里云安全团队观察,2019 年上半年应用层攻击形势依然严峻,伪装成正常应用的恶意 APP 已让海量移动设备成为新一代肉鸡。目前已有五十余万台移动设备被用来当做黑客的攻击工具,达到 PC 肉鸡单次攻击源规模。传统的简单粗暴的将攻击 IP 拉黑防御手段失效,企业需要具备快速的应用层流量分析能力,同时必须准确且自动化的产出多维度的防御策略。

3.主机漏洞

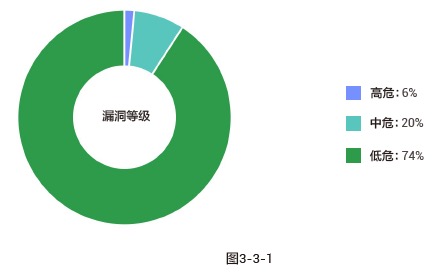

图 3-3-1 展示的是不同危害等级的漏洞分布情况,其中,中危和高危漏洞共占 26%,超过四分之一,这是企业最需要修复的两类漏洞。

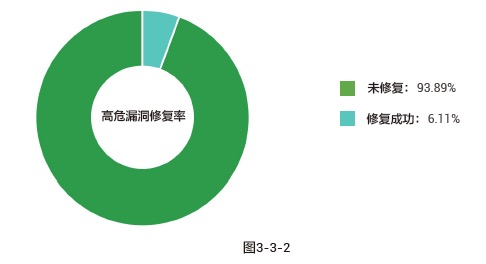

但从实际情况来看,企业对漏洞的修复率普遍不高。高危漏洞是对企业造成损失最大的一类漏洞,但是从 2019 上半年的数据来看,企业对高危漏洞的修复率仅占 6.11%,如图 3-3-2 所示。这表示了企业普遍不理解漏洞存在的严重性及修复的必要性,或者是企业的安全意识不足,并未重视漏洞告警做出及时处理。

4.安全基线

主机基线检查,主要对操作系统、数据库、中间件的身份鉴别、访问控制、服务配置、安全审计、入侵防范等基础安全配置以及登录弱口令进行风险检测。

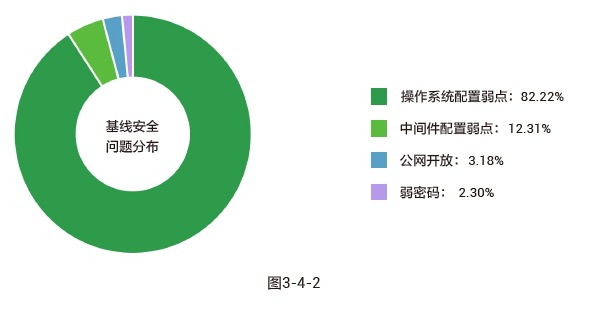

图 3-4-2 展示了云上企业基线安全问题分布情况,其中操作系统配置弱点占比 82.22%,包括应用层的中间件系统的配置基线占绝大部分,可以被直接利用的公网开放及弱密码基线占比相对低,但以互联网服务器的总数来看,数量级不可小觑。近期全球影响较大的安全事件均与利用基线风险有关,但两者间并不是孰轻孰重的关系,而是相辅相成的关系。

三、安全建议

基于对2019年上半年云上企业安全建设现状及面临的安全风险的分析,我们给出如下安全自检项目,企业可以进行一一比对,从而找出自身的安全体系存在的问题:

1). 确保主机的基线检查已经通过;

2). 确保主机系统的中高危漏洞已经修复;

3). 确保主机应用使用模块组件的漏洞已经修复;

4). 确保主机网络安全组配置正确;

5). 确保其他云产品的配置没有安全隐患,例如数据库的ACL、子母账号的MFA设置等。

同时,我们给出如下行动指南,助力企业做好云上安全建设:

1.做好主机安全

选择有效的主机安全产品,以确保主机具备合格的反病毒和威胁检测能力,从而有效预防病毒和黑客攻击造成的破坏。

2.缩小攻击面

配置云防火墙,统一梳理云环境对互联网的资产暴露情况,一键接入,智能防御。有效缩小网络攻击面,同时把网路边界隔离做好,避免内部攻击的横向感染。

3.保障网络安全

选择有效的Web应用防火墙和抗 DDoS 产品,可以有效阻挡来自网路的攻击流量或是漏洞攻击,避免攻击造成的业务中断。

4.做好漏洞管理

中间件漏洞已经成为主要的入侵方式,用户需要选择有具备应用漏洞检测的安全产品,从而确保在第一时间发现漏洞并修复。如果无法修复,也要确保网络有 Web 应用防火墙拦截漏洞利用的攻击,同时在主机上安装有效的安全产品及网页防篡改能力的产品,以保障被入侵后可以有效的阻断攻击链。

5.做好AccessKey安全

预防 AccessKey 泄漏最好的方式是在企业内部建设良好的代码规范和代码扫描机制,保障代码提交的时候就能够第一时间检测 AccessKey 是否写到代码中,避免被误传至 GitHub。同时企业可以考虑使用阿里云安全中心的 AK 泄漏检测功能,在 AK 被上传的第一时间发现,同时通过 AK 异常调用检测功能实时检测 AK 是否已经被泄露并利用。

详细报告内容以及企业安全建设指南建议,请下载报告查看完整版:

https://files.alicdn.com/tpsservice/30a9e9d2ed7245023f4d027f817f232c.pdf

(责任编辑:安博涛)