摘 要:依据信息系统等级保护安全设计技术要求的框架,提出一种基于可信计算的安全区域边界防护模型。在模型中,运用可信平台三元对等鉴别技术,解决了区域边界防护网关自身完整性鉴别问题;采用可信网络连接建立与传递技术,实现了跨区域边界网络访问的全程可信;采用区域边界代理和控制策略分布执行的方式,实现了基于主客体的区域边界自主访问控制策略。

关键词:等级保护;可信计算;可信网络连接; 访问控制

中图分类号: TP309 文献标志码:A

Research and Application on Model of Secure Area Boundary Protection

Based on Trusted Computing

YAO Qi

(Beijing Topsec LTD., Beijing 100085)

Abstract: According to framework of ‘Technical requirements of security design of the classified protection information system”, a model of the security area boundary protection based on trusted computing is proposed . In the model, by using technology of Tri-element Peer Authentication in trusted platform, the problem of identification of area boundary protection gateway was solved. By using technology of establishment and transfer of trusted network connection, all of the nodes were trusted in the path of network access across the area boundary. By using the technology of area boundary agents and distributed implementation of access control, discretionary access control policy based on object and subject was achieved.

Key words: Classified Protection; Trusted Computing; Trusted Network Connection; Access Control

0 引言

对信息系统实行等级保护是国家法定制度和基本国策,是开展信息安全保护工作的有效办法,是信息安全保护工作的发展方向。《信息系统等级保护安全设计技术要求》[1](以下简称《技术要求》)国家标准的发表更是针对不同等级的信息系统,提出了明确的防护技术要求,成为等级保护实施的技术指导性标准。在《技术要求》中,明确提出对定级系统进行安全保护的环境由安全计算环境、安全区域边界、安全通信网络和安全管理中心构成的。其中安全区域边界定义为:对定级系统的安全计算环境的边界,以及安全计算环境与安全通信网络之间实现连接功能进行安全保护的部件。传统的安全区域边界防护是在业务系统运行的局域网与公共的广域网之间部署安全网关,完成边界防护安全功能。随着应用系统和网络结构的日趋复杂,这种传统的区域边界防护模型存在着以下问题:

1)区域边界防护网关是一个特权设备,其完整性和可信性在系统中没有度量。如果安全网关被攻击者控制,或者设备厂商在设备中留有后门,则整个信息系统的安全性将会受到极大的威胁。

2)区域边界防护网关处理的对象是网络数据流,如果要完成基于主客体的访问控制功能,网关必须做数据流重组或代理,这会影响网关的处理性能,可能成为网络通讯的瓶颈。

3)随着应用系统和通讯网络结构日渐复杂,异地跨边界的业务访问、移动用户远程业务访问等复杂的系统需求不断增多,这对区域边界防护提出了新的挑战和要求。

本文将可信计算技术引入安全区域边界防护中,提出了一种基于可信网络连接的、分布式的安全区域防护模型,成功地解决了传统防护模型中存在的上述问题。

1 可信与安全

1.1 可信计算研究概述

可信计算的核心思想是“可信传递”,即如果从一个初始的“可信根”出发,在平台计算环境的每一次转换时,这种可信通过传递的方式保持下去不被破坏,那么平台上的计算环境就始终是可信的。从这个思想出发,TCG提出了可信计算平台的通用结构,即在现有计算平台上嵌入一个可信平台模块TPM(Trusted Platform Module)作为“可信根”,并且通过可信度量的方式建立起一个从“可信根”开始的信任链,这样一级度量一级、一级认证一级,从而将这种信任关系从底层硬件平台扩展到操作系统,再扩展到上层应用,最终建立起一个可信的应用环境。

2005年,TCG发布了可信网络连接(TNC)规范[2],和前面所介绍可信计算体系结构不同的是,该规范提出一个了新的基于可信计算的网络体系结构。在TNC体系结构中,终端系统在访问网络之前,其完整性和其它一些安全属性需要被度量是否符合系统安全策略,只有符合的终端系统才能访问网络,否则它将被隔离起来,直到其状态符合系统安全策略。

可信计算的概念被提出后,受到国内研究人员的广泛关注。文献[3-5]分别从不同角度阐述了可信计算、可信网络连接的研究和应用成果。除了密切跟踪国际可信计算相关技术和标准的发展动态与应用外,国内研究人员也积极开展了自主知识产权的可信计算标准制定工作。2008年中国可信计算联盟(CTCG)正式成立,并分为芯片组、主板组、软件组、网络组开展不同领域内国家标准制定工作。其中,网络组制定的可信连接架构(TCA)标准已正式获得国家安全标准委员会的立项,形成初稿并提交审查。

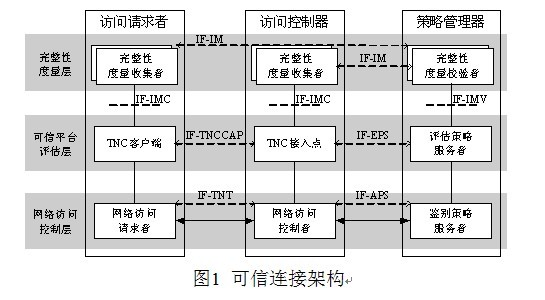

可信连接架构(TCA)规定具有可信平台控制模块(TPCM)的终端与网络之间的可信网络连接(TNC),如图1所示:

在图1所示的TCA中,存在三个实体:访问请求者(AR)、访问控制器(AC)和策略管理器(PM),从上至下分为三个抽象层:完整性度量层、可信平台评估层和网络访问控制层。

1.2 可信计算与安全机制的关系

可信计算与安全机制之间存在着紧密的联系,互为依赖,相互作用。可信计算为安全机制的正确实施提供基础保障。同样上层安全机制可以为可信计算提供辅助支持,防止可信计算平台进入任意的、无预期的状态。

可信计算和传统安全体系结构相比增加了一个信任根,能为上层安全机制及应用提供如下三个基础功能:安全存储、可信的身份认证、完整性度量和报告。在可信计算支撑的安全体系结构中,身份认证、访问控制和审计的安全性都得到了不同程度的增强。Joshi 在[6]中提出上述三个组件是信息安全体系结构的关键组件,因此可信计算对信息安全体系结构的安全性有非常重要的意义。

同时,采用适当的安全机制可以辅助可信计算解决复杂环境中可信度量困难的问题。文献[7]就提出了利用访问控制策略减小完整性度量复杂性的方法。访问控制一般通过将系统划分成若干个安全域来限制用户的权限,因此在访问控制机制的辅助下,度量某一组件的完整性,只需度量和该组件相关的域内组件的完整性即可,大大降低了度量的范围。

综上所述,可信计算不仅为系统中安全机制的正确执行提供了基础保障,而且为系统中某些安全机制奠定了扎实的根基,不同程度上增强了其安全性。反而言之,在复杂的应用环境下,脱离于安全机制的可信计算很难为上层应用提供切实可行的服务,可信计算必须依赖于系统中的安全机制,充分利用安全机制的特性,才能更实用化,从而为系统安全提供更基础的保障作用。

2 基于可信计算的区域边界防护模型

2.1 模型描述

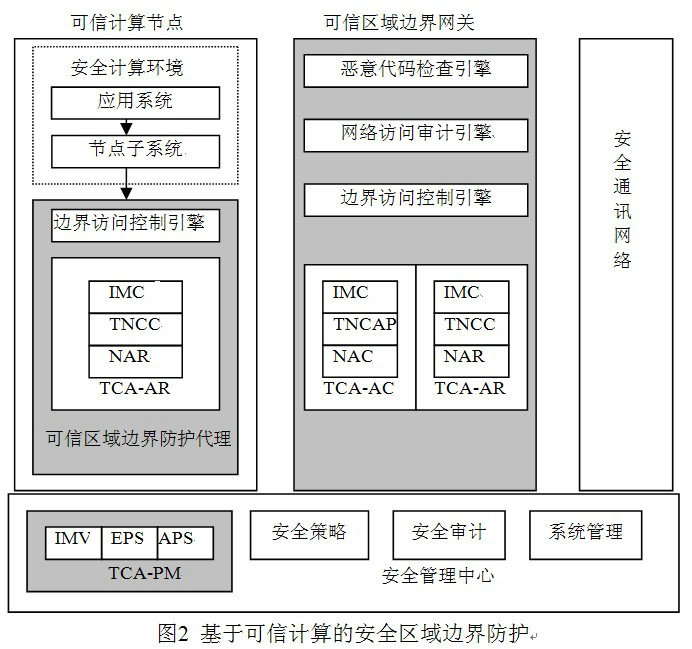

模型的整体结构如图2所示。

在上述模型中,安全计算环境中的应用子系统、节点子系统,安全通讯网络,安全管理中心的安全策略子系统、安全审计子系统、系统管理子系统的概念和防护功能与《技术要求》中的描述完全一致,这里不再重复描述。

模型中对安全区域边界进行了扩展,安全区域边界的防护由可信计算节点中的可信边界防护代理、可信区域边界防护网关和安全管理中心的可信网络架构验证组件共同完成(图2中阴影部分)。可信边界防护代理由下列模块构成:

1) TCA架构中的访问请求实体模块(TCA-AR),完成与可信区域边界网关进行用户认证、平台认证,并建立可信网络连接(TNC);

2) 边界访问控制引擎,执行全局区域边界访问控制策略经过分解后,由计算节点可信边界防护代理执行的边界访问控制策略。

可信区域边界防护网关由下列组件组成:

1) TCA架构中的访问控制器实体模块(TCA-AC),完成与可信计算节点进行用户认证、平台认证,并建立可信网络连接;

2) TCA架构中的访问请求者实体模块(TCA-AR),完成与远程区域边界网关的用户认证、平台认证,并建立可信网络连接;

3) 边界访问控制引擎,执行全局区域边界访问控制策略经过分解后,由可信区域边界网关执行的边界访问控制策略。

4) 恶意代码检查引擎、访问行为审计引擎,《技术要求》中对区域边界要求的恶意代码检查和审计功能。

安全管理中心增加以下模块:

1) TCA架构中的策略管理器实体模块(TCA-PM),作为可信的第三方完成可信计算节点与可信区域边界网关之间的三元对等认证。

基于上述模型,区域边界防护的执行流程如下:

1) 当计算节点中的应用系统发出跨区域边界的访问请求后,该请求被可信边界防护代理截获;

2) 可信边界防护代理检查该计算节点是否已经与区域边界网关建立了可信网络连接,如果已建立连接,则跳过过程3;否则,调度TCA-AR模块启动TNC的建立过程;

3) 计算节点的TCA-AR模块、区域边界网关的TCA-AC模块和安全管理中心的TCA-PM模块执行三元对等鉴别完成计算节点与区域边界网关之间的双向用户认证和平台认证,最终完成TNC的建立;

4) TNC建立成功之后,区域边界防护网关根据用户身份和平台认证的结果,向安全管理中的安全策略管理模块申请下载相关的全局访问控制策略;

5) 区域边界防护网关的安全策略管理引擎将下载的全局访问控制策略进行分解,形成计算节点执行的子策略和防护网关执行的子策略,并将其分别发送给不同访问控制引擎;

6) 访问控制引擎开始根据各自的安全策略对进出边界的访问数据进行访问控制。

2.2 基于三元对等鉴别的区域边界网关完整性检查

三元鉴别可扩展协议[8](TAEP)是在EAP基础上进行修改完成的,满足了三元对等鉴别(TePA)架构的需要。将TAEP鉴别协议引入可信网络连接标准,实现请求节点与控制节点的双向用户身份、平台完整性鉴别,是CTCG网络组的重要创新技术。在上述基于可信计算的区域边界防护模型中,应用这一技术创新,以安全管理中心作为可信第三方,实现了计算节点与区域边界防护网关的双向完整性鉴别,彻底解决了由于区域边界防护网关自身安全性和完整性受到破坏给整个防护系统带来安全隐患的问题。在模型中,应用TAEP协议完成双向鉴别的交互过程如下:

(1)NAC向NAR发送TAEP的Request分组,获取计算节点用户身份信息;

(2)NAR向NAC发送TAEP的Response分组,返回计算节点用户身份信息;

(3)NAC向APS发送TAEP的Request分组,向安全管理中心提交计算节点和边界网关的用户身份信息;

(4)APS向NAC发送TAEP的Response分组,返回可用的用户身份鉴别协议类型;

(5)NAC选取一种鉴别协议类型与NAR、APS通过一系列Request分组和Response分组完成用户身份鉴别过程;

(6)若步骤(5)中任何一个过程出错或者鉴别失败,则整个鉴别过程终止;否则在计算节点和边界网关之间的双向用户身份鉴别成功之后,启动平台完整性鉴别;

(7)采用与(1)-(5)相类似的流程,计算节点与边界网关进行双向平台完整性鉴别;

(8)若双向的平台完整性鉴别成功,则通过发送TAEP的Success分组结束整个鉴别过程,并启动访问控制策略下载流程;若鉴别失败则通过TAEP的Failure分组终止鉴别过程,并中断计算节点与边界网关之间的网络连接。

3 模型应用

3.1 建立不同计算环境中计算节点端到端的信任关系

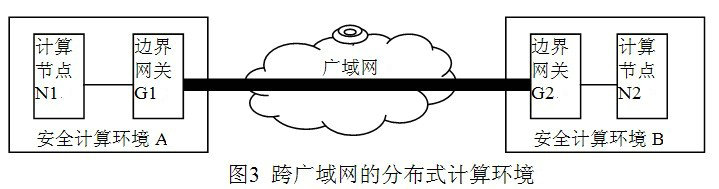

随着应用系统的网络化、分布化的发展,处于异地的不同计算环境中的两个计算节点间进行数据访问的需求已经非常普遍。在这种应用环境中,建立两个计算节点间端到端的信任关系是保证整个业务系统安全、可控的基础。在基于可信计算的区域边界防护模型中,由于采用了三元对等的可信鉴别机制,能够建立起计算节点和区域边界网关之间的双向信任关系,因此应用这一模型可以非常容易地建立跨区域边界的两个计算节点间的信任关系。假设信息系统的拓扑环境如图3所示。

在图3中计算环境A和计算环境B构成一个跨广域网的分布式应用环境,两者之间通过VPN隧道技术建立安全的通讯网络,同时分别部署区域边界防护网关:G1和G2,假设计算节点N1需要与远程的计算节点N2进行数据通讯。应用基于可信计算的区域边界防护模型,建立N1与N2之间端到端信任关系的过程为:

1) N1/TAC-AR组件与G1/TAC-AC组件之间通过TEAP协议建立N1与G1的双向信任关系;

2) 访问请求被发送到G1,G1查找到远程计算环境的区域边界网关G2,G1/TAC-AR组件与G2/TAC-AC组件之间通过TEAP协议建立G1与G2间的双向信任关系;

3) 访问请求被进一步发送到G2,G2/TAC-AC组件与N2/TAC-AR组件通过TEAP协议建立G2与N2之间的双向信任关系;

4) 访问请求最终到达目的节点N2。

通过上述过程,在N1和N2通过区域边界防护组件之间信任链传递,建立起了端到端的双向信任关系;同时也在两个节点之间建立了一条可信的信息传送通道,这保证了整个保护环境中区域边界的安全策略略能够得到完整、准确地执行。

3.2 建立分布式区域边界自主访问控制策略执行机制

《技术要求》中对三级以上定级系统的区域边界防护要求提供自主访问控制和强制访问的技术手段,对进出安全区域边界的数据信息进行控制,阻止非授权访问。并且访问控制的主客体粒度要求达到用户级和文件级。基于可信计算的区域边界防护模型将区域边界防护从边界网关扩展到了计算节点,通过计算节点上可信区域边界防护代理的访问控制引擎,与边界网关中的访问控制引擎共协同工作,可以在不增加网关复杂性和额外通讯协议的情况下,实现细粒度的区域边界自主访问控制功能。

一条完整的区域边界防护自主访问控制策略可以抽象描述为:

< (user, client) , (sip, sport, protocol, dip, dport) , (server, data) , action, policy >

其中:

(user, client)标识访问请求的主体,包括用户信息和发起网络请求的客户端程序信息;

(sip, sport, protocol, dip, dport)是网络连接的五元组,标识资源访问行为所使用的网络连接;

(server, data)标识访问请求的客体,包括响应访问请求的服务器程序和请求操作的数据信息;

action标识主体对客体的操作动作,包括读、写、执行等等;

policy标识该访问控制策略需要执行的动作,包括允许访问和拒绝访问。

访问控制策略在安全管理中心的策略管理模块统一维护,当计算节点与边界网关之间的可信网络连接建立成功后,由边界网关从管理中心下载,并进行分解后分配给网关和节点的访问控制引擎。分解后的子策略包括:

1)访问主体节点子策略

指由请求远程资源访问的用户和客户端程序所在的计算节点执行的访问控制策略,描述为:

<(user, client) , (sip, sport, protocol, dip, dport) , policy >

访问主体节点的访问控制引擎根据节点操作系统的上下文获得当前网络访问请求的主体信息(user, client),从网络报文中获得访问请求网络连接信息(sip, sport, protocol, dip, dport),进行访问控制规则匹配。

2)区域边界网关的子策略

指由安全区域边界防护网关执行的访问控制策略,描述为:

< (sip, sport, protocol, dip, dport), policy >

区域边界网关可以直接从网络数据流中提取连接信息(sip, sport, protocol, dip, dport)进行访问控制规则匹配,这一过程与基于连接的防火墙处理是一致的。

3)访问客体节点子策略

指由被远程访问的数据资源所在点执行的访问控制策略,描述为:

< (sip, sport, protocol, dip, dport) , (server, data) , action, policy >

访问客体节点的访问控制引擎从节点操作系统的上下文获得当前网络请求的客体信息(server,data),从网络报文中获得访问请求网络连接信息(sip, sport, dip, dport),进行访问控制规则匹配。

通过上述的访问控制策略分解与分布执行,访问主体节点的访问控制引擎保证访问请求是从可信节点的授权主体发出的;区域边界防护网关的访问控制引擎保证只有可信节点间的网络访问数据才能穿过区域边界;客体节点的访问控制引擎确保从可信主体节点上授权主体发出的访问请求具有操作相应客体的权限。这三个引擎协同工作,即可执行完整的区域边界防护自主访问控制策略。

3.3 构建移动计算环境的区域边界防护

远程移动办公已经成为一种非常普遍的应用环境。通常移动办公主机采用VPN技术通过公共网络连接到远程的办公区域,访问办公区域内部的数据资源。在这种环境中,远程移动办公主机成为一个独立的计算环境,通过由VPN技术构建起来的安全通讯网络与办公区域的计算环境进行通讯。根据《技术要求》的设计规范,需要在移动计算节点与公共网络之间部署区域边界防护措施。在传统的区域防护模型中,针对移动用户这样由单一计算节点构成的计算环境的区域防护是较难部署的,因为不能在一台主机前面部署一个区域网关设备,而且区域网关设备也无法随着节点的移动而移动。

应用基于可信计算的区域防护模型可以非常容易地解决这个问题。单一节点构成的移动计算环境的区域防护可以有计算节点上的区域边界防护代理完成。当该节点上的应用程序发起对远程受保护计算环境内节点的访问请求时,被区域边界防护代理截获,防护代理检查移动节点计算环境的完整性,并通过TCA-AR模块与远程的区域边界防护网关(办公区域的边界防护网关)建立双向的可信关系;然后通过访问控制引擎执行管理中心下发的区域边界访问控制策略,禁止与公共网络的数据通讯,仅允许可信的应用程序通过VPN隧道与远程的安全计算环境进行业务通讯,实现了对移动节点计算环境区域边界的安全性和完整性保护。

4 结论

针对传统的安全区域防护模型的不足,应用可信计算的最新研究成果,本文提出了一种新的基于可信计算的区域边界防护模型:在安全管理中心的统一管理下,通过计算节点的区域边界防护代理和区域边界安全网关共同完成边界防护功能;运用三元对等鉴别技术完成计算节点和边界网关之间的双向可信鉴别。应用新模型,可以解决对区域边界防护网关自身完整性的可信评估;建立分布式计算环境中计算节点端到端的信任关系;在不增加边界网关处理复杂性的情况下,实现区域边界的自主访问控制;构建由单一移动计算节点构成的计算环境的区域边界防护措施。新模型更加适合复杂应用环境中安全区域边界防护的需求。

参考文献

[1] GB/T24856-2009,信息系统等级保护安全技术设计要求[S].

[2] Trusted Network Connect Architecture for Interoperability, Revision 1.3 [S]. USA: TCG, 2008.

[3] 肖政,韩英,叶蓬. 基于可信计算平台的体系结构研究与应用 [J]. 计算机应用, 2006, 26(8): 1807-1809.

[4] 姚崎. IF-MAP协议在可信网络中的应用研究[J]. 计算机安全, 2009,(6): 4-7.

[5] 王丽芳, 李旭. 可信计算在分级保护建设中的应用研究[J]. 电信科学, 2009, 25(5): 71-74.

[6] JOSHI J, GHAFOOR A. Digit government security Infrastructure Design Challenge[J]. IEEE Computer, 2001, 34(2):66-72.

[7] JAEGER T, SAILER R, SHANKER U. PRIMA: policy-reduced integrity measurement architecture[C]. Proc. of the Eleventh ACM Symposium on Access Control Models and Technologies, Lake Tahoe, CA: 2006.19–28 .

[8] 肖跃雷,曹军,葛莉等. 一种基于三元对等鉴别的可信平台验证方法[P]. 中华人民共和国:200810232093, 2009.

(责任编辑:)