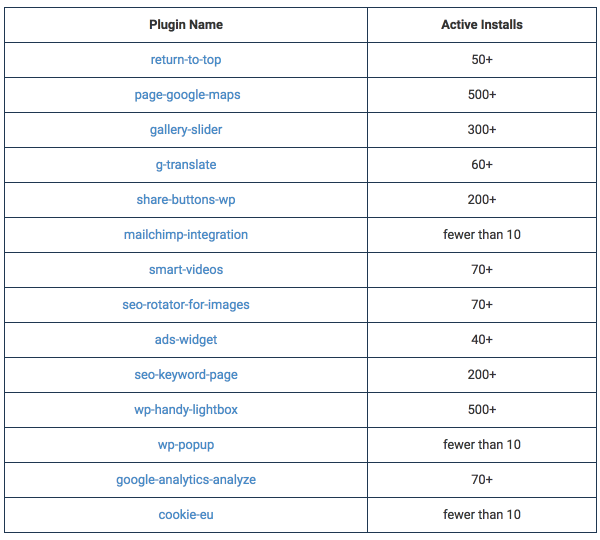

据外媒 12 月 26 日报道,WordPress 团队于 2014 年发现并删除的 14 个 WordPress 恶意插件如今仍然被数百个网站使用。这些恶意插件可能允许攻击者远程执行代码,导致网站信息泄露。目前,WordPress 团队已经提供了应对措施。

WordPress 团队 2014 年初披露 14 个 WordPress 插件存在恶意代码,能够允许攻击者在被劫持的网站上插入 SEO 垃圾邮件链接,从而通过邮件获得该网站的 URL 和其他详细信息。直至 2014 年底,官方才从目录中删除了这些恶意插件。

WordPress 恶意插件死灰复燃

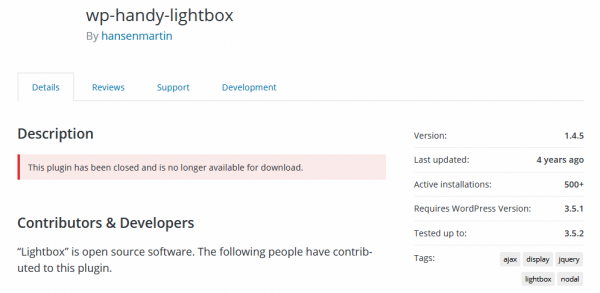

WordPress 团队最近发现官方插件目录被人为更改,导致原本已屏蔽的旧插件页面仍然可见,并且所有插件都包含有恶意代码的页面。这表明在官方删除恶意插件的三年后仍有数百个站点还在使用着它们。

为了保护用户免受恶意插件的侵害,一些专家曾建议 WordPress 团队从官方插件目录中删除恶意插件时提醒网站所有者,但这一想法被 WordPress 团队以“可能致使站点面临更大安全风险”的由否定。这个建议争议的地方在于,它造成了一种道德和法律上的两难境地:删除插件能够保护网站免受黑客攻击,但同时也可能对网站一些功能造成破坏。

目前,为了抵御一些主要的安全威胁,WordPress 开发人员在发现被感染的插件后会将其回滚到最后一个“干净”的版本,并将其作为一个新的更新强制安装在所有受影响插件的站点上。这样既能删除恶意代码、维护网站安全,同时也能保证网站功能不受影。

(责任编辑:冬天的宇)