通观整个NAC领域,有四种商业级别的准入方式:

(1)边界(Edge-based Enforcement)

(2)混合(hybrid Enforcement)

(3)在线(in-line Enforcement)

(4)协议(protocol-based Enforcement)。

边界准入在网络边界使用设备,典型的是使用交换机,来实施接入控制。

在线与边界不同的是实施接入控制的设备不在网络边界,而是在网络的纵深处,并且往往是串接的方式。

混合综合了边界和在线的技术。

协议准入使用基于网络的协议,通过改变Layer 3的一些服务来限制接入。

NAC选型分析与指导

Edge Enforcement NAC

802.1x

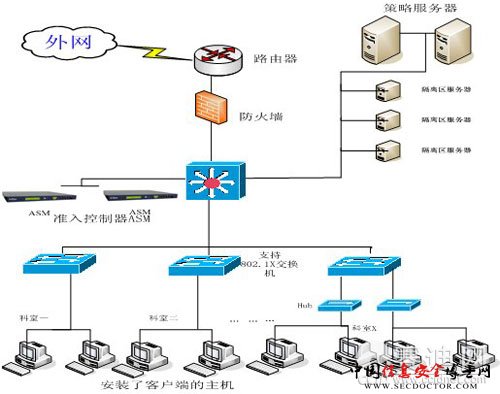

纵观以上四种实现方式,目前在国内较为传统的准入方式是边界准入(Edge Enforcement),其中较普遍的是采用802.1x方式结合radius服务器来实现。这种方式要求接入层交换机必须支持802.1x协议,而目前各品牌交换机对于802.1x具体的配置和实现细节各不相同,这就要求NAC产品与交换机之间的兼容性和联动性要好;另外,如果交换机下接了hub,则容易造成hub端所有设备被置于相同状态进行处理的尴尬。

从与多品牌交换机之间兼容性和联动性能上考虑,目前市场上典型性的产品代表之一是盈高科技(infogo)推出的ASM准入控制平台,该平台与国际大厂如Cisco、H3C或二流厂商如D-link、港湾的联动都有成熟的案例,适于各种复杂混合网络下的802.1x准入控制。并且ASM对于hub方式也有较佳的解决方案,推荐结合H3C的交换机进行基于mac的802.1x认证,这样就可以确定根据不同接入设备的网络硬件进行go/no-go的判断。

EOU

另外一种较为有效的Edge Enforcement准入技术是cisco提供的EOU(Eap Over Udp),区别于802.1x的EAPoL(Eap over LAN)。EOU属于三层准入技术,对网络设备的引导十分友好,并且基于动态ACL来进行入网权限的访问控制,可以有效解决802.1x中的hub问题和入网后无访问安全域的重大缺陷,是Edge Enforcement技术中最为灵活和有效的一种,并且EOU本身能够提供预防单点故障的机制,从而彻底解决了传统802.1x技术中radius故障下所有设备无法入网的问题,成为cisco环境下网络管理者优先考虑的Edge Enforcement NAC方案。

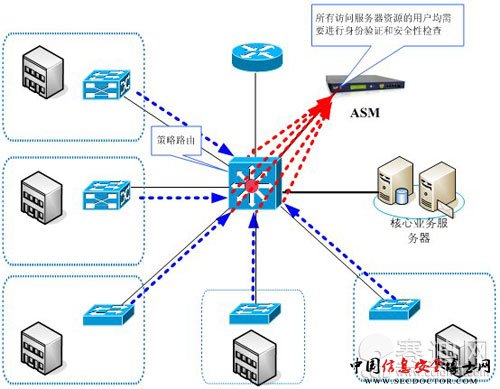

目前国内成熟的EOU方案主要是由infogo-ASM平台提供的,对于网络在3层下的接入控制能够提供出色的准入表现,并且其结合国内特点推出的适应各行业的安全检查行业库在电力、企业及运营商领域都取得了极佳的效果。

In-line Enforcement NAC

In-line Enforcement其实在广泛意义上可以被归为串联方式,类似于防火墙或IPS的部署方式。在用户网络已经大量串联入安全设备(流控、IPS、防火墙等等)的情况下,基于对网络性能的考虑,目前在实际案例中串联方式应用的案例较少。

但是从另一个角度看,串联方式的准入对网络环境完全没有要求,可以快速部署,这也不失是其相对其他准入方式最大的优点,可以做为小规模用户的一个参考。

Hybrid Enforcement

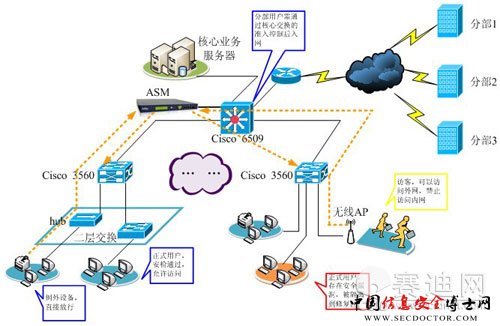

由于综合了Edge Enforcement 与In-line Enforcement的优点,Hybrid Enforcement是目前较为成熟可靠的准入方案,其代表性技术是策略路由PBR联动和VG(Virtual Gateway 虚拟网关),良好的入网引导、隔离区访问修复和强大的入网权限控制功能体现了NAC对于用户网络的真正收效。

而相对来说,PBR适应性更好,不依赖接入层和汇聚层交换机,可以广泛适用于众多的复杂网络,是用户部署NAC的首选考虑。

相比较策略路由准入方案,VG技术则可以实现对于网络边界的强力控制,更能够满足安全性要求高的用户需求。

依靠自身在安全准入领域的多年经验,盈高科技在ASM(入网规范管理系统)平台下的策略路由和VG方案在众多案例(政府机构、金融、运营商等大型网络领域)中都得到了广泛应用,独特的Agentless方式入网在目前客户端泛滥的内网安全准入控制领域让人眼前一亮,便捷性、稳定性和功能健壮性都在NAC行业中处于领先地位。

Other NAC

正如前文所提,Protocol-based技术是一种低安全性的准入。像DHCP、ARP这样的协议本身就有一定的缺陷,用来承载NAC只能是一种权宜之计。前几年国内广泛采用的客户端发出ARP欺骗包来进行准入控制本身就是一种强烈的讽刺。像蠕虫病毒一样发出大量的数据包进行欺骗竟然被用来实现网络安全,这无异于饮鸩止渴。

从另外一个角度说,Protocol-based在标准的NAC架构中属于很初级的Software-based NAC,纯粹这种方式的NAC在国外已经基本被淘汰。因此不建议企业使用这类纯软件方案的NAC。

结语

在此借用国际著名评测机构Gartner对NAC的经典语论作为选择NAC产品的权威准则:

最小网络改造最好,是NAC适应网络而不是网络适应NAC;

最容易部署最好,实施NAC的目的是减少管理工作量而不是增加管理工作量。

(责任编辑:)