最近在各个QQ群中,笔者都注意到有不少朋友反映支付宝里面的钱被盗走了,按理说如今的支付宝已经相当安全了,除非是电脑中被安装了木马,才会出现失窃的情况。

而在各大安全网站的提示上,都有着这样的提示:“近期,在淘宝等网站流窜的淘宝‘压缩炸弹’木马呈迅速爆发态势,严重威胁到网上交易资金安全。 安全专家介绍说:“‘压缩炸弹’木马是一个压缩包文件,通常只有几百KB大小,解压缩后却会变成上百MB的庞然大物。它能够劫持网银支付的链接,把用户的网购交易资金劫持到黑客的账户。”

现在这个“压缩炸弹”已经开始在淘宝买家中蔓延开来,笔者有幸成为了“压缩炸弹”的目标,不过幸好有防御系统拦截,才没有造成损失。下面我们来对“压缩炸弹”的样本进行分析,看看这个能假冒支付宝盗取资金的“压缩炸弹”到底是如何作恶的。

“压缩炸弹”木马到底是什么东西?

一般来说,压缩文件的压缩比,就是压缩文件大小和解压缩之后文件大小的比例,超过20倍,一些杀毒即报告为压缩炸弹,或者叫解压缩炸弹。因为一般压缩文件不会直接感染系统,而扫描压缩文件会减缓扫描速度,所以一般杀毒软件都会规定压缩比。同理还有压缩文件嵌套层数,一般杀毒软件会根据自身的需要进行设置,比如说小红伞是24层,而ESET NOD32为10层。

为什么木马病毒要以“压缩炸弹”这样的形式发布呢?是因为木马作者对木马进行了特殊的加壳处理,使木马程序压缩至极致。而在解压的过程中,由于压缩率的不同,解压出来的文件大小也会不同,这样就能轻易躲过杀毒软件的“云查杀”系统。例如这个“压缩炸弹”木马,到截稿时为止,360、金山和瑞星还都无法检测到,所以“压缩炸弹”的目的是为了躲过杀毒软件的“云查杀”,可以说是一种很强大的免杀方式,是以后病毒和木马的主流。

亲身体验“压缩炸弹”如何运行

下面我们来对“压缩炸弹”的样本进行测试,由于在测试时已经做好了相应的检测防护准备,“压缩炸弹”的一举一动都会被监视,没有准备的朋友可不要轻易尝试哦。

Step1:将“压缩炸弹”进行解压,解压后得到一个大小为104MB,名称为“实物图20.jpg”(隐藏的后缀名为exe)的可执行文件,由于图标是一张jpg图片,而文件名又是带jpg的,因此很具有迷惑性。

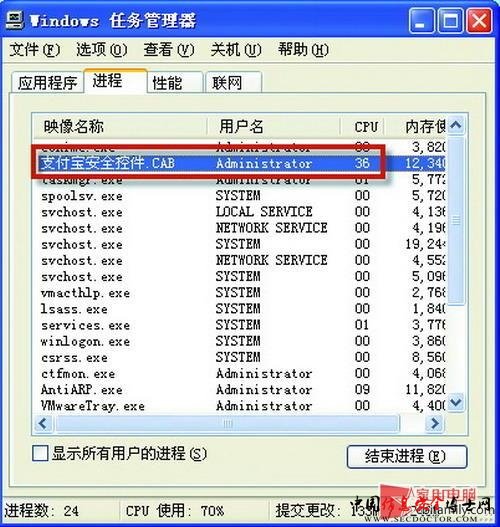

Step2:双击这个解压出来的文件,马上弹出一个错误对话框提示你“系统不支持1,但其实木马早已悄悄在你系统中运行了。我们打开“任务管理器”,可以发现多出了一个“支付宝安全控件.cab“进程。这时由于木马已经完全释放,因此用杀毒软件的”全盘杀毒“可以检测出来。

▲木马进程

Step3:现在我们的系统已经感染木马了,木马会监视系统中的支付宝操作,只要我们打开的网页中有支付宝字样,木马就会启动。登录支付宝后,由于支付宝是采用https加密协议,因此在地址栏的最右侧会显示一个小锁标志,说明网页数据传输正处于加密中。我们点击“充值”按钮,选择好网银后点“下一步”,打开输入充值金额页面,这时我们会惊奇地发现:地址栏右侧的小锁图标不见了,而网址也变成了“zhifu.91.com”。可见支付页面已经被“狸猫换太子”了。

▲被替换的支付页面

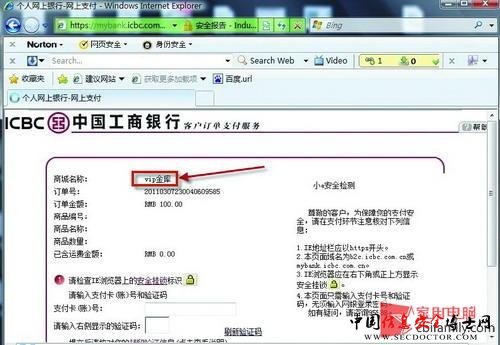

Step4:我们再进一步来寻找木马的破绽,输入好需要充值的金额后点“下一步”,我们会进入到网银的支付页面,这时我们会在“商城名称”这一项中发现名称为“VIP金库”,而正常的支付宝充值名称应该是“支付宝(中国)网络技术有限公司)”。

▲商城名称可以找到破绽

至此,木马的思路就很清晰了:通过技术手段对用户打开的网页进行监控,一旦发现用户有支付宝充值行为就对支付宝的支付页面进行转向,从而让用户的钱充入自己的账户。

防范方法

“压缩炸弹”的行为很隐秘,危害也很巨大,并且可以躲过杀毒软件的云查杀,这对于经常上淘宝买东西的人来说是十分危险的。在不能依靠杀毒软件的情况下我们可以通过两点来防范:1.不要随意接收别人发过来的陌生文件。2.注意文件压缩前和压缩后的比例。压缩包只有几百K,解压后有上百M的肯定是“压缩炸弹”无疑。

(责任编辑:)