病毒替换Windows系统文件早已不是什么新鲜事了。但是替换应用程序的组件却一直很少见,这多半是因为触发较难或者通用性不够。过去我们见到过的大部分相关案例是病毒会替换QQ的组件来盗取用户的QQ秘密。而最近,AVG截获到一种会替换国内流行软件的组件来实施恶意行为。而这些流行软件中包括了迅雷、傲游、阿里旺旺等几乎装机必备的软件。这款病毒首先会从网上下载一个配置文件,里面包含了一些重要信息,包括替换哪些软件的组件,如何去替换。

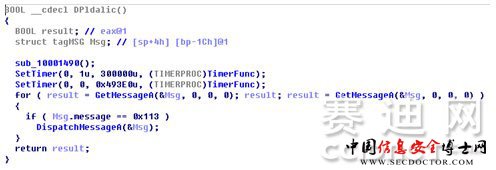

下载完后,病毒会安装两个计时器,循环执行恶意代码。

在这段恶意代码中,病毒首先解析刚才下载下来的配置文件,找到要修改的程序的路径信息。

然后检查要替换的组件的描述信息(判断是否已经被替换过)和版本信息,来判断是否需要替换。

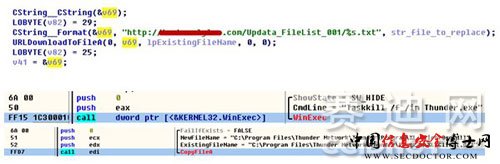

如果确定要替换,就从网上下载一个相关的事先修改好的文件,然后终止该组件所属程序的进程,备份原有组件,然后执行替换。

到目前为止,病毒已经成功将正常组件提换成了恶意组件。接下来让我们看看恶意组件做了什么事情。Dll的main函数代码如下:

这段代码不难理解。病毒首先在注册表的RUN键值里添加一项,保证被替换的组件所属的程序能自动运行。然后检测当前系统环境下是否存在互斥体“Pidalce”。如果不存在,表示病毒母体没有运行,则病毒会检测程序所在路径下是否存在母体文件,如果不存在,就从网上下载一个新的下来,然后执行该母体。

接下来,修改后的组件会在IE收藏夹和桌面上添加一些恶意的链接和快捷方式。最后,修改后的组件还会加载正常的组件。那么修改后的组件是怎么处理dll的导出函数的呢?请看下面的代码:

我们在上面提到恶意组件会加载正常的组件,所以在恶意组件的导出函数中,恶意组件会获得正常组件的同名导出函数的地址,然后执行。这样就能确保程序能正常运行了。

(责任编辑:)