随着网络的日益发展和应用软件的变化,网络管理员不得不面对日益增长的网络威胁。这些网络攻击的方式已经从传统的简单网络层数据攻击升级到多层次的混合型攻击。为了有效地防御混合型威胁, 统一威胁管理(United ThreatManagement, UTM)技术正引领安全行业的潮流,希望以网关处的一个硬件设备,一揽子解决所有的安全问题。

虽然目前UTM 得到了一定的应用与推广,但其存在不容忽视的缺陷,具体表现在:

(1)无法防御内部攻击,UTM 在防范外部威胁的时候非常有效,但是在面对内部威胁的时候无法发挥作用。

(2)单点失效问题,将所有防御功能集成在UTM 设备当中使得抗风险能力有所降低。一旦该UTM 设备出现问题,将导致所有的安全防御措施失效。

(3)设备稳定性问题,UTM 的稳定性直接关系到网络的可用性,尽管使用了很多专门的软硬件技术用于提供足够的性能,但UTM 安全设备的稳定程度相比传统安全设备仍有待提高。

为此,本文提出一种基于分布式技术和主动防御技术的分布式防御体系。

系统架构

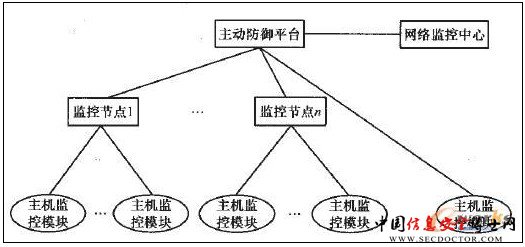

分布式信息安全防御系统采用树形多级管理结构,由主动防御平台、监控节点、主机监控模块3 个部分组成。系统采用B/S 结构,网管可通过浏览器对该系统进行管理,如图1 所示。主动防御平台部署在网关位置,监控节点部署在各子网的关键网络设备上,而主机监控模块为驻留在网络中主机上的软件模块。

图1 分布式信息安全防御系统架构

分布式信息安全防御系统实现现有UTM 的几乎所有功能,包括集成于安全操作系统(安全的Linux 系统内核)之上的防火墙、VPN 网关、防病毒、入侵防护、网页内容过滤、垃圾邮件过滤。

网页内容过滤、垃圾邮件过滤等应用层数据的过滤由监控节点实现,防病毒功能由主机监控模块实现,入侵防护由监控节点及主机监控模块实现,防火墙、VPN 等功能由主动防御平台实现。此外,主动防御平台还要实现统一管理及安全策略设置等功能。

(责任编辑:)