DDoS攻防是人与人对抗的动态演进过程,其中的最直接受害者是应用系统提供者。应用系统提供者通过各DDoS防护厂商的防护设备试图阻挡攻击,成为防护设备用户。而随着攻击的演进,手段不断花样翻新,攻击者的矛头直指DDoS防护设备厂商。能否为用户提供最新、最全面的防护,成为各大厂商面前的头等问题。

2013上半年,信息安全行业因为DDoS攻击的存在而充满了血雨腥风。反垃圾邮件组织Spamhaus遭受历史最大规模攻击,流量达到了惊人的300G。黑客组织伊兹丁·哈桑网络战士向美国金融行业发起了长达数月的攻击,多家知名银行因此服务中断。中国台湾渔民在中菲重叠经济海域捕鱼遭到菲国公务船射杀身亡,DDoS攻击成为网络战工具,导致双边多个政府网站被攻击和入侵。马来西亚大选投票前夕,DDoS攻击也大规模出现,攻陷多家新闻和政府网站,导致选民失去独立的信息来源,进而影响选举的结果。层出不穷的攻击事件、与日俱增的攻击规模,对用户系统形成巨大威胁,挑战安全设备厂商安全防护能力。

在今年七月的Black Hat大会上出现了新型DDoS攻击工具,号称可绕过目前DDoS防护设备的防护算法。参会的技术人员对工具进行了实验测试,验证其绕过的可能性。测试的产品分别来自DDoS缓解技术的世界领导企业,其中包括来自中国的DDoS防护技术领导厂商——绿盟科技。测试结果显示,防护算法都被攻击工具“绕过”的情况的确存在。原因其实也简单,基于对防护设备长时间研究和对防护算法的分析,针对性的绕过单一算法是完全可能的。但绕过单一防护算法并不代表攻击工具完全突破了防护设备的完整防护体系。在发现该工具后,绿盟科技的技术团队立即组织了对攻击工具进行分析,结果发现,防护设备可通过深层次的防护手段实现对攻击的检测和阻断。在做到可防护的前提下,再快速研究将算法更新,实现防护手段的优化,从根本上根除新型攻击工具的威胁。从发现攻击工具,到算法优化,再推送到终端用户设备,整个工作在不到一周的时间内全部完成,有效防止了该工具的肆掠。

这是攻防对抗演进过程中一个小片段,如果不留心,很容易忽略掉隐藏在片段背后一双双虎视眈眈的眼睛。他们专注于发现客户网络架构、应用系统、防御措施的漏洞。发现新的漏洞,便千方百计发动攻击。一旦攻击奏效,对于使用DDoS防护设备的用户,必将遭受攻击而招致损失;对于防护设备厂商,也没有履行保护客户的基本职责。所以,DDoS攻击防护过程对于广大应用系统提供者来说,不单是上线一台防护设备就一劳永逸的工作,还需要借助防护设备厂商坚持不懈的跟踪、改进,双方再密切配合才能实现攻击的消除。

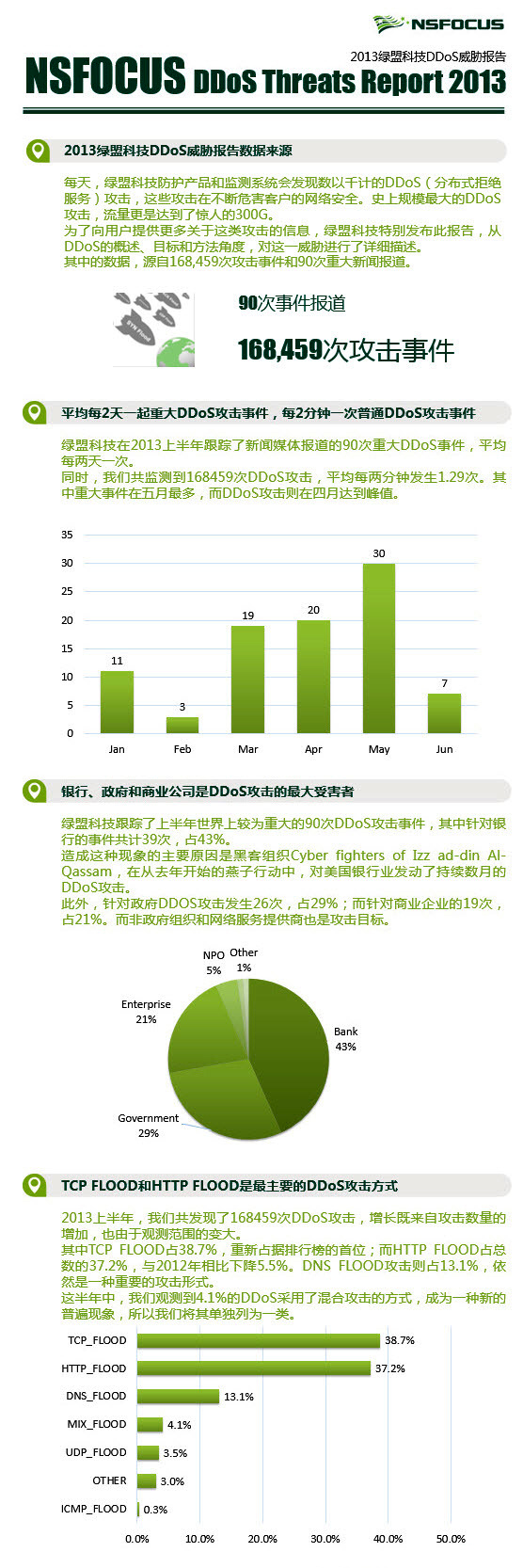

绿盟科技作为DDoS防护设备厂商,致力于DDoS问题研究已有长达十多年的历史。凭借这些年在DDoS防护市场多年的精耕细作,通过高品质的产品和服务赢得全球用户的青睐。截至目前,他们的DDoS专项防护产品在全球已有近千台专用防护设备部署。每天,这些防护产品和监测系统会发现数以千计的DDoS攻击。基于广泛部署的设备收集大量的攻防数据,经归类整理,形成《2013H1绿盟科技DDoS威胁报告》。为了向用户提供更多关于这类攻击的信息,做到知己知彼,为后续防护工作提供参考,绿盟科技研究院特别发布此报告。报告的推出得益于168459次攻击事件的数据,以及90次新闻报道和重大事故应急响应处理分析。长期跟踪攻击事件的经验和合理规范的处理流程,加上对客户资产高度负责的价值观是推出报告的保障。

在DDoS攻防这个战场上,攻击者与防护者都不可能一蹴而就、高枕无忧。在这个此消彼长的过程中,作为防护主体的安全设备厂商只有长期跟踪攻击事件、研究防护技术才能争取为自己的用户铸就更稳固的城墙,来抵御攻击者的入侵。

(责任编辑:安博涛)