对于保护WM_CHAR消息的做法,必然是要在得到WM_KEYDOWN这个消息的时候就进行,因为只要有了WM_KEYDWON这个消息就可以绕过系统后续的处理先于系统计算出用户按下的Virtual Key,然后保存这个案件对应的Char,然后再返回一个修改过的WM_KEYDOWN消息,后面的数据都不用再管了,WM_KEYDOWN被修改,Virtual Key被修改,导致后续调用TranselateMessage消息时产生的WM_CHAR也不正确,所以攻击者就算截获到WM_CHAR也是徒劳的。

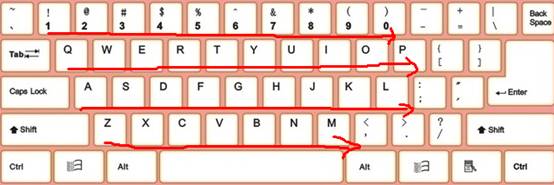

产生假WM_CHAR的的方法各个厂商迥异,比如QQ的就是(此处过滤5000字)。再比如支x宝,如果一个用户的密码是mypasswordisaccess,那么按照这个键序列输入后,控件返回的char序列会是1234556789054qqw55,也就是说在支x宝安全控件每次初始化之后,当用户输入一个键,控件就会为这个键设置一个映射char,如果下次用户再输入这个键,那就不用设置直接返回上次设置的char,策略就是用户输入键之后控件负责生成映射关系,这个映射的值的产生方式很简单:

如上图的四行键位,从上到下从左到右排列。

上面说了原理,要实现的话,必然用到Windows的一种技术,那就是基于消息的Hook机制了(此Hook跟inline,IAT,SSDT等Hook完全不是一回事),因为要处理在系统生成WM_CHAR之前就处理WM_KEYDWON并且修改,就必须要使用低级键盘钩子,WH_KEYBOARD_LL。

2.3 支x宝安全密码控件原理分析实践

好了,不纸上谈兵了,找个靶子分析分析吧,为了避免律师函,还是选择支x宝吧宝,支x宝的密码控件用在了登陆和支付密码的输入过程中,两处使用的都是同一个密码控件,先来调试下吧。

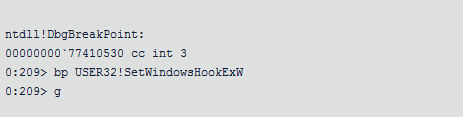

按照前面的讲到的,该密码控件使用了windows hook机制,那就先从SetWindowsHookEx这个函数入手吧。

代码:

然后操作网页,让控件获取焦点,触发断点,看下堆栈:

代码:

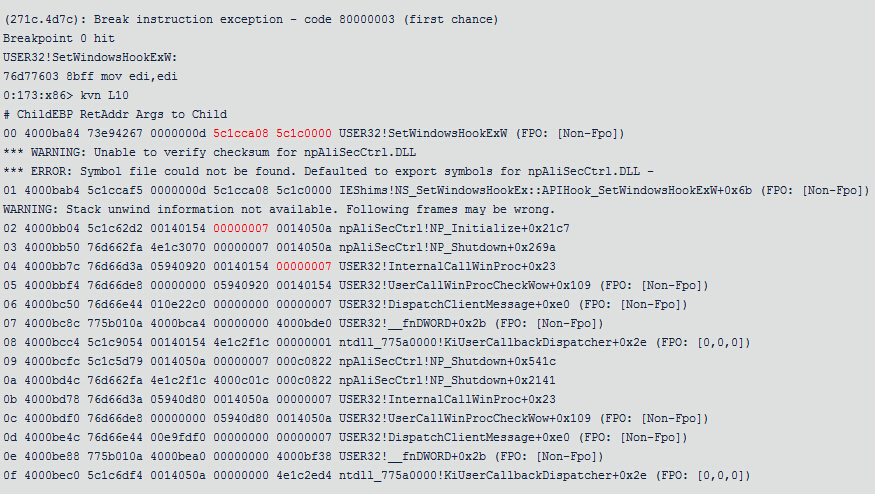

然后看一下动态的设置两个断点:

代码:

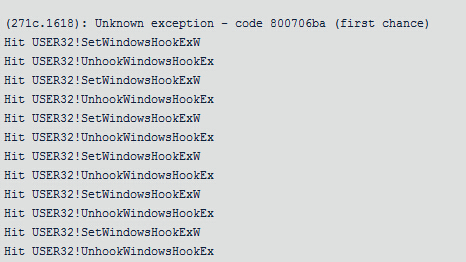

然后就来来回回操作让控件获取和失去焦点:

代码:

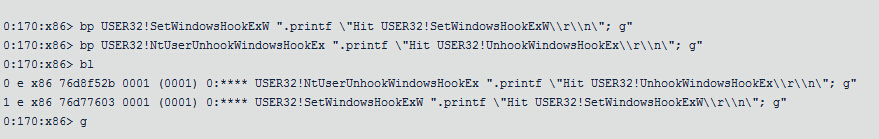

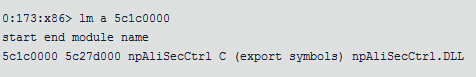

然后看一下调用SetWindowsHookExW的时候,设置的Hook处理函数所在模块以及偏移

代码:

(责任编辑:安博涛)