纵深防御这个在安全行业被用的很烂的词,乙方的顾问写方案时信手捏来,我想大家的理解可能并不一致。其实我比较赞同lake2用的“河防”以及数字公司用的“塔防”的概念,这些都是比较贴近实际的。下面的篇幅仅从自己的理解来展开,并且主题限定在大规模生产(服务)网络而不是办公网络。

互联网安全的核心

当下各安全公司都偏爱APT和大数据威胁情报之类的概念,在办公网络我想这些是他们圈地运动的战场,不过生产网络似乎仍然遥远。自动化运维的交互模型跟大幅度人机操作的办公网络完全不同,而且现在号称机器学习的方法在实操中表现的很一般,效果不如对攻防模型抽象后定义规则的方式。这里并不是在否定机器学习的方法,只是表达离成熟还尚有距离(我不是在说QVM,请不要对号入座)。

先说一下互联网安全的一些理念性的东西,首先没有漏洞是不可能的,互联网追求快速交付,把安全做的太厚重是“不满足业务需求的”,为追求极致的低缺陷率而大幅增加发布成本是不切实际的,但是互联网安全有几个比较核心的需求:快速检测、有限影响、快速溯源,快速恢复。

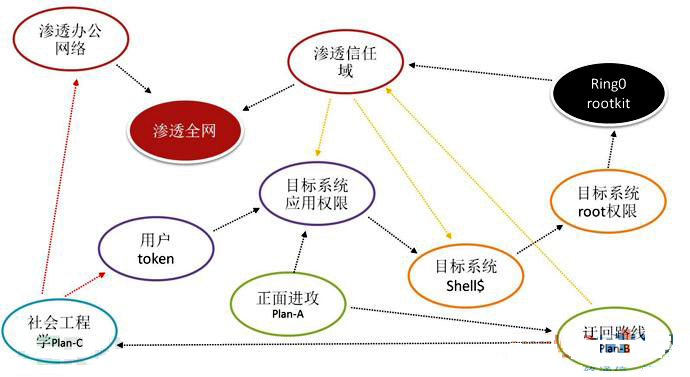

通俗解释一遍就是:允许带着一些问题上线,但是有bug或入侵我能快速检测到而不是无知无觉的状态,就算发生了攻击或入侵,我能做到入侵者所获取的权限和造成的影响尽可能的小,并且我有途径或快照还原入侵过程做根因分析,安全事件能在基本不响应不中断业务的情况下恢复到健康状态。当然这个话题也太大,这次只讨论其中关于“有限影响”的部分,在谈及防御之前先看一下攻击路径:

Plan-A:通常路径,从目标系统正面找漏洞,远程直接rootshell在现代基本没有了,大多数是从应用为入口,先获取上层应用的权限,然后通过上传webshell等方式间接获得系统shell,最后提权获得rootshell,后面继续扩大战果的事情就不提了,安全建设的思路自然是要反过来,阻止你扩大战果。

Plan-B:如果正面没有明显可利用的漏洞的话就需要曲折迂回,从周围信任域开始下手,这个信任域是广义上的,包括可arp重定向的,可嗅探的,可会话中间人的,可链路劫持的,相同内网的,口令满足同一规律的,互联互通信任关系的,灾备或镜像站点等,获取一个点后再折返,之后的路径与A类似。

Plan-C:直接针对生产网络不行的话,就需要考虑社会工程学了,针对管理员和办公网络的APT,水坑攻击,针对应用后台管理员的社会工程学技巧,搞定SA自然也就搞定了所有服务器。

(责任编辑:安博涛)