(2)校验者随机生成挑战nv发送给TPM请求某类型消息。

(3) TPM将假名NV和相关消息m发送给校验者,提供知识证明SPK{(f,v,):v≡sign(f,SKI)∧Nv≡=∫f }(nV),证明TPM拥有DAA证书以及NV形成的正确性,同时用密钥f对消息m进行签名来证明消息m是TPM提供的。

(4)校验者在本地进行验证,即可判断TPM提供的消息m是否有效。

如果消息m是TPM产生的AIK公钥,则TPM用相应的AIK私钥对PCR值签名,将签名 、AIK公钥、 发送给校验者,即完成了 的签名操作。校验者通过重新计算,验证AIK公钥、 形成的正确性以及判断 是否拥有有效的 证书。验证通过后,校验者用 对 解密后即获得所请求的 值;与此类似,校验者可以获得 值对应的 记录,校验者重新计算 事件摘要,与对应的 值比较后即可判断当前的平台是否可信。

其实,DAA证书就是 ,其中 是 选择的密钥,而 是 在 上的签名。文献[16]中所描述的DAA协议基于CL(Camenisch-Lysyanskaya)签名方案[17][18],其中 ,满足关系式 ,其中 是 公钥的部分参数, 证书即为 。

Ernie Brickell等人在文献[16]中并未涉及 证书的回收。针对 网络的应用需求,我们提出了一种类似黑名单服务的简单的 证书回收机制。DAA Issuer负责颁发 证书,维护一张注册表EKBL,元组属性 分别表示 的 证书公钥、与申请 证书相关的假名以及 已经申请的有效 证书数目。新增 用于检测已经泄露的 证书,只需要验证 。 将检测到的已经泄露的 证书通知 以便注销相应 证书,将 减1。由于增加了 证书的回收机制,可以限制 上限为1,即在同一时刻只允许 拥有一个有效 的证书,当 证书失效时,执行注销操作将 重新置为0,允许 通过 过程获得新的 证书。

3.3 P2P网络数字身份的创建和管理

限制 一次性只拥有一个 证书,我们可以确保平台在同一网络中一次性只能拥有一个数字身份。Shane Balfe等人在文献[19]中提及到,合理选择不同的 ,由同一个 产生的多个 将不具有关联性,从而允许同一平台加入多个不同的 网络,平台在不同 网络中的数字身份互不关联。

DAA Issuer选择 , 是较长期固定的参数, 是DAA Issuer公钥的部分参数。为不同的 网络选择不同于 的 ,不妨设 网络名为 ,则可令 ,合理选择相关参数,可以保证同一平台在不同 网络中的数字身份不具有关联性。

DAA Checker维护失效的 证书集合 , ,P2P网络中的用户只需要执行协议 ,即可向P2P网络中的其它用户证明它拥有一个有效的数字身份。若该协议执行失败,则可能的情况是DAA证书已经泄露,这时允许注销已经泄露的证书,通过重新执行DAA Join协议获得新的DAA证书。

3.4 P2P信任模型

现有的信任评估模型侧重在获得实体间信任度量值的前提下,如何选择合适的传递和合成算子,以有效地为陌生方建立信任关系,往往欠考虑数据源自身的可信性。显然,数据源的不可靠必然导致所建立的信任关系不可信。因此,信任评估必须与平台认证相结合,在进行信任合成和传递前确保所获得的信任度量值自身的可信。

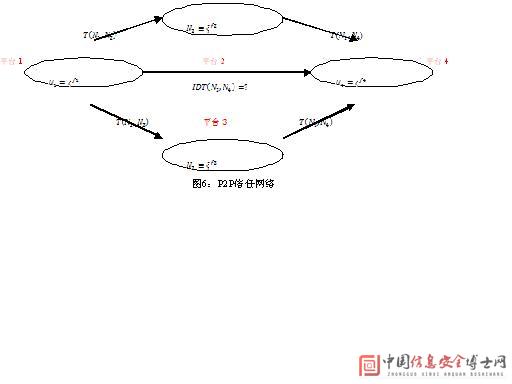

举一个简化的信任网络来辅助说明我们的信任模型,如图6所示,T(Ni,Nj)表示平台Ni对平台Nj的直接信任度。由于平台1与平台4之前没有交易信息,为了计算T(N2,N4),平台1向平台2请求T(N2,N4),而向平台3 请求T(N2,N4)。利用公式IDT(N3,N4)=(T(N1,N2)⊙T(N2,N4))⊙(T(N1,N2)⊙T(N3,N4))即可求出平台1对平台4的间接信任度,其中(⊙)为信任的合成和传递算子。这里的关键问题是,如何确保平台1收到的T(N2,N4)是平台2对平台4的信任度量值呢?显然,如果没有身份认证机制,则容易遭受Pseudostheft攻击。在信任度量值获取过程中贯穿着平台认证,可以有效解决这类问题。我们以平台1请求平台2对平台4的信任度量值T(N2,N4)为例说明协议过程,简要步骤描述如下:

(1)平台1校验平台2的运行状态,验证平台2的可信性。这通过执行平台认证协议得以实现,由SML重新计算而得的摘要值与PCR内的摘要值比较,即可判断平台2是否可信。若验证通过,则进入步骤2,否则,协议终止。

(2)平台1发送挑战 请求平台2对平台4的信任度评价T(N2,N4)。

(3)平台2生成签名密钥对SK,用其私钥PRISK对 签名生成 ,将该签名连同 公钥 以及 在 上的签名 发送给平台1。

(4)平台1验证签名的正确性,若验证通过,则平台1用 对 解密,即得到平台2对平台4的信任度量值;若验证不通过,则丢弃该签名。签名机制即能确保 的确是平台2对平台4的信任度评价,而不是别的平台生成的伪信任度量值。

上述协议执行失败,则可能的情况是平台2的DAA证书已经泄露,这时平台2可以通过重新执行DAA Join协议以获得新的DAA证书。

显然,由于P2P网络中每个用户一次性只能拥有一个数字身份,而且每次使用时都必须提供证据,能有效地低抵御Pseudospoofing和Pseudostheft攻击。对信任度量值进行签名保证了信任度量值的可靠,对可靠的信任度量值处理使得所获得的信任关系更加可信。基于该信任关系能够很好地实施访问控制,而依赖于稳定身份机制的P2P网络的机密性、完整性、鉴别等都大多数安全问题也都游刃而解。与此同时,由于采用了零知识证明协议,平台并不泄露标识其身份的EK,从而保证了匿名性。

(责任编辑:adminadmin2008)