(华东理工大学,信息科学与工程学院,上海,200237)

摘要:入侵容忍系统的安全性量化评估技术目前已取得了初步研究成果。本文首先简要阐述该技术的进展情况,然后从构建安全模型和分析攻击行为两大方面,横向比较了目前国内外在该领域的研究成果,并进行总结和分析,提出了一些未来的研究设想。

关键字: 计算机科学技术基础学科;入侵容忍;量化分析;状态转移模型;

中图分类号:TP393.08 文献标识码:A

A Survey of Security Quantitative Analysis for Intrusion Tolerant System

HUANG Jian-hua, YANG Tian-yang

(School of Information Science and Engineering,

East China University of Science and Technology, Shanghai 200237, China)

Abstract: The technique of quantifying and evaluating the security of intrusion tolerant system is just preliminary research results achieved. This paper first give a brief review of the development of security evaluation of intrusion tolerant system, then transverse the current research from two major aspects of establishing security model and analysis of attacker behavior in this area. After that, the most representative scientific achievement is picked out for summary and discussion. Some design of future work is provided at last.

Keyword: Basic Disciplines of Computer Science; Intrusion Tolerance; Quantitative Analysis; State Transition model

1.引言

入侵容忍系统作为第三代信息安全技术,在国内外都得到了广泛的关注和研究。比较典型的入侵容忍体系架构有SITAR和ITUA等,基于这些架构设计出来的入侵容忍系统是多种多样的。至今为止还没有一个公认的有效评价标准,用于检验这些系统是否能满足用户的QoS需求,哪一个具备更好的机密性、完整性和可用性。近几年,随着入侵容忍技术的发展,对入侵容忍系统的安全性评估获得了越来越多的关注和研究。评估的关键在于将系统的安全性进行量化,细化到将每个安全属性进行量化,以便更有效地比较不同的入侵容忍系统的优劣性,以及在不同的网络环境下的适用性,从而促进入侵容忍技术的进步和发展。

2.系统概念与研究背景

以前大量的研究都集中于研究攻击行为本身,并加以检测和防御,也就是第二代的入侵检测系统的理念。但是人们无法建立一个更为通用的保护机制,因为攻击行为不可能全部都是已知的。而第三代的入侵容忍系统的核心理念在于,承认许多攻击行为是未知的,并不对特定攻击进行防御,而是通过冗余机制来容忍入侵,并对关键的功能和服务进行保护,维持它们的稳定运行。

Marc Dacier等人曾提出以一个特权图模型来表示系统的安全漏洞,并将特权图模型转化为马尔可夫链的方法[1]。这种将系统模型转化为一个数学模型以便更好地进行量化分析的设想,后来被B.B.Madan等人加以利用,成功设计出将状态转移模型嵌入半马尔可夫链,并进行量化分析的方法。另外,是Marc Dacier最早提出了用平均失效时间MTTF(Mean Time to Fail)的概念来作为评价安全性的标准,在后来的研究文献中,人们继承了这个概念,并改称为平均安全故障时间MTTSF(Mean Time to Secure Fail)。

SITAR是在MAFTIA项目下,由Duke大学提出的针对大规模分布式服务的入侵容忍体系架构,SITAR系统作为一个经典的入侵容忍系统模型已经得到了广泛地认可。SITAR在安全评估技术上获得了一系列的研究成果[2-4],其主要构想是通过一个基于半马尔可夫过程的状态转移模型来抽象地描述入侵容忍系统,该状态转移模型包括一个状态转移矩阵以及各状态的稳态概率以相互转移概率,以此对系统的安全性能进行分析。该模型以及其分析方法作为一个较权威的研究成果,被其他研究者广为应用[3,7]。

3.安全评估的基础模型与方法

3.1 状态转移模型的提出和建立

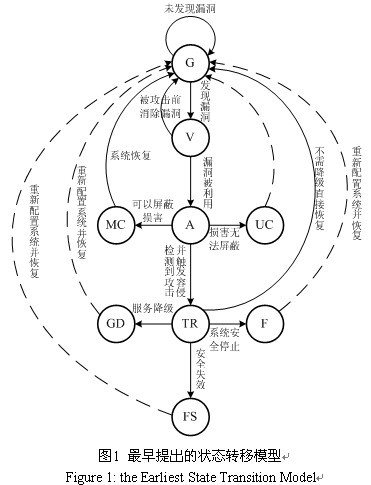

早在2001年,由F. Gong和K. Goseva-Popstojanova等人提出了状态转移模型的概念[2],如图1所示。

该模型将系统状态分为正常G、脆弱V、被攻击A、触发容侵TR、安全降级GD、屏蔽损害MC、安全停止FS、未知损害UC、安全失效F。系统初始工作时处于正常状态G,当安全漏洞被发现或者攻击者获得系统权限,则系统进入V状态。系统处于V状态时很容易受到攻击,如果及时消除漏洞,系统则恢复到G状态。如果系统的漏洞被成功利用,或者已经遭到攻击,则系统转为A状态。如果系统能采取冗余等措施屏蔽损害,那么系统进入到MC状态;如果攻击无法被检测到,系统就进入到UC状态。当检测到攻击被但无法屏蔽时,入侵容忍机制开始生效,系统进入到TR状态,在这种状态下,系统根据需要可以进入到GD状态或FS状态。如果入侵容忍机制失效,系统进入到F状态并报警。

(责任编辑:adminadmin2008)