实例分析

为了举例说明新方法的正确性,下面我们用在线支付协议—SET协议[5]的其中一部分作为例子进行分析。当然,通过对知识库不同的扩展,分析其他的安全协议对我们的新方法来说也是很容易的。

该例子描述的持卡人C发起一个注册表请求,其目的是获得认证中心CA的一个合法有效地认证。换句话说,持卡人C想成为被认证中心CA承认的持卡帐户的合法使用者。

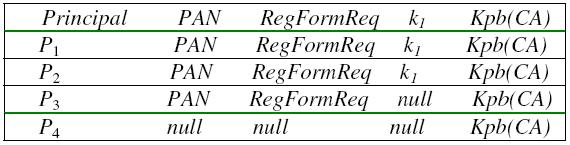

其中设计到的消息包含:持卡人的初始账号(PAN)、注册表请求(RegFormReq)、对称密钥 k1和CA的公开交换密钥(Kpb(CA))。只有CA、C和发行者(Issuer)知道PAN,在该交易过程中假设有四个主体,每个参与主体所拥有的消息集合组成交易数据库,可以描述为如同和的形式。表1即是对交易数据库中消息的描述。

表1

根据表1来确定FI,令m = 2,根据公式(2)可得,minsupp = 2/4=0.5.结果,运用FP法则 可以得到以下的FI:

Frequent1-itemsets:{ PAN },{ RegFormReq },{ k1 },{ Kpb(CA)};

Frequent2-itemsets: { PAN,RegFormReq },{ PAN,k1 },{ PAN,Kpb(CA) },{ RegFormReq,k1 },{ RegFormReq,Kpb(CA) },{ k1,Kpb(CA) };

Frequent 3-itemsets: { PAN,RegFormReq,k1 },{ PAN,RegFormReq,Kpb(CA) },{ RegFormReq,k1,Kpb(CA) },{ PAN,k1,Kpb(CA) };

Frequent4-itemsets: { PAN,RegFormReq,k1,Kpb(CA) }.

获得以上这些frequent itemsets后,接下来就要将其转化为Prolog断言的形式。例如可将{ PAN }转化为:know(P ,PAN),knpw(P ,PAN),know(P ,PAN),know (P ,PAN)。在本文第三部分提出,知识库包含推理规则和事实,一旦以上程序已经完成,用户就可以递交探测请求:

?-Detection(E(RegFormReq,k ))

后向链接的搜索在这里要被使用。探测模型试图在知识库中找到匹配规则以达到验证目标。只要{RegFormReq,k }在集合requent itemset中并且满足知识库中推理规则的加密规则,对Detection(E(RegFormReq,k }的探测模型最终就返回“真”值。最后,对共谋攻击的预警就会发送给用户。使用同样的方法,用户还可以发送另一个请求:

?- Detection(S (<k ,PAN>,Kpb (CA)))

在该请求中,探测模型需要处理包含{ k ,PAN}和 {Kpb(CA)}的两个FI中的匹配。根据分析得出{ k ,PAN}和 {Kpb(CA)}都在集合frequent itemsets中,并且满足知识库中的公开密钥规则,从而可以断定此项交易隐含着共谋攻击。

5 结论

本文给出了一种新颖的数据挖掘模型来探测安全协议中的共谋攻击。特别是每一个参与主体所拥有的消息集合被看作是该模型的交易数据库。从而该探测过程就可以转化为在交易数据库中确定frequent itemsets。通过对实例SET协议中持卡人C证书发起请求协议的分析表明,我们的新方法在分析安全协议中是非常有效的。

参考文献

[1]Burrows M.,Abadi M.,Needham R.,“A logic for Authentication”,ACM Transactions on Computer Systems,8(1),pp 18-36,February 1990

[2]Chengqi Zhang,and Shichao Zhang,“Association Rule Mining: Models and Algorithms”,LNAI 2307,Springer-Verlag,Germany,2002

[3]Qingfeng Chen,Chengqi Zhang and Shichao Zhang,“ENDL: A Logical Framework for Verifying Secure Transaction Protocols”,Knowledge and Information Systems,7(1),pp 84-109,2005

[4]Bratko I.,“Prolog Programming for Artificial Intelligence”,Addison-Wesley,1990

[5]SET Secure Electronic Transaction Specification,Book 1: Business Description,Version1.0,May 31,1997

收稿日期:1 月 6 日 修改日期:1 月 26 日

基金项目:贵州大学研究生创新基金

作者简介:刘青(1986-),女,山东聊城人,在读研究生,主要研究领域为密码学与信息安全;龙士工(1967-),男,湖南人,副教授,博士,硕士生导师,主要研究领域为密码学与信息安全。

(责任编辑:adminadmin2008)