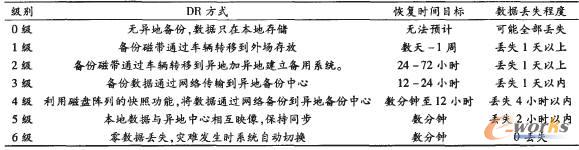

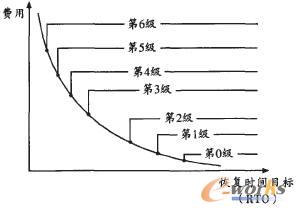

在工程实践中,为了简化求解过程,国际上将DR能力划分为7级(见下表),对应于DR资源集合和RTO、RPO水平。这7级与成本的关系见图2。

DR能力等级表

图2成本与DR能力等级对应关系

DR能力对应于4—6级时需要建立专门的远程灾难备份中心和数据传输网络。关键业务功能的恢复时间降至了分钟级至12小时之内。

DR能力对应于2—3级时需要建立可用的灾备中心,其中3级需要建立数据传输网络。关键业务功能的恢复时间为12小时至3天。

DR能力对应于0-1级时无灾备中心,关键业务功能的恢复时间为数天。

近年来出现了以外包形式建立DR体系的方式,其目的是通过专业化、规模化、社会化的方式,通过资源共享来降低DR资源成本,提高DR收益。如租用商业化灾难备份中心、租用公用通信线路、与厂商签定灾备系统技术服务合同、委托专业公司运营灾备系统等。

3 DR体系的实现和运营

在工程实践中,建立DR体系的工作包括组建DR团队、制定DR预案和建设灾备系统。

3.1组建DR团队

DR团队的主要职责是建设和运营DR体系。团队成员包括管理人员、技术协调人员、业务协调人员、后勤支持人员。组建团队的工作有:确定团队的组织结构和人员组成、明确岗位职责和技能要求、提出培训计划。

3.2制定DR预案

DR预案是一组文件,描述了DR体系使用的各种资源和各项流程制度。资源包括相关人员和组织的联络表、保障条件(如通信、后勤)。流程制度覆盖灾难备份日常运作流程、突发事件响应流程、恢复及重续运行流程、灾后重建和回退流程。

3.3建设灾备系统

建设灾备系统主要指在DR策略的指导下技术上的实现。需要对主系统和灾备系统进行统一的设计开发,使主系统和灾备系统成为一体化的容灾系统。主要工作有:

数据备份的设计开发:主要对企业信息数据进行分类,明确重要性、数据量、关联性。根据上述需求设计数据复制方式,可采用应用级复制、存储级复制、异地生成复制等方式。

备用数据处理系统的设计开发:主要按备用数据处理系统的性能需求进行设计开发,对处理系统运行管理系统进行设计开发,对容灾系统的工作流程进行设计开发。

网络的设计开发:按照容量和切换时间的要求对网络系统进行开发和设计。

灾备中心基础环境的设计开发。

技术运营能力的设计开发。

3.4 DR体系的运营

就DR体系而言投入使用后有四种运行状态:灾难备份中心的日常运营、关键业务功能在灾难备份中心的恢复、重续运行,主系统灾后重建和同退。其中灾难备份中心的日常运营是最重要的一种工作状态,只有把日常各项该做的工作都做好了,才能确保在灾难发生的关键时刻,灾备系统能够发挥作用。

灾难备份中心的日常运营的内容有:灾备系统的运行维护、DR预案的维护和演练、人员的培训、对DR需求、威胁、解决方案的持续评估等几方面。

4 总结

在信息化、全球化越来越深化的今天,任何一个地方、任何一种形式的灾难都可能给我们的工作和生活带来重大影响。DR工作不仅重要,而且投资大,涉及的技术和工程复杂,需要一套行之有效的方法论对DR进行指导。本文提出的DR的体系框架有助于对DR的深入理解。同时文中采用最优化理论对DR策略进行了研究。研究内容已在国内某金融服务企业的DR工作中应用,取得了较好的效果。

(责任编辑:adminadmin2008)