摘 要 主机网络安全是计算机安全领域新兴的技术,它综合考虑网络特性和操作系统特性,对网络环境下的主机进行更为完善的保护。本文提出了主机网络安全体系结构,并对其中的关键技术作了探讨。最后对主机网络安全的访问控制给出了实现方案。

关键词 主机安全 网络安全 访问控制 系统调用

Abstract: Host-network security is a rising marginal technology in the field of computer security. It provides more secure protection for hosts in network environment on the basis of consideration of the network attributes and OS attributes together. In this paper, architecture of host-network security is presented, and then some key technologies of host-network security is discussed. Finally, the solution of access control in host-network security is given.

Key words: Host Security, Network Security, Access Control, System cal

1 前言

计算机网络的发展使计算机应用更加广泛和深入,但随之也使安全问题日益突出和复杂。据CNCERT/CC统计,2007年我国大陆被植入木马的数量是06年的22倍,主机安全已经成为我国信息安全领域最为严峻的挑战。

通常情况下,人们从两个方面考虑计算机安全问题:主机安全和网络安全。 但是,由于两者考虑问题的立脚点不同,它们各自采用的技术手段难以有机地结合起来,因此对于一些更底层的安全处理才能解决的问题,就不能得到有效的解决 [1] 。例如,用户需要管理员权限来进行正常的操作和维护,但黑客通过技术手段获得管理员权限后,就可以任意进行所有恶意操作,就是一个典型的例子。

我们提出的主机网络安全技术就是要解决类似的安全问题,它是一种实现纵深防护的主机主动防御型网络安全技术,它结合网络访问的网络特性和操作系统特性来设置安全策略,可以根据主机系统访问的主客体,实现对于操作人员的最小授权,从而保证合法用户的权限不被非法侵占。

2 主机网络安全体系结构

[2]主机网络安全是以被保护主机为中心构建的安全体系,它考虑的元素有 IP 地址、端口号、协议、甚至 MAC 地址等网络特性和用户、资源权限以及访问时间等操作系统特性,并通过对这些特性的综合考虑,来达到用户网络访问的细粒度控制。另外,考虑到网络传输过程中 的安全性,主机网络安全系统还包括与用户和相邻服务器之间的安全传输,以及为防止身份欺骗的认证服务。

3 主机网络安全关键技术

主机网络安全体系涉及到诸多技术,这里对它们作一简单介绍。

3.1 入侵检测

入侵检测是主机网络安全的一个重要组成部分。它可以实现复杂的信息系统安全管理,从目标信息系统和网络资源中采集信息,分析来自网络外部和内部的入侵信号,实时地对攻击做出反应。

入侵检测系统通常分为基于主机和基于网络两类。基于主机入侵检测的主要特征是使用主机传感器监控本系统的信息。这种技术可以用于分布式、加密、交换的环境 中监控,把特定的问题同特定的用户联系起来,但加大了系统的负担。基于网络的入侵检测主要特征是网络监控传感器监控包监听器收集的信息,它不能审查加密数据流的内容,对高速网络不是特别有效。

在主机网络安全体系结构中,采用基于主机的入侵检测技术实现对主机的保护。它能够实时监视可疑的连接,检查系统日志,监视非法访问和典型应用。它还可针对 不同操作系统的特点判断应用层的入侵事件,对系统属性、文件属性、敏感数据、攻击进程结果进行监控。它能够精确地判断入侵事件,并对入侵事件迅速做出反 应,结合主机上的包过滤功能模块切断来自可疑地址的网络连接。

3.2 访问控制

[3]系统调用是应用程序和操作系统内核之间的功能接口。其主要目的是使得用户可以使用操作系统提供的有关设备管理、输入 / 输出系统、文件系统和进程控制、通信以及存储管理等方面的功能,而不必了解系统程序的内部结构和有关硬件细节,从而起到减轻用户负担和保护系统以及提高资 源利用率的作用。

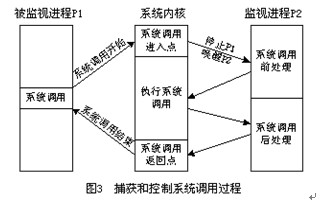

通过截获和控制系统调用实现系统访问控制的原理为:无论对主机的攻击采用何种手段,最终造成的伤害都是通过某些系统调用来完成的。因此,如果能截获每个进程的系统调用,并进行控制(不执行该系统调用、改变调用参数等),就可以预先避免攻击的发生。

为了保证有效的截获和控制系统调用,减少实现的复杂性,有必要在用户空间利用合适的接口来实现。[4]操作系统能提供了相应的接口来实时跟踪运行的进程。与 SVR4 相容的 UNIX 操作系统通过“ /proc ”接口给我们提供了方便和功能强大的系统调用截取和控制方法。“ /proc ”目录下存放的是系统中所有活动进程的有关信息映像。通过它,可以访问进程的所有内存空间信息,进行对系统调用的细粒度的访问控制,并可以随时终止不符合 安全规则的进程。使用这种方法,被检测的进程在使用指定的系统调用之前或之后都可以被中断,从而实现系统访问控制和安全检测的功能。捕获和控制系统调用的过程如图所示。

(责任编辑:)