DIFS通过动态的关联控制和重定向,使保护磁盘卷中的文件只在可控的区域内使用,而不会泄漏到非保护区域,为实现SDC提供了一个虚拟隔离。

3.2基于DIFS的主动安全U盘

为了提高移动存储设备的安全性,研究者提出将安全控制软件与硬件设备进行绑定的方法,如Atallah[17]在虚拟机系统中实现的软件与本地硬件的绑定,吴世忠[18]将智能卡与U盘绑定用于进行安全验证等。此外,很多计算机安全厂商也推出了这种形式的安全存储设备,如SanDisk的U3系列U盘 ,爱国者的安全系列U盘 ,中兴 和联域科技 的安全KEY盘等。这些安全存储设备大都是通过绑定的软件或者智能卡系统(Chip Operation System, COS)实现口令验证,而对于通过验证的用户没有约束。因此,一旦特洛伊木马或者各种针对移动存储设备的窃取软件获取授权,则可将设备中存储的文档泄漏出去。

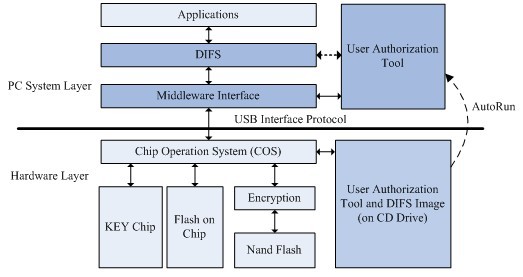

针对这一问题,本文将DIFS固化到带安全智能卡(KEY)的U盘中实现了可信安全U盘--UTrustDisk,通过建立从KEY到上层使用环境的信任链,保证授权用户在可信的环境中使用文档数据。系统实现结构如图4所示。

图4 基于SDC的主动安全U盘体系结构

光盘系统中除了固化有进行安全验证的用户管理工具之外,还包括安全通信中间层接口和DIFS的镜像文件。当U盘插入计算机中时,在启动用户管理工具的同时,验证DIFS镜像文件的完整性,通过验证后将其部署到系统中并启动。用户管理工具通过安全通信接口验证用户口令,验证通过才能开启U盘功能。

信任链的建立过程为:

(1) 用户工具和中间层接口库固化在光盘系统中,可以确保其不会被修改;

(2) 用户工具通过中间层接口库与KEY通信,验证DIFS镜像的完整性;目前的实现中,为了简单起见,直接将DIFS镜像固化在光盘系统中,因此完整性验证可以省略。如果为了方便DIFS的更新,将其存放到可修改的磁盘区,就必须进行完整性验证。

(3) 用户工具与用户交互获取口令,并提交给KEY进行验证;

(4) 口令验证通过后,用户工具从KEY中读取权限配置证书,将权限配置到DIFS中,确保DIFS按照预期的权限进行控制。

DIFS提供的隔离环境与信任链的保证机制一起构建了一个移动存储设备级的虚拟SDC。该SDC为U盘中的数据提供主动安全防护功能,在确保文档正常使用的同时防止文档内容泄漏到U盘之外。

4 结 论

本文针对当前开放式环境下数据安全保护的需求,提出了基于可信计算的文档主动防护模型,使数据本身具有主动防护功能。在Windows平台下,基于文件系统过滤驱动和中兴安全KEY盘结构,实现了一个具有主动防护能力的可信安全U盘UTrustDisk。该U盘不仅可以提供基本的存储加密和用户身份验证,还可以对访问U盘中数据的进程进行动态隔离,防止进程将访问到的数据泄漏到U盘之外。因此可以广泛应用于数字版权保护以及企业或个人敏感信息保护等众多领域。

[1] Dorothy E. Denning and Peter J. Denning, Data Security [J], Computing Surveys, 11(3), 1979

[2] 凌捷. 计算机数据安全技术. 北京:科学出版社 2004.

[3] Marianthi Theoharidou, Spyros Kokolakis, Maria Karyda, et al. The insider threat to information systems and the effectiveness of ISO17799 [J], Computers & Security, Volume 24, Issue 6, September 2005, Pages 472-484.

[4] 俞银燕,汤帜. 数字版权保护技术研究综述. 计算机学报, 2005,28(12):1957~1968.

[5] Sibert O., Bernstein D., Wie D.V., The DigiBox: A self-protecting container for information commerce [A]. In: Proceedings of the 1st USENIX Workshop on Electronic Commerce, New York, 1995, 171~183.

[6] Konstantas D., Morin J.H. Trading digital intangible goods: The rules of the game [A]. In: Proceedings of the 33rd Hawaii International Conference on System Sciences, IEEE Computer Society, Maui, Hawaii, 2000, 3362~3371.

[7] J. Park and R. Sandhu, Towards Usage Control Models:Beyond Traditional Access Control[A], SACMAT, June, 2002

[8] Mike Mesnier, Gregory R.Ganger and Erik Riedel, “Object-based Storage” [J], IEEE Communications Magazine, August 2003, 41(8):84-90

[9] KimberlyKeeton, David A.Patterson ,Joseph M.Hellerstein. A case for Intelligent disk[J]. ACM SIGMOD :Volume 27,Issue 3 september,1998

[10] Hyeran Lim, Vikram Kapoor, Chirag Wighe. Active Disk File System: A Distributed, Scalable File System[J]. In: Proceedings of the Eighteenth IEEE Symposium. Mass Storage Systems and Technologies. 2001. 101~114

[11] Andrea C. Arpaci-Dusseau, Remzi H. Arpaci-Dusseau, LakshmiN.Bairavasundaram. Semanticallysmart disk systems: past, present, and future[J]. ACM SIGMETRICS Performance Evaluation Review on Design, implementation, and performance of storage systems, 2006, 33(4):29~35

[12] 谢雨来 冯丹 王芳,主动存储技术及其在对象存储中的实现,中国计算机学会通讯,4(11), 2008, 27-32

[13] England P, Lampson B, Manferdelli J, et a1.A Trusted Open Platform [J].IEEE Computer, 2003,36(7):55-66

[14] Zhang Xinwen, Chen sonsqing, Ravi Sandhu.Enhancing Data Authenticity and Integrity in P2P system[J].IEEE Intemet Computing,2005,9(6):42-49

[15] Trygve Reenskaug,THING-MODEL-VIEW-EDITOR an Example from a planningsystem[R],Xerox PARC technical note,1979.05.12

[16] Weiqing Sun, Zhenkai Liang, R. Sekar, etc. One-way Isolation:An Effective Approach for Realizing Safe Execution Environments[C]. In Proceedings of the Network and Distributed System Security Symposium (NDSS’05), 2005:265-278.

[17] Atallah MJ, Bryant ED, Korb JT, and Rice JR. Binding software to specific native hardware in a VM environment: the PUF challenge and opportunity. In Proceedings of the 1st ACM Workshop on Virtual Machine Security (VMSec '08). Alexandria, Virginia, USA, October, 2008: 45-48.

[18] 吴世忠, 石超英. 一种智能卡和U盘复合设备及其与计算机通信的方法[P],中国专利:CN200710000328.3, 2007-01-08.

马俊

国防科技大学计算机学院

手机:13787071465

邮箱:majun@nudt.edu.cn or majun_nudt@sohu.com

地址:湖南长沙国防科技大学计算机学院学员七队

邮编:410073

(责任编辑:)