物联网设备被用于代理,意在生成恶意流量。

10月13日讯 攻击者正在利用物联网设备作为代理以生成恶意流量。究其手段,恶意人士立足于SSH守护程序中的配置选项,从而使用拥有十二年历史的OpenSSH漏洞以反弹物联网流量。

这项漏洞编号为CVE-2004-1653,此项安装问题于2004年即被发现,并于2005年得到修复。究其根源,此项漏洞来自OpenSSH(sshd)发布时的一条默认配置。

根据MITRE与安全专家Jordan Sissel及Joey Hess的发现,OpenSSH客户端的部分陈旧版本在默认设置中允许TCP转发,这意味着远程授权用户能够借此执行端口反弹。

此项漏洞并不严重,这是因为攻击者首先需要能够对设备进行SSH访问。然而一旦攻击者通过暴力破解方式利用非安全SSH凭证接入系统,他即能够将这些设备纳入在线代理服务资源进行销售(本文源自:E安全),进而获取利益。

Bug被重构为物联网僵尸网络

虽然OpenSSH多年来已经不再采用这一默认配置选项,但其客户端的各个版本——包括陈旧版本——被大量嵌入至全球范围内数十亿台物联网设备当中。

根据我们目前掌握的情况,大部分此类设备已经成为远程登录与SSH暴力破解攻击的受害目标,且每天都有大量设备被添加至DDoS僵尸网络当中。

由于物联网设备缺少用以支持复杂操作的硬件资源,因此物联网僵尸网络的最大作用在于启动其它暴力破解攻击、发动DDoS攻击以及中继恶意流量。

物联网设备被用于中继其它恶意流量

根据Akamai今天发布的一项威胁咨询意见,该公司的安全团队表示其发现已经出现大量来自物联网设备的恶意流量。

对于该项问题的进一步调查表明,恶意人士利用暴力破解方式侵入物联网设备(本文源自:E安全),启动该“AllowTcpForwarding(即允许TCP转发)”选项变更SSH配置,而后利用这些设备作为各类恶意流量的转发代理。

此举允许攻击者掩盖其攻击的真实起源,从而发送包括DDoS攻击、常规网络流量、其它暴力攻击或者任何其它类型的能够由物联网设备进行中继的互联网数据包。

为了预防此类攻击活动的出现,Akamai公司以SSHowDowN Proxy为代号组织起专项追踪行动,并提出以下防御建议。

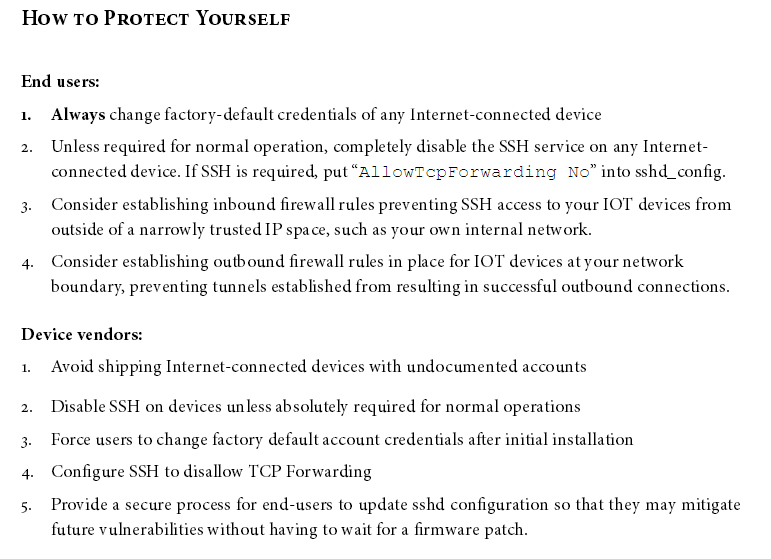

如何保护您自己

最终用户:

1.必须对一切接入互联网的设备中的出厂默认凭证加以修改。

2.除非日常操作需要,否则务必彻底禁用联网设备上的SSH服务。如果需要使用SSH,请在sshd_config当中添加“AllowTcpForwarding No”。

3.考虑建立入站防火墙规则,从而避免来自外部且指向您物联网设备的SSH访问——来自特定受信IP空间的请求除外,例如您的内部网络

4.考虑建立出站防火墙规则,并面向您网络边界处的物联网设备加以部署,从而防止因建立通道而导致出站连接。

设备供应商:

1.避免向未经记录验证的客户发送互联网连接设备。

2.在设备上禁用SSH,除非日常操作对此有明确需要。

3.强制要求用户在初始安装之后变更其中的出厂默认账户凭证。

4.配置SSH以禁用TCP转发功能。

5.为最终用户提供一套安全流程,用于更新sshd配置从而确保其无需等待固件补丁即可免受安全漏洞侵扰。

Akamai公司提出的防御建议。

(责任编辑:宋编辑)