在分析恶意软件过程中,我们经常看到,攻击者以创新的方式使用特性传输和混淆恶意软件。最近我们发现,利用RTF临时文件作为一种传递方法来压缩和删除恶意软件的样本数量有所增加。所以,本文中我们就分析一款利用RTF文件作为传输向量的恶意软件。

1、攻击过程

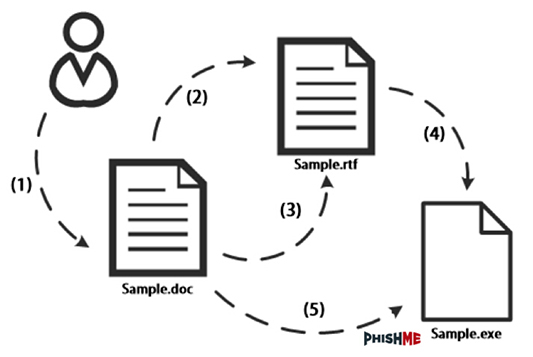

这种攻击使用下面的过程在一个系统中删除并执行payload。

图1 恶意软件攻击过程

1、用户打开Office文档并启用宏。

2、宏将活动文档保存为一个RTF文件。

3、宏静默地打开RTF文档。

4、在打开RTF文档时,将嵌入的对象删除为临时文件。

5、宏执行被删除的文件。

为了更好地理解这个传递方法是如何工作的,我们需要看看二进制文件在RTF文档中是如何压缩的,以及处理这些嵌入的对象时的默认行为。

当打开一个包含内嵌对象(从一个文件中插入的对象)的RTF格式文档时,这些对象就会被提取到用户的临时目录中,如果用户在文档中单击了对象,那么对象就会在这里以默认的处理程序启动。一旦文档关闭,就会通过将它们从用户临时目录中删除而清理掉文件。所以,在文档打开期间,系统中的其他进程都能够访问这些文件。

当一个对象被嵌入到一个文档中时,它将使用Packager对象服务器,OLE1中的一个遗留实现。不幸的是,Packager格式并未以文档形式发布,且微软开放规范中也未包含它的信息。

(责任编辑:安博涛)