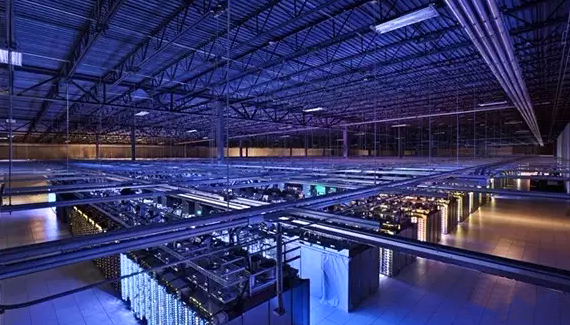

继抵御威胁之后,怎样保障数据中心和国家关键基础设施(NCI)安全,便是下一步要解决的问题。谈到数据中心,Bitdefender首席安全策略师卡塔林·科索伊(Catalin Cosoi)认为,成功的防护和运营,建立在对人、过程、技术及其运作物理环境的理解和管理上。

对数据中心运行参数的持续可靠的监控,以及定期的漏洞评估,是两个非常重要的防护措施,其他还有政府和行业间涉及跨部门风险分析的数据共享。数据中心设计和机电工程(MEP)关键系统风险分析公司 i3 Solutions Group 董事长艾德·安塞特( Ed Ansett )称,工业控制系统(ICS)行业所用的网络安全技术也可以被应用到数据中心上。

另一方面,安塞特也指出,目前ICS网络安全知识还尚未纳入IT和机电工程师的学习范围。

“虽然一些企业开始意识到威胁,并开始审计他们数据中心中的数据中心机电控制系统(DCCS)漏洞,但大部分企业依然暴露在网络攻击风险之中。”

随着电厂和核电站频繁被黑,数据中心行业也需从这些安全事件中汲取经验教训了。

安全软件公司Avecto高级安全工程师詹姆斯·茂德( James Maude )认为,NCI明显需要隔离,在谁能访问站点的IT系统上也要执行最小权限原则。“攻击者通过网络钓鱼邮件附件获取关键系统访问权这种事,不应该发生。”

在关键数据和系统容身的环境里打开来自互联网的未知内容,尤其是在那些可能存在漏洞的环境里,就是引狼入室,作死的行为。

高度敏感的系统,比如数据中心,应在必要的情况下进行物理隔离,而控制系统无论如何不能直接接入公网。

NCI威胁可通过关键安全控制(CSC)予以减小

总体上,NCI防护可归结到CSC上——能应用到整个组织以改善其网络防御的一套高优先级信息安全措施和控制。

CSC中的某些控制是由授权和未授权设备与软件资源,移动设备、笔记本电脑、工作站和服务器上的硬软件安全配置,以及恶意软件防御构成的。

具体到数据中心,常见防护是通过创建连续数层安全措施的“深度防御”实现的,设施被保护在多个安全控制之下,某一组防护控制失效也未必会影响到整个数据中心。

美国国家基础设施防护中心(CPNI)认为,防护应从威胁和风险评估开始,链向一份操作要求,确保业务需求被正确理解。

这样一来,分层防御模型便可从形式化风险和威胁评估模型驱动下的严格安全需求分析中导出了。

从构成到业务需求的操作性产出,防护策略的整个生命周期里还应纳入其他关键因素的考量,并应定期审查。

最终,数据中心的成功防护和运营,建立在对人、过程、技术及其所处物理环境的深入理解和良好管理上。

然而,NTT Com Security 安全策略副总裁加里·西达维( Garry Sidaway )说,网络攻击的风险不会消失,数据采集与监控系统(SCADA)和工控系统这样的关键系统面对的威胁不会减小。

“持续监测和控制自身系统和IT环境,训练和培养自身雇员,尽一切可能减小网络攻击风险,依然是行业自身的责任。”

风险控制的第一步,就是切实理解企业各个领域的当前风险界面,按重要级别进行优先级排序。

ViaSat UK 首席执行官克里斯·麦金塔( Chris McIntosh )说,无论攻击者是谁,所有安全事件都应应用相同的安全方法。

为使公司真正保证基础设施的安全,他们需要假设自己已经在某种程度上被攻破了,在此基础上采取必要的动作和预防措施。这里的“被攻破”,包含有网络设备(比如路由器、集线器和网关)被植入恶意软件,或在未被安装之前便存有缺陷的情况。

“这就是所谓的供应链污染,世界上这种案例被报道多起了。另一种内部攻击则是公司内部人士或雇员的疏忽或恶意行为。

(责任编辑:安博涛)