前言

CyberX发现了一个大规模的网络攻击行动,该行动瞄准了乌克兰的很多目标。至少已经成功入侵了70个目标,涉及到关键基础设施、媒体和科学研究机构。该行动的目的是捕捉目标中的一系列敏感信息,包括对话录音、屏幕截图、文件和密码。由于它能偷偷摸摸的在目标中装窃听器(bug),窃取敏感音频,并使用Dropbox来存储偷取的数据,因此CyberX将它命名为“Operation BugDrop”。

一、Operation BugDrop:瞄准的目标

CyberX已经确定该行动至少已经成功入侵了70个目标,涉及关键基础设施、媒体和科学研究机构。该行动的目的是捕捉目标中的一系列敏感信息,包括对话录音、屏幕截图、文件和密码。不同于录像记录,录像记录通常很容易被用户阻挡,但在没有物理访问和禁用PC硬件的情况下,几乎不可能阻止你计算机的麦克风。

大多数目标位于乌克兰,但是俄罗斯也有目标,位于沙特阿拉伯和奥地利的目标较少。许多目标都位于公然宣布分裂的地区,如顿涅茨克和卢甘斯克,已被乌克兰政府列为恐怖组织。

到目前为止,被CyberX识别出的“Operation BugDrop”行动的目标示例如下:

1. 为石油和天然气管道基础设施设计远程监控系统的公司。

2. 一个国际组织,主要是观察乌克兰的人权、反恐和关键基础设施的网络攻击情况。

3. 一个工程公司,主要设计变电站、燃气分配管道和供水设备的。

4. 一个科研院所。

5. 乌克兰报纸的编辑。

该行动是一个组织严密的行动,采用了复杂的恶意软件,在它的背后似乎是一个有大量资源的组织。特别是,该行动需要大量后端基础设施来存储、解密和分析每天窃取的几个GB的非结构化数据,需要一个庞大的人类分析团队对捕获的数据进行排序并手工处理,或是用大数据分析。

起初,CyberX看到了“Operation BugDrop”行动和之前的一个“Operation Groundbait”行动有一些相似性,“Operation Groundbait”是ESET在2016年5月发现的一个网络监控行动。然而,尽管这两个行动的黑客使用了相似的策略、技术、和过程,但是“Operation BugDrop”行动的过程明显比那些早期的行动更复杂一些。例如,它使用了:

1. 使用Dropbox来存储偷取的数据,这是一个聪明的方法,因为Dropbox的流量通常不会被企业防火墙阻止或监控。

2. 使用了反射DLL注射技术,这是一个注射恶意软件的高级技术,也被BlackEnergy用在了乌克兰电网攻击中,被Duqu用在了对伊朗核设施的蠕虫病毒攻击中。反射DLL注射可以在没有调用正常Windows API的情况下加载恶意行为代码,从而在它加载到内存的过程中,绕过安全验证代码。

3. 使用了加密DLLs,因此避开了普通反病毒软件和沙箱系统的探测,因为这些系统没有能力分析加密文件。

4. 使用了合理的免费WEB托管网站建立了命令和控制基础设置。C&C服务器对于攻击者来说是一个潜在的陷阱,因为调查者在识别攻击者时,通常会通过免费提供的工具,如whois和PassiveTotal,获得C&C服务器域名的注册信息。免费WEB托管网站,换句话说,需要少的或没有注册信息。“Operation BugDrop”行动使用了一个免费WEB托管网站用于存储核心恶意软件模块,该恶意软件模块用于下载并感染受害人。相比之下,“Operation Groundbait”的攻击者注册并购买了自己的恶意行为域名和IP地址。

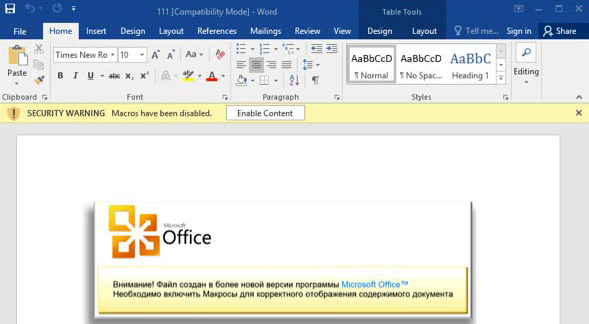

“Operation BugDrop”使用了有针对性的钓鱼邮件感染它的受害者,该邮件中内嵌了带有恶意宏的Office附件。它在目标用户还没有启用宏的情况,使用了聪明的社会工程学策略欺骗用户启用宏。

二、CyberX是怎样调查“Operation BugDrop”行动的?

CyberX的威胁情报研究团队首次在自然环境下发现了“Operation BugDrop”。然后,团队逆向了它的代码,并分析了它的各种组件(用于网络钓鱼攻击的诱饵文件、病毒释放器、主要模块、麦克风模块等。),及它是怎么和C&C服务器进行通信的、怎么加密文件的。

目标分布的地理位置

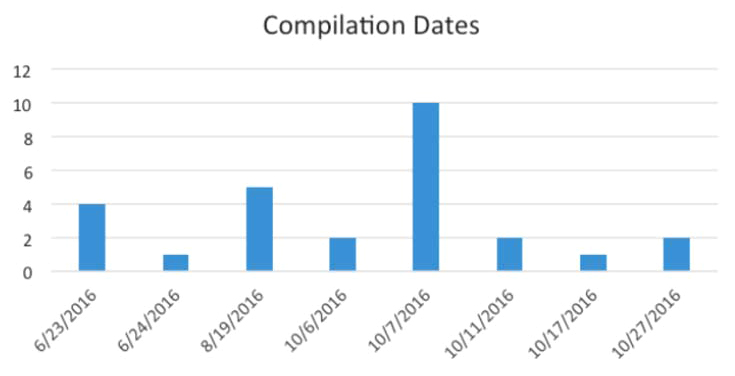

程序模块的编译时间

该模块大约是在ESET宣布存在Groundbait行动后一个月编译的。如果这两个行动真的有关联,那就预示着该组织修改了程序过程,以避免被探测到。

技术细节

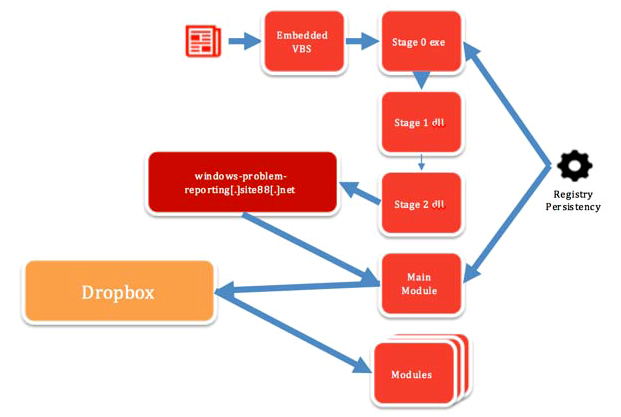

图为恶意软件体系结构的高级视图

1、感染方法

将精心制作的钓鱼邮件发送给目标用户,并包含一个带有恶意宏的WORD文件。如果目标用户没有启用宏,会给用户呈现一个假的对话框(下图),提示他们启用宏。该对话框是经过严密设计的,让用户看起来似乎是一个真实的微软Office消息。

在对话框中有一个俄语文本“внимание! Файл создан в более новой версии программы Микрософт Office. Необходимо включить Макросы для корректного отображения содержимого документа”。

它的意思是“注意,该文件是用一个新版本微软Office程序创建的,为了正确显示文件的内容,你必须启用宏”。

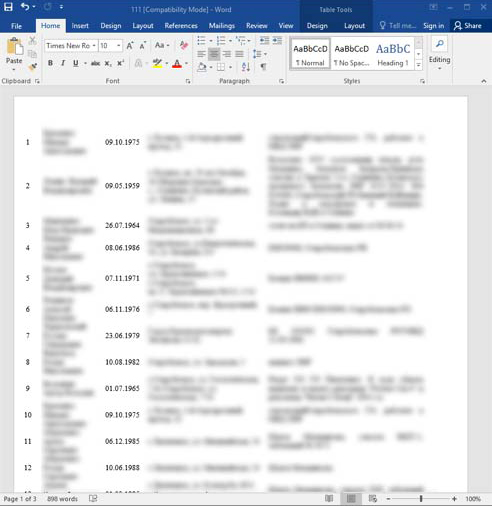

文件最后修改日期为2016-12-22 10:37:00。该WORD文档本身(下图)显示了军事人员名单,包含个人详细信息,如生日和地址。

2、主下载者

通过从临时文件夹运行一个释放出的恶意VB脚本,从诱饵文件中提取出主下载者文件。该文件被探测到的概率很小(在54个AV产品中,只有4个探测到了该文件)。

3、病毒释放—第一阶段

下载者的图标是从一个俄罗斯社交媒体网站中复制的(http://sevastopol.su/world.php?id=90195)。

该图标的内容是在开乌克兰人的玩笑(http://s017.radikal.ru/i424/1609/83/0c3a23de7967.jpg )。

在PE资源中存储着两个DLL,它们用一种异或方法进行过转换,方法是用当前字节和前一个字节进行异或,然后得到当前的新字节。这种方法比仅用简单的XOR更好一些,因为它会让加载者字节的分布不像是一个正常的PE文件。这将有助于该文件更加混淆,从而难以被反病毒系统探测到。

这两个DLL会被释放到AppData文件夹:

%USERPROFILE%\AppData\Roaming\Microsoft\VSA\.nlp – Stage 1

%USERPROFILE%\AppData\Roaming\Microsoft\Protect\.nlp.hist – Stage 2

在第二阶段中,将会使用反射DLL注入加载DLL,并执行。

4、病毒释放—第二阶段—获得持久化

内部名称:loadCryptRunner.dll。

编译时间:2016年12月12日星期一10:09:15。

该模块负责持久化和执行DLL,在第二阶段会将自己注册到注册表的两个项中:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\drvpath

RUNDLL32 “%USERPROFILE%\AppData\Roaming\Microsoft\VSA\klnihw22.nlp”, RUNNER

通信DLL也采用反射DLL注入方法来加载。

5、病毒释放—第三阶段—下载主模块

内部名称:esmina.dll。

编译时间:2016年10月10日星期一14:47:28 。

该模块的主要目的是下载主模块。

主模块托管在一个免费的WEB托管网站中,URL是windows-problem-reporting.site88.net。

关于此URL,我们在公共数据资源中没有找到它的任何信息。

主模块被下载后,会使用反射DLL注入加载到内存中。

6、主模块

主模块会下载各种各样的数据窃取插件并分配给每个受害者,并执行它们。

它还窃取本地存储的数据,并上传到Dropbox。

主模块采用了一些反逆向工程(RE)技术。

主要包括检查是否存在调试器、程序是否在虚拟机中运行、有没有运行ProcessExplorer、有没有运行WireShark。并在注册表中下面的两项里注册自己:

KEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\hlpAsist

RUNDLL32 “%USERPROFILE%\AppData\Roaming\Microsoft\MSDN\iodonk18.dll”, IDLE

7、Dropbox机制

在服务器上有3个目录:

obx – Contains modules used by the main module

ibx – Contains exfiltrated output uploaded by the plugins

rbx- Contains basic information about the connected client

obx目录中包含了主模块使用的各种模块,ibx目录中包含了插件上传的窃取的数据,rbx中包含了客户端的基本信息。攻击者将数据从Dropbox账户取回后,Dropbox账户中的数据将会被删除。该账户的详细信息如下:

Name: P*****

Email: P********@mail.ru

8、加密机制

数据窃取插件会将所有窃取的数据临时存储在“%USERPROFILE%\AppData\Roaming\Media”文件夹中,并且在主模块将数据发送到Dropbox前,这些文件是用Blowfish算法加密过的,Blowfish加密密钥是客户端ID。

9、数据窃取插件

文件收集者:搜索存储在本地或共享驱动器上的各种文件格式(包括DOC、DOCX、XLS、XLSX、pptx、PPT、PDF、ZIP、RAR、DB、txt),文件会按照需要进行上传。

USB文件收集者:在各种USB驱动器中搜索文件。

浏览器数据收集者:被用来窃取存储在浏览器中的密码和其它敏感信息。

麦克风:捕获音频对话。

计算机信息收集者:收集系统信息,如系统版本、计算机名、用户名、IP地址、MAC地址、反病毒软件等等。

并不是每一个插件都会被下载到目标中,每一个模块结合客户端ID产生一个唯一的扩展名,这样主模块就知道哪些模块应该下载到一个特定目标中。

三、结论

“Operation BugDrop”是一个网络侦察行动,它的目的是收集目标各种领域的情报,包括关键基础设施、媒体、敏感研究机构。我们没有证据显示出该行动产生的任何损害或伤害,然而,对目标进行识别、定位、执行侦察,通常只是更广泛目标的第一步。

拥有财力资源的熟练黑客实施了“Operation BugDrop”行动。鉴于每天需要分析的数据量,我们相信该行动背后拥有大量人员。考虑到代码的复杂性以及操作的执行情况,我们的结论是这些发起攻击行动的人有丰富的经验。我们没有将这次行动和国家民族关联起来,我们没有充分的证据将这次行动关联到一个特定的国家民族或组织上。查清“归属”是非常困难的,熟练的黑客可以轻易伪造线索或证据来增加查清“归属”的困难性。

私人和公共部门组织需要不断监测他们IT和OT网络中能表明他们已经被攻击的异常活动。幸运的是,新的算法技术,如行为分析,现在可以迅速以最小的误报来识别异常或未经授权的活动,尤其是在结合了可操作的威胁情报的情况下。组织还需要深入取证,以确定破坏的范围和影响,还要有一个可以迅速大范围实施的企业级事件响应计划。

附录—文件HASH(SHA-256)

Decoy Document:

997841515222dbfa65d1aea79e9e6a89a0142819eaeec3467c31fa169e57076a

Dropper:

f778ca5942d3b762367be1fd85cf7add557d26794fad187c4511b3318aff5cfd

Plugins

Screenshot Collector:

7d97008b00756905195e9fc008bee7c1b398a940e00b0bd4c56920c875f28bfe

dc21527bd925a7dc95b84167c162747069feb2f4e2c1645661a27e63dff8c326

7e4b2edf01e577599d3a2022866512d7dd9d2da7846b8d3eb8cea7507fb6c92a

Keylogger:

fc391f843b265e60de2f44f108b34e64c358f8362507a8c6e2e4c8c689fcdf67

943daa88fe4b5930cc627f14bf422def6bab6d738a4cafd3196f71f1b7c72539

bbe8394eb3b752741df0b30e1d1487eeda7e94e0223055771311939d27d52f78

6c479da2e2cc296c18f21ddecc787562f600088bd37cc2154c467b0af2621937

01aab8341e1ef1a8305cf458db714a0392016432c192332e1cd9f7479507027f

File Collector

06dcf3dc4eab45c7bd5794aafe4d3f72bb75bcfb36bdbf2ba010a5d108b096dc

daf7d349b1b12d9cf2014384a70d5826ca3be6d05df13f7cb1af5b5f5db68d54

24f56ba4d779b913fefed80127e9243303307728ebec85bdb5a61adc50df9eb6

a65e79bdf971631d2097b18e43af9c25f007ae9c5baaa9bda1c470af20e1347c

USB File Collector:

a47e6fab82ac654332f4e56efcc514cb2b45c5a126b9ffcd2c84a842fb0283a2

07c25eebdbd16f176d0907e656224d6a4091eb000419823f989b387b407bfd29

3c0f18157f30414bcfed7a138066bc25ef44a24c5f1e56abb0e2ab5617a91000

Browser Data Collector:

fb836d9897f3e8b1a59ebc00f59486f4c7aec526a9e83b171fd3e8657aadd1a1

966804ac9bc376bede3e1432e5800dd2188decd22c358e6f913fbaaaa5a6114d

296c738805040b5b02eae3cc2b114c27b4fb73fa58bc877b12927492c038e27c

61244d5f47bb442a32c99c9370b53ff9fc2ecb200494c144e8b55069bc2fa166

cae95953c7c4c8219325074addc9432dee640023d18fa08341bf209a42352d7d

a0400125d98f63feecac6cb4c47ed2e0027bd89c111981ea702f767a6ce2ef75

Microphone:

1f5e663882fa6c96eb6aa952b6fa45542c2151d6a9191c1d5d1deb9e814e5a50

912d54589b28ee822c0442b664b2a9f05055ea445c0ec28f3352b227dc6aa2db

691afe0547bd0ab6c955a8ec93febecc298e78342f78b3dd1c8242948c051de6

Computer Info Collector:

c9bf4443135c080fb81ab79910c9cfb2d36d1027c7bf3e29ee2b194168a463a7

5383e18c66271b210f93bee8cc145b823786637b2b8660bb32475dbe600be46e

d96e5a74da7f9b204f3dfad6d33d2ab29f860f77f5348487f4ef5276f4262311

(责任编辑:安博涛)