说到恶意软件,我们简直生活在一个可怕的时代。每天都在听说黑客又突破了满载客户隐私数据的网络。公众对此甚至都麻木了,面对数百万记录被盗,或者公司私密邮件泄露这种事,早已是屡见不鲜。

作为安全从业人员,我们无法全天24小时生活在对看不见敌人的恐惧中防贼。我们可以做的,就是加固我们的堡垒。早期检测可防患于未然,将恶意软件攻击阻挡在造成实质损失之前。大多数攻击,始于2种易于防护的方法之一:社会工程,或是未打补丁的软件。

但因为黑客努力变得越来越隐秘,恶意软件检测难度也呈指数级增长。比如下面列出的这10种全球最隐秘的恶意软件程序。

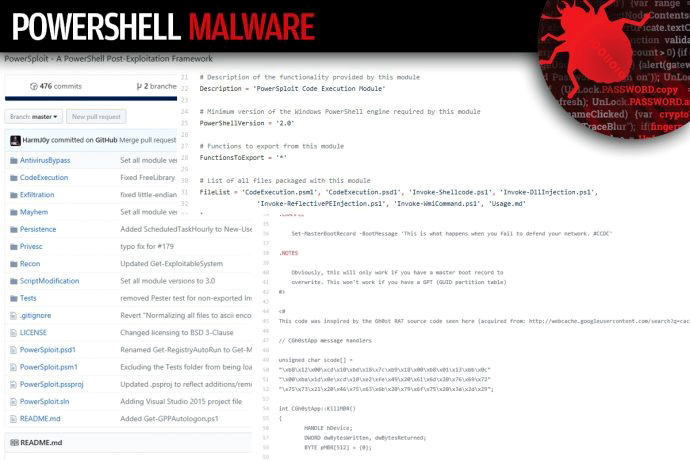

1、PowerShell恶意软件

微软本意是想让其PowerShell脚本语言,成为一款灵活的Windows和活动目录远程管理工具。它在自动化常规任务和远程控制大量计算机上表现出色。黑客也超爱这个工具,因为恶意使用的时候很难被检测到。

PowerShell黑客攻击方法,很快就从研究人员的概念验证程序,发展到了网络罪犯的首选工具之一。最近,不涉及PowerShell的企业攻击,甚至都已经很少见了。通常,大多数编码都会很小心地做混淆,防止被检测。

市面上有2款流行PowerShell工具包:

PowerSploit

https://github.com/PowerShellMafia/PowerSploit

PowerShell Empire

https://www.powershellempire.com

这两款软件号称是合法渗透测试工具,但其实也是黑客工具之选。防御方法也不是没有,比如至允许合法签名的脚本,但企业往往直到遭攻击之后才意识到预防措施的存在。

2、新设备或软件中的恶意软件

没人希望新手机/计算机/软件被感染,但有时候新设备/软件就是会被感染。而且主流公司并不自带免疫。全球最流行产品往往也是恶意软件集散地,比如苹果和微软的系列产品。快闪存储卡、USB密钥、网络设备和智能手机都是恶意软件跻身的地方。甚至数字相框也不能幸免。微软曾发现,在中国发售的全新PC中有20%都含有恶意软件。

为什么会这样?有时候是没意识到自己被感染的制造商意外引入了恶意软件。有时候是流氓雇员故意感染产品。有时候是承包商在将设备交回厂商之前加入了恶意软件。无论是哪种途径,最终都是客户开箱拿到个存在漏洞利用的设备。

3、无线路由器中的恶意软件

无线路由器是黑客乐此不疲的攻击前线。这些设备,基本上就是微型计算机,还是可以用定制代码远程更新的那种。而且,很多无线路由器运行的是很容易被利用的代码,或者干脆没改默认口令。黑客长久以来都在利用路由器上的弱安全设置。随着自动搜索互联网找寻受害者的工具的出现,路由器利用变得更加容易了。

黑客攻击路由器,是为了盗取无线网络上流转的金融信息,或者挪用路由器的处理能力。

将路由器处理能力挪作他用的攻击方式,可令任意脆弱联网设备成为听命攻击者的奴隶。最流行的IoT恶意软件程序Mirai,就被黑客用来奴役大量家庭联网设备发起大规模DDoS攻击。

4、计划任务恶意软件

Windows PC 上运行的大多数微软计划任务,对普罗大众而言都是一个搞不清楚的谜团。随时可能有几十个合法任务在执行,错删一个都有可能造成巨大的问题。但区分哪些任务必须,哪些没必要,哪些又是彻头彻尾的恶意程序,是非常困难且耗时耗力的。

恶意软件制造者就利用的是这份混乱与困惑。

安装成计划任务的恶意软件,往往能获得高级凭证,这很不好。而更糟的是,该计划任务还会在反恶意软件扫描器清除掉之后重新下载恶意软件。事实上,计划任务感染的最典型症状,就是有无论怎么清除都会长期驻留的流氓程序。如果有超级难删除的恶意软件程序,不妨检查一下计划任务列表。

5、信任数字证书的危害

黑客喜欢利用我们赋予数字证书的额外信任。不幸的是,大多数用户对数字证书理解不够,无法识别出被恶意破坏的那些。操作系统和浏览器正在将信任决策权逐渐从用户手中拿走。

这有所帮助,但是,作为回应,黑客开始盗取合法的全局信任代码签名证书,并用这些证书签署自己的恶意软件。如此一来,用户就会得到伪装成合法程序或更新的木马,并毫不知情地安装到系统中。

有时候,黑客甚至不是直接偷取,而是复制公司的证书,就像流行Flame恶意软件程序做的那样。专家担心,随着最近针对SHA-1加密散列签名攻击的成功,这些数字签名攻击会有所上升。这也正是专家建议人们尽快升级到SHA-2的最主要原因。

(责任编辑:安博涛)