31、口令存储机制

原理:Hash函数,给定h(口令),难以反向得到口令

过程:用户口令以哈希值存储h(口令),当用户输入口令,系统计算口令的哈希值,然后与口令文件中存储的哈希值相比较,磁盘中不存储口令原文。

32、口令字典的字典攻击

俗称猜密码。

33、引入盐的三个目的

防止口令文件中出现相同的口令

有效增加口令长度

阻止硬件实现DES

34、入侵检测系统

能及时识别出入侵者

有效的入侵检测系统能预防入侵

入侵检测能收集入侵信息,以便用于增强入侵预防功能。

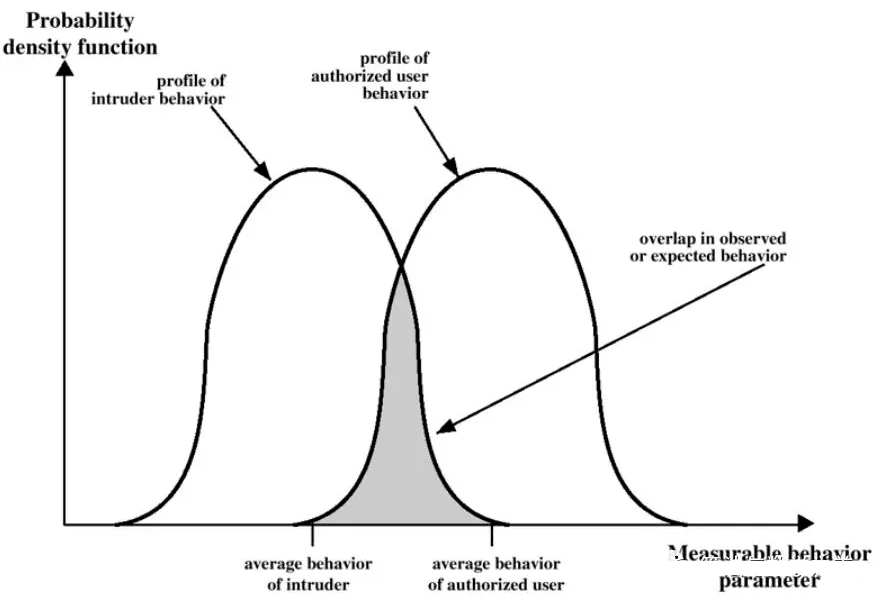

35、注意入侵者和授权用户的行为轮廓那张图

36、了解误判和漏判,哪种情况造成误判,哪种情况造成漏判和入侵检测技术

放宽对入侵的定义会导致误报——将授权用户识别为入侵者

严格对入侵的定义会导致漏报——将入侵者识别为授权用户

入侵检测技术

误用检测:定义现有的入侵模式,难以发现新的入侵

异常检测:定义正常使用轮廓,判断入侵行为和正常行为的偏差

能检测出未知入侵

37、挑战应答认证机制

3.0

在协议2.0的基础上,A再加一个秘密口令证明自己是A,C可以进行重放攻击。

3.1

在3.0的基础上,将秘密口令加密,然并卵。。。

协议1.0

A直接发送明文给B,C可以直接伪装A给B发消息。

协议2.0

A将自己的IP地址和明文一起发给B,C可以创建一个数据包,通过IP欺骗冒充A

协议3.0和协议3.1

协议4.0

B向A发送一个随机数N,A用AB共享的对称密钥加密,若B能解密得到N,则A就是A

协议5.0

在4.0的基础上,将对称密码换成A的私钥加密,B用A的公钥解密。

38、X.509 服务体制下的密钥分配,认证服务,验证证书,交叉认证,证书撤销 以及PKI

密钥分配:通过数字签名确保公钥数据库PKDB中PU的真实性和完整性;证书是由可信第三方对用户标识符和其公钥PU的数字签名载体;CA对PU进行签名的可信第三方实体

认证服务:定义服务的框架(将公钥证书存放在目录中,由CA用其私钥PR来签署证书);使用公钥算法和数字签名技术;公钥证书是公钥PU的可信载体,能安全分配公钥。

验证证书:用户可以在CA的证书中获取CA的公钥,然后用来验证其他用户证书中公钥的安全性;CA的证书可以自签或者由他的父CA签署得到。

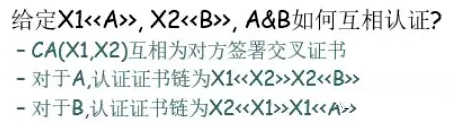

交叉认证:

证书撤销:

证书都有有效期,可以提前撤销证书(私钥泄露、用户与CA不再信任、CA证书被破坏),通过数字签名维护一个证书的撤销列表(CRL),用户定期更新CRL并在使用证书前检查其CA的CRL列表的证书名,出于速度考虑,本机缓存CRL列表

PKI(public key infrastructure)公钥基础设施

定义:PKI系统是由硬件、软件、人、策略和相应处理构成的一整套体系,用来创建、管理、存储、分发和撤销其上的数字证书(PU)

目标:分发公钥PU。信任通过证书传递。

元素:端实体、认证机构CA、注册机构RA(可选)、证书撤销列表CRL发布点(可选)、证书存取库(证书和CRL)

任务:用户注册、用户初始化(密钥对的产生和分配)、认证(证书产生和存储)、密钥对的备份和恢复(对于数据加密,备份PU和PR;对于数字签名只能备份PU)、自动密钥对更新、证书撤销请求、交叉认证(CA间互相签署证书)

39、LSB算法,数字水印,针对隐私的链接攻击

LSB(最低有效位)算法:

修改数字图像中指示颜色的低位bit来隐藏信息,一个像素点包含24bit的RGB颜色信息,修改最低有效位LSB不会显著改变图像的品质

优点:快速 、简单

缺点:隐藏的信息可能会通过信息处理被破坏,如:信号转换、图像压缩

数字水印 :

在数字媒体中添加一个“不可察觉”的版权信息(唯一的标识符或序列号),数字水印可以在需要被提取以作为非授权拷贝的证据。

特点:版权信息的嵌入或提取不会影响宿主媒体的正常使用

要求:透明性、鲁棒性

分为时空域和频域两种技术

与隐写术技术相同但用途不同

针对隐私的链接攻击:

链接攻击是从发布的数据表中获取隐私数据的常见方法。其基本思想为:攻击者通过对发布的数据和其他渠道获取的外部数据进行链接操作,以推理出隐私数据,从而造成隐私泄露。

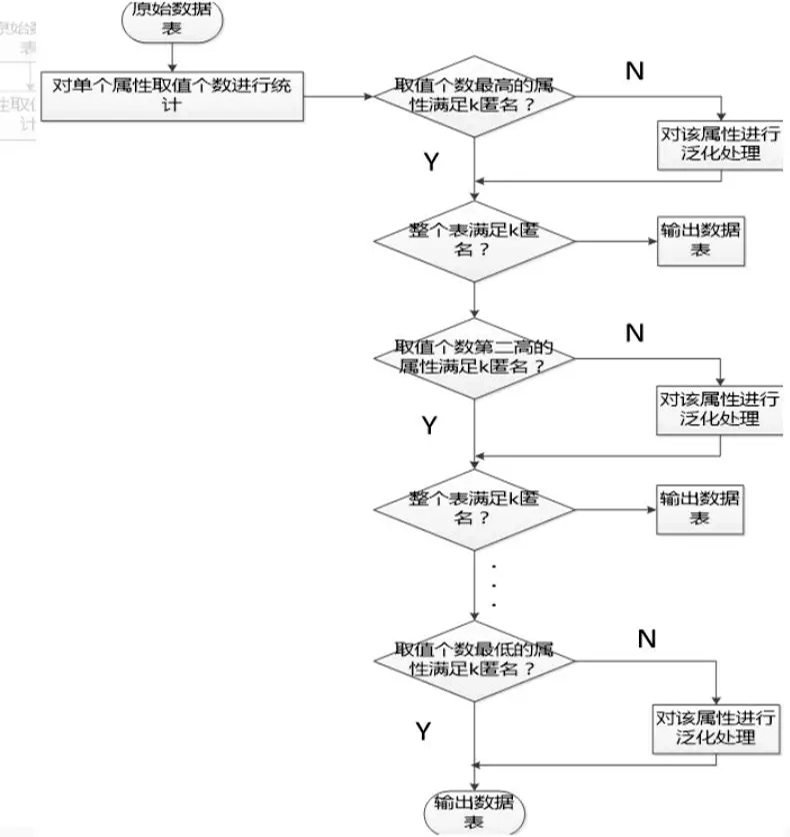

40、K-匿名算法熟悉以及泛化过程

K-匿名算法思想:每次计算都只能选择某一个属性值来泛化,被选中的这某一属性的值域集合的基数在其他剩余属性中是最大的,重复之前的步骤直到选取完准标识符属性。

41、什么是访问控制及访问控制的目的

访问控制定义:主体依据某些控制策略,获得不同的权限访问客体

访问控制目的:提供主体和客体一定的安全防护,确保不会有非法者使用合法或敏感信息,也确保合法者能够正确使用这些资源,从而实现安全的分级管理。

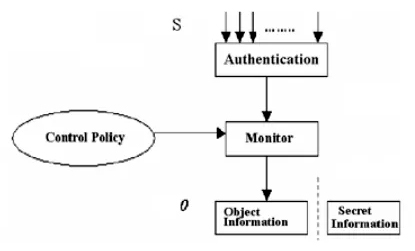

42、访问控制的三要素及实现

三要素:

主体:对客体提出访问请求的实体,简称S,也称为用户User或授权访问者。

客体:接受主体访问请求的被动实体,简称为O

控制策略:主体对客体的访问规则集,简称为P

访问控制的实现:

框架:

实现:

身份认证:主体S和客体O之间的双向认证。

策略的制定和实现:制定——创建用户;实现——用户行为

审计:审计是访问控制的重要内容和补充,审计可以对用户使用何种信息资源、使用的时间、以及如何使用进行记录和监控。

43、两种访问控制(DAC,MAC)的定义及区别

DAC(自主访问控制):属于无层次多级安全,又称任意访问控制,允许合法用户以用户或用户组的身份访问策略规定的客体,同时阻止非授权用户访问客体;某些用户还可以自主的把自己所拥有的客体的访问权限授予其他用户。

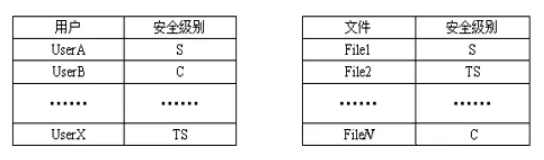

MAC(强制访问控制):属于层次性多级安全,系统事先给主体和客体分配不同的安全级别;在实施访问控制时,系统先对主体和客体的安全级别进行比较,再决定主体能否访问该客体。

DAC和MAC区别:

DAC是无层次型;MAC是层次型。

DAC的访问权限可以自由的授权给其他用户,授权基于用户;MAC的访问权限是严格的按照安全等级来执行的,授权基于安全等级,只能被安全管理员修改。

44、四种访问方式

向下读(rd):主体安全级别高于客体安全级别时允许的读操作

向上读(ru):主体安全级别低于客体安全级别时允许的读操作

向下写(wd):主体安全级别高于客体安全级别时允许执行或是写操作

向上写(wu):主体安全级别低于客体安全级别时允许执行或是写操作

45、MAC下的BLP模型及Biba 模型

Bell-LaPadual(BLP)模型:具有只允许向下读、向上写的特点,可以有效地防止机密信息向下级泄露。缺点:使非法、越权篡改成为可能

Biba模型:具有只允许向上读、向下写的特点,可以有效地保护数据的完整性。缺点:忽略了保密性

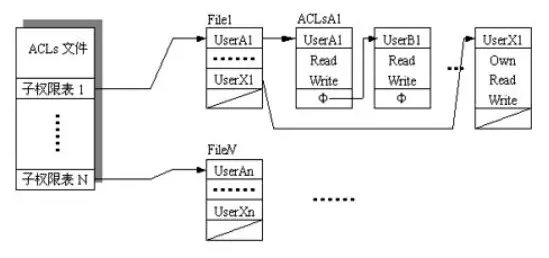

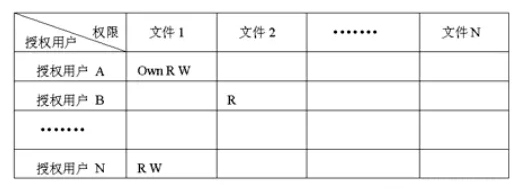

46、DAC下的访问控制列表及访问控制矩阵

访问控制列表:以文件为中心

访问控制矩阵:包括所有主体客体的完整矩阵

47、MAC下的安全标签列表

主体和客体的安全级别集合

48、授权与审计的差别

授权:是访问控制的前提,是客体授予主体的权限。授权基于信任模型(建立和管理信任关系的框架,信任关系是指主体符合客体所假定的期望值)

审计:是对访问控制的必要补充,是实现系统安全的最后一道防线,处于系统最高层,作用是跟踪记录系统行为和用户行为。审计不但有助于确保系统及其资源免受非法授权用户侵害,还能在一定程度上防止合法用户越权使用,同时还能提供对数据恢复的帮助。

49、审计内容

个人职能

事件重建

入侵检测

故障分析

(责任编辑:安博涛)