昨天一篇文章让你初步了解信息安全领域。

1、简述安全攻击,安全机制,安全服务

安全攻击:任何危及信息系统安全的行为。

安全机制:用来检测、阻止攻击或者从攻击状态恢复到正常状态的过程。

安全服务(安全属性):使用一种或多种安全机制来增强安全、对抗安全攻击的过程。

2、安全服务(安全属性)的几个属性及定义

身份认证(鉴别):确保每个实体都是他们所声称的实体

访问控制:防止对资源的未授权使用

数据机密性:保护数据免受非授权泄露

数据完整性:保护数据免受非授权篡改

不可否认/真实性:保护通信中针对任何一方的否认攻击

可用性:确保资源能在需要时被授权方获得

3、了解几个典型的安全机制

单一的机制不能提供完全的安全服务,但是加密(密码学)是主要采取的技术。

特定安全机制:

加密、数字签名、访问控制、数据完整性、认证交换、流量填充、路由控制、公证

普遍安全机制:

可信功能、安全标签、事件检测、安全审计跟踪、安全回复

4、安全攻击中破坏的是什么安全属性

偷听/泄露——攻击机密性

伪造——攻击真实性/不可否认性

重放——攻击认证和真实性

篡改——攻击完整性

中断——攻击可用性(狭义:破坏硬件、拒绝服务DOS)

5、主动攻击与被动攻击的区别

被动攻击:

包括偷听和流量分析,不对数据进行修改。

主要是攻击保密性。

难以检测。

可以预防——加密,流量填充

主动攻击:

包括对数据流、系统状态的修改、创建虚假信息。

主要攻击真实性、不可否认性、完整性、可用性

难以预防

可以检测——数字签名、HASH、入侵检测等

6、密码体制的五要素

明文(Plaintext/Message)

密文(Ciphertext)

密钥(Key)

加密算法(encrypt)

解密算法(decrypt)

7、密码体制的三种分类

流密码/序列密码:以bit或字符的方式处理输入输出

分组密码:以块的方式处理输入输出

哈希函数——无密钥

秘密(对称/传统/单钥)密钥码——一个密钥

公钥(非对称/双钥)密码——两个密钥(公钥和私钥)

受限算法:保密算法——古典密码

基于密钥的算法:保密密钥——现代密码

基于保密的内容

基于密钥个数

基于明文加密处理方式

8、传统密码与公钥密码的优缺点

传统密码优点:加解密速度快。

传统密码缺点:难以分配和管理密钥,实现数字签名困难。

公钥密码优点:易于分配和管理密钥,实现数字签名容易。

公钥密码缺点:难以生产密钥,加解密速度慢。

9、古典加密与现代加密的特点

古典加密:数据的安全依赖于算法的保密。

现代加密: 数据的安全依赖于密钥的保密而不是算法的保密。

10、三种密码分析方法及各自特点

暴力破解攻击(尝试所有密钥,直到找到正确明文):

理论上可以破解任何密码系统,平均尝试一半的密钥空间可以破解成功。

统计分析攻击(比较和分析密文的统计特征):

能破解绝大多数古典密码。

数学分析攻击(根据数学理论进行密码破解):

攻击公钥密码的主要方法。

11、无条件安全与计算上安全

无条件安全:绝对安全,无论何种计算机资源都无法破解的密码,只有香农提出的

次一密满足。

一次一密特点:使用明文一样长的随机密钥,且不重复,明密文统计无关,密钥产

和分配困难。

计算机上的安全:破解密码的代价超过加密信息的价值;破解密码的时间超过信息(M或K)的有效期。

12、代替和置换的定义

代替:明文被其他字母、数字或者符号代替;明文被看做bit流,将明文bit流替换为密文bit流。

置换: 不改变实际使用的字母,而是通过重新排列字母顺序来隐藏信息。

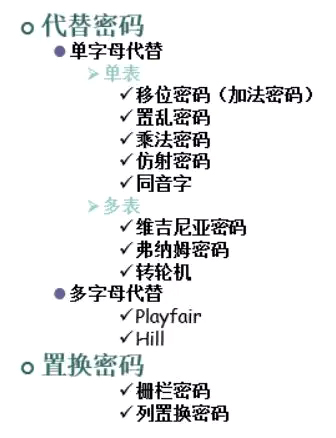

13、单字母代替(单表代替,多表代替)与多字母代替

单表代替

一个明文字母表对应一个密文字母表

多表代替

一个明文字母表对应多个密文字母表

单字母代替

将每个明文字母独立的映射为密文字母。

多字母代替

字母映射以组的方式进行,依赖于其上下文的位置。

14、通用凯撒密码(单字母单表代替)的公式

凯撒密码公式:

C = E(m) = (m + k) mod 26

m = D(C) = (C – k) mod 26

K = 0~25(取0没意义)(密钥是一个数)

通过25种穷举搜索就能够攻破通用的凯撒密码。

15、置乱密码(单字母单表)的统计分析攻击

不是对字母表进行移位,而是任意的打乱字母表,每个明文字母匹配一个随机的密文字母。

密钥:明文字母表和密文字母表的对应关系。

由于人类语言中所有字母不是被等概率的使用,可以通过统计(频率)分析攻破。

16、维吉尼亚密码(最著名的多表代替密码)公式,密钥长度,密钥空间以及破解方式与维纳密码(流密码)的一次一密思想

Vigenere密码

循环使用26个凯撒密码密钥,每个密钥用完之后再从头开始重复使用。

多个密文表,平滑了频率分布,从而使得密码分析更加困难。

密钥词重复使用使得密钥跟明文一样长。

公式:Ci = (Pi + K[i mod m]) mod 26 Ki=a~z

密钥:密钥由重复的密钥词构成,m为密钥词长度,密钥空间为26^m。

重复的密文暴露密钥周期,如果密钥长度短,可以穷举攻击;如果密钥长度长,可

假设密钥词长度为m,则通过m次单字母频率分析得到m个密钥词字母。

Vernam密码

流密码:基于bit而不是字母

Ci=pi⊕ki

pi=Ci⊕ki

安全性依赖于密钥的随机性。(个人理解:)虽然计算计算原理不一样,但效果可以看成密钥长度为明文长度的置乱密码。

一次一密

密钥与明文一样长,且永不重复

明文和密文统计无关

无条件安全(永不可破)

密钥产生和分配困难,只被军用

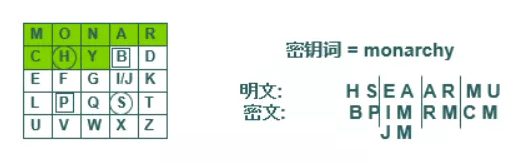

17、playfair矩阵(多字母单表代替)的形成,及其加密算法

举例:

加密算法规则:

1、从第一个字母开始,每两个字母一组,如果有重复的一组,则在它们之间填充一个字母,然后再把重复字母中的后一个当做第一个字母继续1的步骤,直到明文结束。

例如: “balloon” 被填充为”ba lx lo on”

2、如果双字母位于同一行,用每个字母右边的字母去代替原字母。(行尾回滚至行首)

3、如果双字母位于同一列,用每个字母下面的字母去代替原字母。(列尾回滚至列首)

4、否则,每个字母用与它同一行,与另一字母同一列交叉点的字母代替。

解密:同行同行的话与加密操作相反,否则与加密操作相同。

同样可以对比单字母的26个字母频率统计,这里只是需要统计26X25=650组双字母组合的频率。

(责任编辑:安博涛)