3 基于瀑布模型的电子数据取证模型

3.1 瀑布模型

瀑布模型是软件工程中一个被广泛应用的用于描述软件生命周期的模型[8]。在20世纪80年代,该模型一直是唯一被广泛采用的生命周期模型,现在它仍然是应用最广泛的过程模型之一。

由于传统的瀑布模型过于理想化,因此,实际中的瀑布模型通常是带有“反馈环”的瀑布模型。瀑布模型的特点是阶段的顺序性和依赖性。该模型的思想是划分阶段进行,前一阶段的输出是后一阶段的输入,当某一阶段发生问题时返回到前一阶段进行查找,如果还有问题则继续返回,直到问题根源,然后逐层修改至当前层。

3.2 电子数据取证模型分析

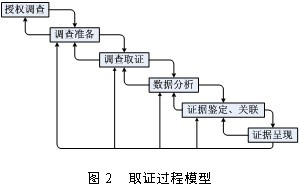

基于瀑布模型,本文建立一个针对事后取证的取证模型。该模型共分为六步骤,在取证过程中,不论哪个环节发现了问题,都可以及时向前一阶段反馈,进而协调。

1) 取证前期之授权检查

在计算机受到侵害后,取证工作开始之前,为了保证取证工作的合法性,需要一个具备法律授权的机构授权特定的取证机关或个人开始取证工作。并对取证的原因,需要达到的目的做方向性描述。这个层面上主要涉及法律研究方面。

2) 取证前期之调查准备

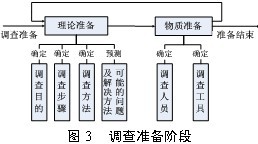

调查准备阶段如图3所示。取证机关或个人在获得调查取证授权以后,开始取证的准备工作。准备的过程包括两个方面:一个是理论方面的准备,主要是制定取证的目标书,执行计划,预计取证过程中可能遇到的问题和解决办法等;另一个是人力物力上的准备,主要包括选定合适的取证人员并使他们对取证目标、取证过程等有明确的认识和准备取证所需要的工具。理论和物质的两个准备工作也是互相促进的。在取证目标等明确的基础上,才可以选择出适合的取证人员。而随着取证人员的参与,取证计划书中不恰当或需要改进的地方都可以得到修正。

3) 取证中期之调查阶段

调查阶段是整个取证过程中的一个重要步骤,是进行数据分析的基础。该阶段的主要工作是完成原始数据的搜索、识别、收集和保存,主要从主机数据和网络数据两方面来考虑。主机数据包括存储在被破坏主机上的一切数据。调查中应保证不对主机上的任何数据做修改,通常应当用磁盘备份工具对原始数据做物理映像。网络数据包括该主机与外部进行通信所发送或接收的数据包,该数据可通过防火墙或入侵检测系统获得。获取数据后,对数据作完整性验证,及MD5摘要、建立索引等工作,将原始数据和摘要信息等相关文件信息妥善保存,以备后用。

4) 取证中期之数据分析

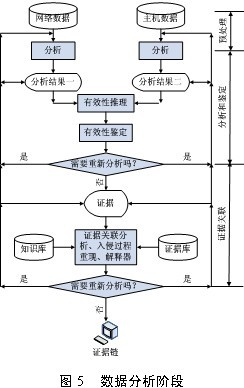

完成对原始数据的收集工作后,即进入数据分析阶段。数据分析是整个取证过程的重点,直接关系到最终证据的可信度。该阶段主要对上一步所获取的数据进行解读,筛选,分析,记录,并在发现错误后及时反馈,该阶段可分为几个过程:预处理,数据分析和鉴定,证据关联。图5所示为数据分析阶段流程图。

(1) 预处理:获得主机和网络数据后,分别对两方面数据进行初步处理。对于网络数据而言,由于通常网络数据的规模非常大,取证系统不可能分析全部数据,因此有必要通过设置过滤规则,对与取证无关的数据进行过滤。对于主机数据,则指对病毒、木马、后门程序的识别,加密文件和受保护文件的破解,对slack磁盘空间、未分配空间和自由空间中的信息的发现等操作。

(责任编辑:adminadmin2008)