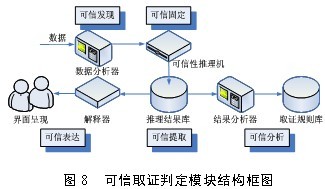

(2) 分析和鉴定:处理完成后,依据有效性规则库和证据库进行有效性推理,数据分析。如对主机数据进行某些关键字的搜索,对IE临时文件、E-mail信件、即时通讯工具的聊天记录、日志文件的查找和查看等,对网络数据包的分析等。其中,有效性规则库是由取证人员制定的按照一定格式存储的进行有效性推理的规则。该数据库关系着有效性推理结果的好坏在整个取证过程中起着举足轻重的作用,因此必须要求可动态地添加规则,发现规则不合理后可及时修改或删除。证据库用于存储以往案例,推理过程,某些关键数据等信息,以便再有相似案例发生时直接进行调用。并对分析的结果进行有效性鉴定。将通过鉴定的证据存入证据库。对于未通过鉴定的,返回至某一阶段重新分析。

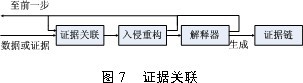

(3) 证据关联:结合知识库,对证据库中的所得的证据进行关联,并尝试重构案件。如果整个过程清晰明了,则表明取证过程正确,由解释器对证据和整个过程进行解释,得出证据链;否则,返回重新收集或分析。

经过以上步骤后,电子取证及分析工作完毕。结合前述的可信取证形式化方法研究方案,可给出图8所示的可信取证判定模块结构框图。

5) 取证后期之证据鉴定及关联

该阶段主要是从法律法规角度分析电子证据,并结合非电子的证据进行分析。经过上面的分析和鉴定,从技术角度来说,证据链已不存在问题。但证据还必须要考虑法律法规方面的问题,即各个电子证据之间,以及电子证据与传统证据之间的关联性,所得出的证据是否满足作为证据的要求,是否符合法律法规,是否可以被采纳。如果以上条件都满足,则进行下一步,提交法庭。

6) 取证后期之证据呈现

将经过以上步骤得出的证据链提交给相关部门。在提交过程中,如果发现不足之处,返回至某一步在现有结论基础上重新调查或分析。由于有了现有的结论,因此通常情况下只需做部分修改。至此,一次完整的取证过程结束。

4 结束语

本文提出了针对事后取证的基于瀑布模型的电子数据可信取证模型。近几年,随着反取证技术的不断发展,单纯依靠数据恢复、破解加密文件等技术是远远不够的,静态取证技术必须将入侵检测、蜜罐等动态取证技术和静态取证、分析过程结合起来,形成一个有效的整体,才能提供更有力的证据。如何结合,以及有效性推理中规则库的定义,是下一步研究的重点。

参考文献

[1] M. Laureano, C. Maziero, E. Jamhour. Protecting host-based intrusion detectors through virtual machines [J]. Computer Networks, 2007, 51(5): 1275~1283.

[2] Yasinsac A, Manzano Y. Honeytraps, a network forensic tool [C]. Proceedings of Sixth Multi-Conference on Systemic, Cybernetics and Informatics, Florida, 2002.

[3] 周海刚, 邱正伦, 肖军模. 网络主动防御安全模型及体系结构[J]. 解放军理工大学学报(自然科学版), 2005, 6(1): 40~43.

[4] Leigl R. A formalization of digital forensics. International Journal of Digital Evidence. 2004, 3(2): 1~32.

[5] Lazarevich, Aleksandar. Use of ontologies and probabilistic relational models to aid in cyber crime investigation decision support [D]. George Mason University, 2006 .

[6] Nicole L. B., Jan G. C. Digital forensic text string searching: Improving information retrieval effectiveness by thematically clustering search results [J]. Digital Investigation, 2007, 4(1): 49~54

[7] 王电钢, 李涛, 刘孙俊等. 基于免疫Agent的计算机动态取证[J]. 武汉大学学报(理学版), 2006, 52(5): 527~531.

[8] 张海藩. 软件工程(第二版)[M]. 北京: 人民邮电出版社, 2006: 16-18

基金项目:国家科技攻关项目(2007BAK34B06),国家自然科学基金(60703086),南京邮电大学攀登计划项目(NY208009)。

作者简介:孙国(1972-),男,博士,副教授,硕士生导师,主要研究方向:计算机取证技术,计算机通信网与安全;俞超(1983-)男,硕士研究生,主要研究方向计算机取证技术;陈丹伟(1970-),男,博士,副教授,硕士生导师,主要研究方向:计算机取证技术,计算机通信网与安全;金仙力(1978-),男,博士,讲师,主要研究方向:形式化分析。

(责任编辑:adminadmin2008)