概述

近日,Proofpoint的安全研究专家们发现了一种基于附件的新型恶意软件传播方式。在安全人员所检测到的恶意软件活动中,攻击者利用的是Windows操作系统中一个名为“故障诊断平台”(WTP)的功能。这一功能原本可以帮助用户解决那些Windows日常使用过程中所遇到的问题,但是在攻击者的眼中,它却成为了一个非常实用的攻击工具。在社会工程学的帮助下,攻击者或可利用该功能来在目标用户的计算机中运行恶意软件。

安全研究专家发现,这种攻击方式的实际效率非常的高,因为当Windows系统运行故障诊断平台的时候并不会弹出任何形式的安全警告,而当系统弹出了故障诊断窗口之后,用户们也早已习惯于直接通过该平台来解决使用过程中的一些疑难问题了。

详细分析

在此次所发现的恶意软件活动中,攻击者使用了Windows的故障诊断平台来传播LatentBot。当用户感染了这一恶意软件之后,攻击者不仅可以对用户进行监控,而且还可以从目标主机中窃取各类数据。这也就意味着,攻击者将获取到目标主机的远程访问权。

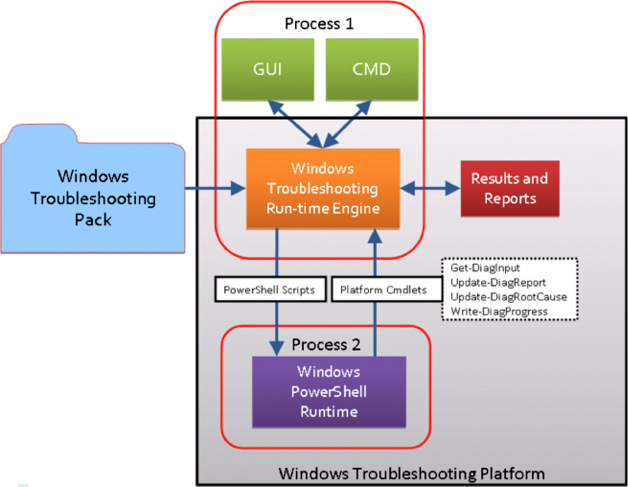

图片1:Windows故障诊断平台的体系架构

攻击者可以向目标用户发送一封电子邮件,并在邮件中附带一份看起来非常“诱人”的附件。当然了,用户最终是否会打开邮件附件,完全取决于用户的个人经验和攻击者的社工技巧。需要注意的是,这也是一种典型的恶意软件传播方式。

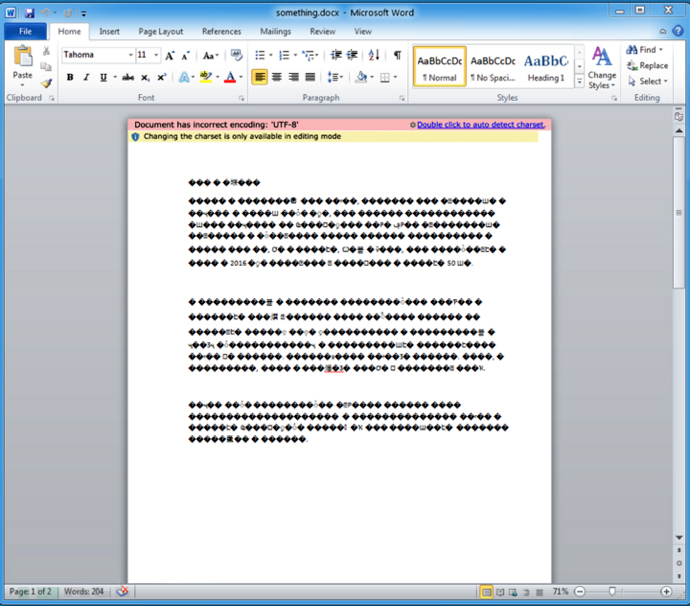

当用户打开了附件之后,屏幕中会显示出一个包含乱码的文档,此时Word的右上角会温馨地提示用户“双击以自动检测字符集”。如果目标用户选择同意,那么他们这一次就真正地打开了一个嵌入在附件内部的OLE对象,这个对象是一个经过数字签名的DIAGCAB文件。DIAGCAB是Windows故障诊断包的后缀名,“.Diagcab”文件是包含故障诊断脚本的专用存档。

图片2:恶意附件的窗口

如上图所示,攻击者利用了社工学的技巧来欺骗用户双击并执行OLE对象。

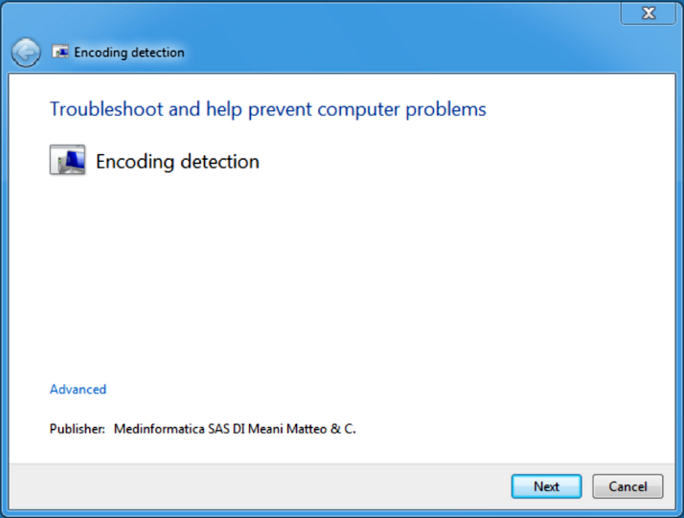

当用于攻击的恶意“.Diagcab”文件被打开之后,用户就会看到如图3所示的界面,这个界面的可信度确实非常高,普通用户几乎无法对其安全性进行准确的辨别。如果用户点击了对话框中的“下一步”按钮,那么应用程序将会执行与之相对应的故障诊断脚本。在这种攻击活动中,攻击者运行的是一个PowerShell命令,并通过这个命令来下载并执行恶意payload。

图片3:已签名的故障诊断包

(责任编辑:安博涛)